Rezumat: Această prelegere se axează pe tipurile de atacuri de rețea și principalele vulnerabilități ale rețelei și dispozitivelor. Sunt prezentate exemple privind modul în care pot fi organizate atacuri, precum și clasificarea atacurilor

O scurtă trecere în revistă a diferitelor tipuri de atacuri de rețea

Mai jos sunt câteva dintre cele mai periculoase tipuri de atacuri de rețea. Această revizuire nu ar trebui considerată exhaustivă, deoarece un volum total ar ocupa întregul volum. Unele clase de atacuri, de exemplu, care utilizează depășiri de tampon, fac parte integrantă din multe tipuri de atacuri rău intenționate. Atacurile de overflow au, la rândul lor. multe soiuri. Una dintre cele mai periculoase implică intrarea în caseta de dialog. în afară de text, codul executabil atașat la acesta. O astfel de intrare poate determina scrierea acestui cod în partea superioară a programului executabil, care, mai devreme sau mai târziu, va cauza executarea acestuia. Consecințele nu sunt greu de imaginat.

Atacurile "pasive" folosind, de exemplu, sniffer. sunt deosebit de periculoase, deoarece, în primul rând, ele sunt practic imposibil de detectat și, în al doilea rând, acestea sunt luate din rețeaua locală (firewall-ul extern este neputincios).

Anumiți viruși și viermi au programe încorporate SMTP concepute pentru distribuirea lor și canalizări pentru accesul neîngrădit la mașina infectată. Cele mai recente versiuni sunt echipate cu mijloace pentru a suprima activitatea altor virusuri sau viermi. În acest fel, pot fi create întregi rețele de mașini infectate (BotNet), gata să pornească la comandă, de exemplu atacurile DDoS. Pentru a controla astfel de mașini zombie, poate fi folosit protocolul IRC (Internet Relay Chart). Acest sistem de mesagerie este susținut de un număr mare de servere și, prin urmare, un astfel de canal este de obicei dificil de urmărit și înregistrat. Acest lucru este facilitat și de faptul că majoritatea sistemelor controlează mai mult traficul de intrare și nu producția. Trebuie avut în vedere faptul că o mașină infectată poate servi, în plus față de atacurile DoS. pentru scanarea altor computere și trimiterea SPAM. pentru a stoca produse software ilegale, pentru a gestiona mașina în sine și a fura documentele stocate acolo, pentru a identifica parolele și cheile folosite de proprietar. Daunele cauzate de virusul Blaster sunt estimate la 475.000 dolari.

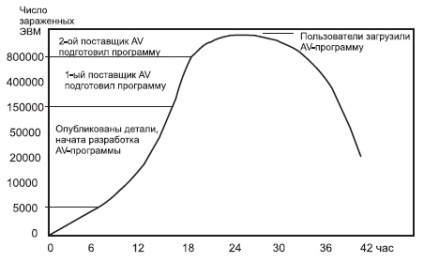

Din păcate, nu au fost inventate încă mijloace de încredere pentru detectarea noilor virusuri (semnătura cărora nu este cunoscută).

Fig. 12.1. Diagrama vieții virusului într-un scenariu favorabil

Principalele victime sunt mașinile de acasă, dar printre victime au existat companii precum Catavers, CNN. eBay, DuPont și Microsoft. Fără exagerare, se poate argumenta că aceasta este cea mai gravă amenințare la adresa securității rețelelor.

Trebuie întotdeauna să ne amintim că serviciile WEB suplimentare (FTP, DNS, DB acces etc.) creează noi amenințări la adresa securității. Vulnerabilitățile sunt detectate din timp în timp în programe utilizate pe scară largă, de exemplu, Internet Explorer, Outlook și Outlook Express. Aceste atacuri folosesc un flux de tampon pentru a pătrunde în sistem.

Paginile web au câteodată referințe ascunse la date sensibile. De asta contează hackerii.

Practica arată că 80% din eforturi sunt cheltuite pentru combaterea atacurilor externe, iar 70% din atacurile care provoacă daune se fac din rețeaua locală.

Trimiteți-le prietenilor: