Rețea de sniffing pe switch-uri. practică

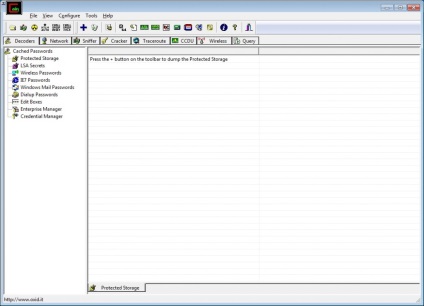

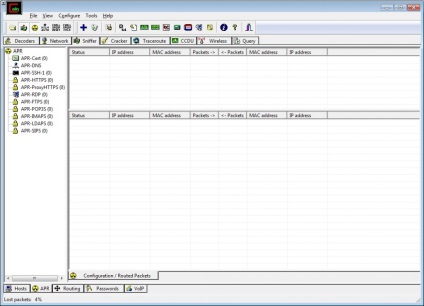

În articol vom examina care sunt vulnerabilitățile din rețelele locale. Nu vom lua în considerare cum să închidem aceste vulnerabilități, deoarece acesta este un alt subiect. Dar cu siguranță o vom atinge într-un alt articol. Între timp, să vedem cum să audităm rețeaua și să identificăm "găurile". Pentru aceasta vom folosi software-ul gratuit CainAbel. Puteți să o descărcați la www.oxid.it. După instalare, vi se va solicita să descărcați și să instalați un driver de rețea special pentru a asculta cartele de rețea. La sfârșitul evenimentelor, puteți rula utilitarul CainAbel. Se pare ca aceasta:

După cum puteți vedea, programul are multe butoane interesante pe o interfață foarte prietenoasă. Pe scurt, știe cum să scaneze și să asculte rețeaua, să intercepteze descoperirea de date (care sunt transmise prin protocoale deschise) și să spargă hashes-ul ca dicționar și metoda brute. În plus, există un număr de utilitare de diagnosticare și utilitare pentru cracarea parolelor în baze de date etc. Vom analiza caracteristicile foarte bune ale utilității - pentru a arăta care sunt protocoalele deschise pe rețea și cum se elimină traficul transmis prin aceste protocoale.

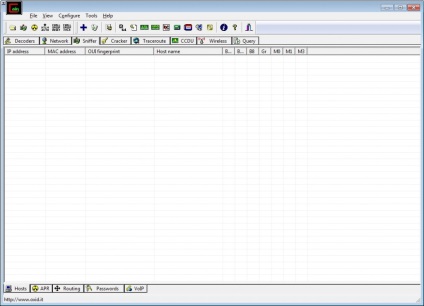

Apăsați "+" și adăugați domeniul subnetului nostru.

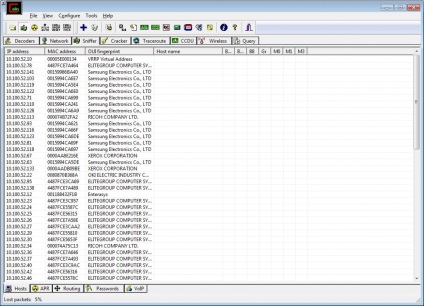

Vom avea: 10.100.52.1 - 10.100.52.254, deoarece subnetul are o mască de 255.255.255.0. După scanare, obținem lista de gazde ale acestei subrețele.

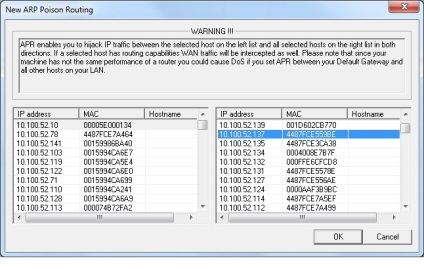

Accesați fila ARP a panoului de jos.

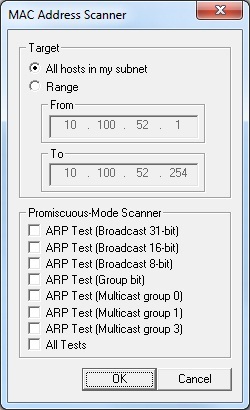

Apăsați din nou "+" și apare un semn în fața noastră:

În prima coloană, selectați poarta de acces a subrețelei noastre. În aproximativ al doilea vor fi toate gazdele care trec prin această poartă către alte subrețele. De exemplu, să alegem gazda 10.100.52.137 și să o ascultăm atunci când accesează alte resurse de rețea. Ne confirmăm alegerea și avem.

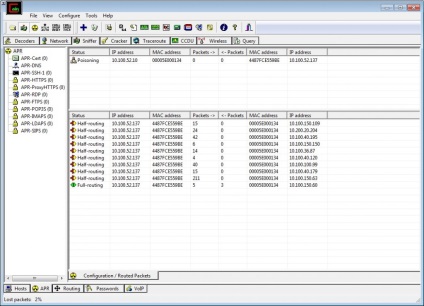

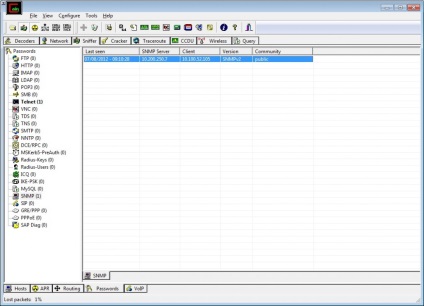

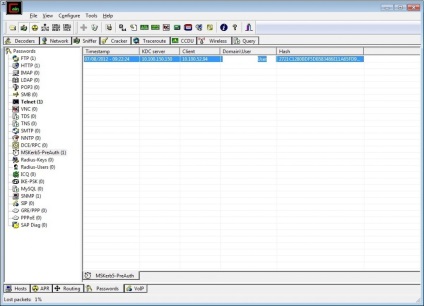

Vedem că gazda noastră adresează resurse din alte subrețele. Acum mergeți la fila Parole în același panou inferior.

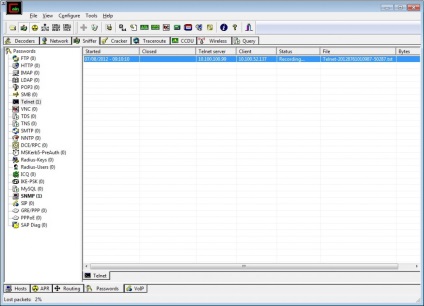

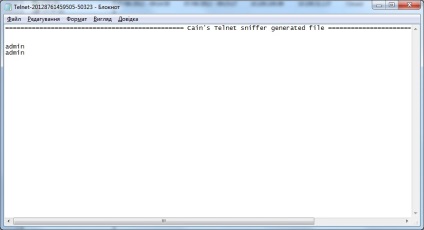

La o anumită activitate a acestei gazde, toate datele interceptate ale tipului "login / password" sunt interceptate și afișate în panoul din stânga al utilitarului. Să mergem pe linia "Telnet" și să vedem un rezultat interceptat. În acest caz, datele de conectare și parola sunt salvate într-un fișier care poate fi deschis cu butonul drept al mouse-ului. La conectarea la gazda 10.100.100.99 prin telnet, s-au primit următoarele date:

După cum puteți vedea, gazda 10.100.52.137 conectată la 10.100.100.99 prin telnet și a intrat în login: admin, parola: admin. Din moment ce telnet este un protocol deschis, toate datele, inclusiv login-ul / parola, sunt transmise peste el în formă clară, ceea ce face posibilă vizualizarea unor astfel de rezultate ale activității de interceptare a rețelelor.

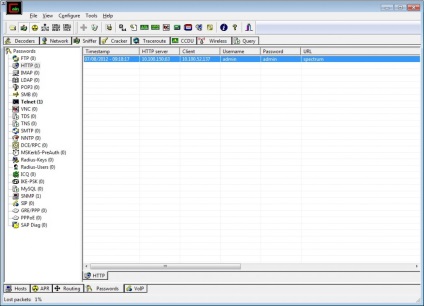

Când încercați să vă conectați la serverul 10.100.150.63 prin http, datele au fost de asemenea interceptate.

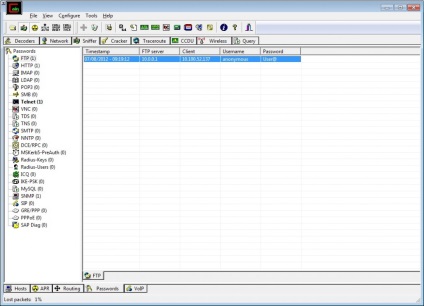

Acum încearcă să interceptezi cererea FTP. După simularea cererii pentru serverul ftp 10.0.0.1 vezi.

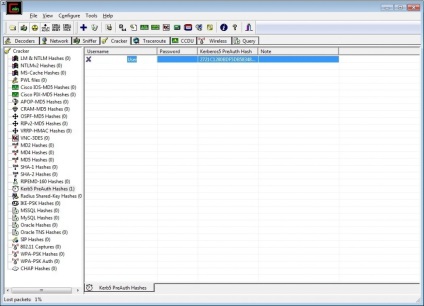

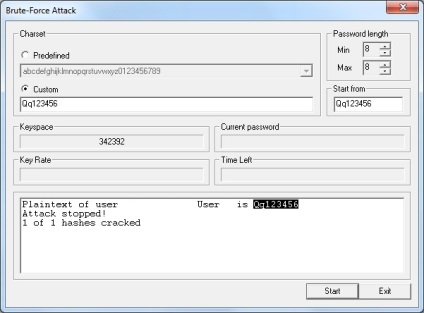

Vedem că datele de conectare ale utilizatorului și parola sunt criptate în hash, care pot fi rupte. Faceți clic dreapta pe aceste informații în Cracker.

Lansăm Cracker selectând parametrii potriviți și în felul în care ... Poate nu este întotdeauna eficient, dar rămâne o posibilă hacking. Figura arată că parola a fost hacked.

Așadar, astăzi am încercat una dintre multele utilități care NU TREBUIE folosite pentru rețelele de hacking, ci doar pentru diagnosticarea și auditarea acestora din urmă. Concluzia solicită o reducere a utilizării protocoalelor deschise de transfer de date. Utilizați protocoalele de criptare ssl și tls, protocoalele de transfer de date https și ssh. Ridicați telnet și alte protocoale deschise.

Și ultimul. Dacă rețeaua dvs. face ceva rău și nu este vina dvs., căutați un spion înăuntru. După cum arată practica, hacking-ul începe din interior și apoi depășește formele mai deschise. Deci, în orice caz, responsabilitatea pentru securitatea în rețea va fi văzută ca administrator al rețelei corporative.

Articole similare

Trimiteți-le prietenilor: