Tor, cu siguranță, unul dintre mijloacele cele mai necesare de protecție a datelor cu caracter personal. Dar pentru a vă proteja de toate părțile și pentru a lucra, fără a lăsa nici o urmă, aveți nevoie de mult mai mult. Cozi este sistemul de operare al familiei Debian Linux, bazat pe principiile grave de protecție a datelor. Folosind o unitate flash USB cu cozi, nu vă puteți teama nu numai de supravegherea pe Internet, ci și de o căutare în apartament.

intrare

Cozi nu este singura distribuție Linux care face protecția datelor o prioritate maximă. Dar, în opinia mea, aceasta este de departe cea mai bună alegere pentru o persoană care dorește să păstreze confidențialitatea corespondenței, protecția datelor personale și păstrarea informațiilor importante din ochii curioși. Și din moment ce am început să vorbesc despre principiile de protecție a datelor în cozi, nu este în afara locului de a le lista.

Toate aceste principii se completează reciproc. Dacă sunteți cu adevărat preocupat de protejarea datelor dvs. și păstrarea confidențialității, nu neglija nici unul dintre ele.

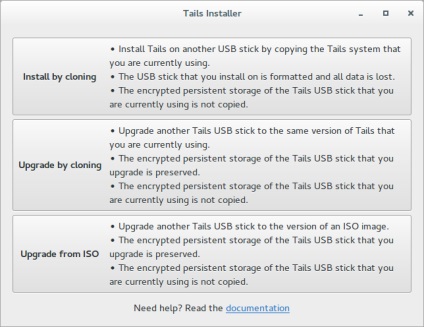

Pentru a instala cozi, avem nevoie de două unități flash. De ce doi? Pentru a înțelege ce este recursiunea, trebuie mai întâi să înțelegeți ce este recursiunea. Și cozi pot fi instalate numai folosind cozi. Descărcați ISO de pe site-ul oficial al tails.boum.org. Imaginea este recomandată pentru a fi verificată imediat cu ajutorul programului OpenPGP, instrucțiuni detaliate despre cum se face pe site. Imaginea descărcată este scrisă pe prima unitate flash USB intermediară folosind Universal Usb Installer. După aceasta, puteți opri calculatorul și încărca de pe unitatea flash USB. Când boot-ul sistemului de operare va fi instalat, va trebui să introduceți cea de-a doua unitate flash USB și să selectați Aplicații → Cozi → Instalare cozi Instalare prin clonare.

Dacă totul sa terminat, sistemul este gata de lucru.

Noțiuni de bază

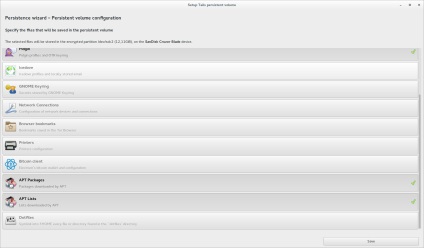

După descărcarea de pe unitatea flash flash, trebuie să creați o partiție permanentă (persistentă) protejată, un fel de "hard disk pe o unitate flash". Acest lucru se face prin aplicația → Cozi → Configurați persistența.

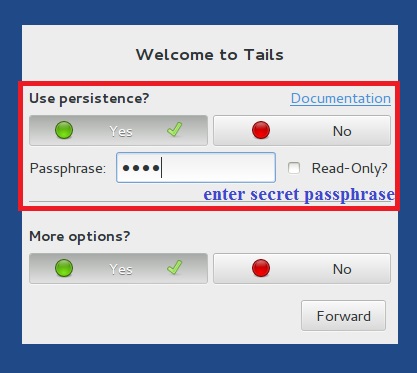

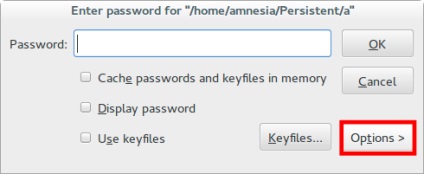

Reporniți computerul și pe ecranul de încărcare selectați Utilizare persistență și mai multe opțiuni, apoi introduceți parola pentru depozitul nostru.

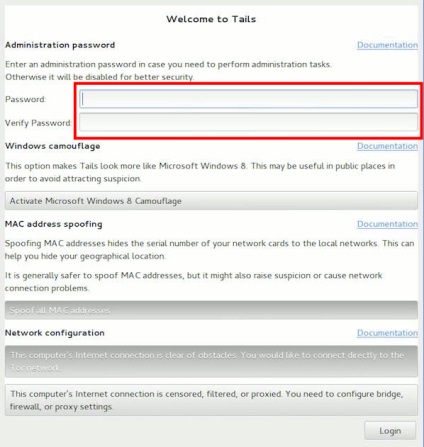

Din meniul din partea de jos a ecranului, selectați regiunea. Acest lucru este important, deoarece nodurile de intrare Tor depind de regiune. Aici trebuie să experimentați. În cazul meu, Danemarca a fost cea mai bună alegere.

În meniul de setări avansate, setați parola pentru programele care necesită drepturi de administrator. Poți pune orice, funcționează în limitele unei sesiuni și asupra a ceea ce nu mai influențează.

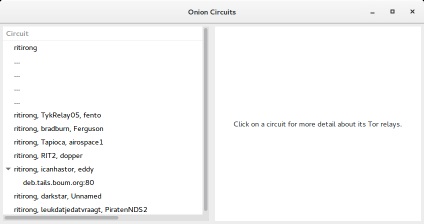

Rețineți că descărcarea durează un timp, iar apoi Tails se va conecta la Tor pentru încă câteva minute. Puteți urmări procesul făcând clic pe pictograma Circuite de ceapă din colțul din dreapta sus al ecranului.

După un timp, Cozi vă vor informa despre conexiunea cu Tor. Implicit, rețeaua este configurată astfel încât tot traficul să treacă prin aceasta. Acum puteți descărca tot ce trebuie să lucrăm.

Software suplimentar, salvarea fișierelor și setărilor

În mod prestabilit, Tails nu este proiectat să salveze software-ul, setările și fișierele instalate după închiderea computerului. Cu toate acestea, creatorii au oferit posibilitatea de a stoca unele date într-o partiție persistentă. Pentru a configura exact ceea ce va fi stocat, puteți să o faceți în secțiunea Setări → Persistență.

Cele mai multe elemente din meniu sunt evidente, așa că mă voi concentra pe ultimele trei. Al doilea și al treilea de la sfârșit sunt responsabile pentru stocarea pachetelor APT. Cozi se bazează pe Debian, deci majoritatea software-ului de care avem nevoie pot fi instalate cu apt-get. Și, deși programele nu vor fi salvate atunci când computerul este oprit, pachetele APT vor rămâne în secțiunea persistentă cu setările corespunzătoare. Aceasta vă permite să implementați tot software-ul necesar în timpul procesului de încărcare.

Ultimul element din meniul Dotfiles vă permite să creați un folder în secțiunea persistentă cu fișiere, link-urile către care vor fi create în dosarul de domiciliu al Tails la momentul încărcării. Arată așa.

Iată un exemplu de structură de fișier într-o partiție persistentă.

În dosarul de domiciliu din acest scenariu, următoarea structură de link-uri va fi:

Protejați datele, aruncați coada

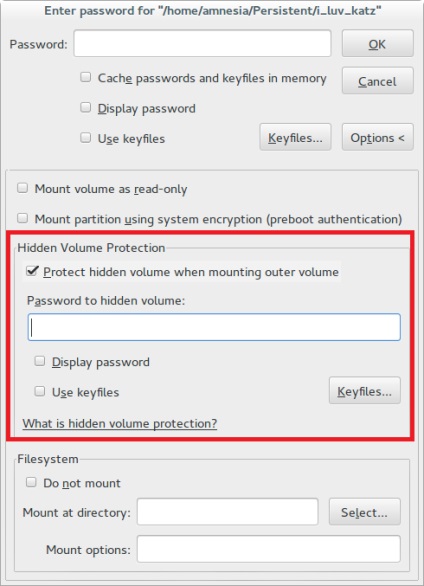

În sine, partiția noastră persistentă este deja criptată. Cu toate acestea, are un dezavantaj semnificativ: nu oferă o negare plauzibilă a prezenței datelor criptate. Pentru a oferi o negare plauzibilă, vă voi sugera o soluție diferită de recomandările creatorilor de cozi. Cum să-ți faci - hotărăște-te singur.

Creatorii de cozi recomanda folosirea criptsetup, bazat pe LUKS. Acest program vă permite să creați partiții ascunse, dar această secțiune nu este ascunsă până la sfârșit. Din câte știu, este posibil să se detecteze titlul unei partiții ascunse, care vă permite să îi determinați prezența.

O astfel de secțiune ascunsă nu mă convine personal. Așa că am decis să folosesc versiunea veche bună TrueCrypt 7.1a. Titlul secțiunii TrueCrypt ascuns este indisolubil de datele aleatoare și, din câte știu, este imposibil să o detectez. Fișierul binar al programului TrueCrypt este mai bine stocat aici, în secțiunea persistentă.

În detaliu nu voi descrie procesul de creare a unui container cripto dublu, voi nota doar o nuanță importantă. Din moment ce partiția TrueCrypt ascunsă este într-adevăr ascunsă, existența acesteia nu este chiar suspectată de programul în sine, până când nu introduceți parola corectă. Din această cauză, atunci când scrieți fișiere către o partiție falsă, partiția ascunsă poate fi deteriorată. Pentru a împiedica acest lucru, când montați o partiție falsă pentru a înregistra imagini ale sigiliilor pe aceasta, selectați Opțiuni de montare → Protejați volumul ascuns când montați volumul exterior.

Ca o șopârlă care, în pericol, își aruncă coada, putem acum, dacă este necesar, să introducem parola din partiția falsă și să arătăm toate fotografiile în locul informațiilor confidențiale.

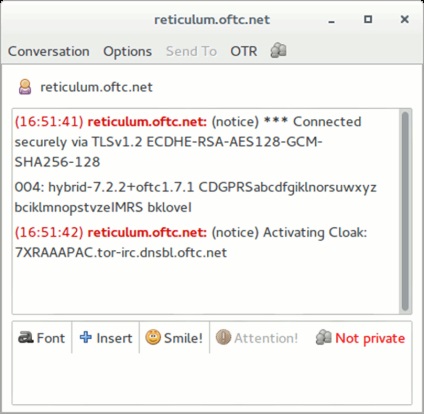

Acum, că ne-am asigurat informațiile, putem începe să le transferăm, adică să comunicăm. Să începem cu Pidgin. Este perfect potrivit pentru clientul IRC, iar în cozi este de asemenea ușor consolidat. Sistemul de operare include Pidgin cu plugin-ul instalat pentru protocolul OTR. Acesta este cel care ne interesează cel mai mult. Evitând matematica complexă, putem spune că acest protocol oferă un transfer sigur de date cu posibilitatea retragerii, adică a dovedi că un anumit mesaj este scris de o anumită persoană este imposibil.

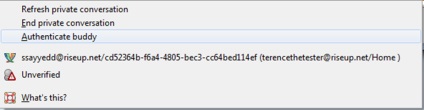

După stabilirea conexiunii la server, selectați Buddies → New Instant Message.

În caseta de dialog care se deschide, selectați Nu este privat → Porniți conversația privată.

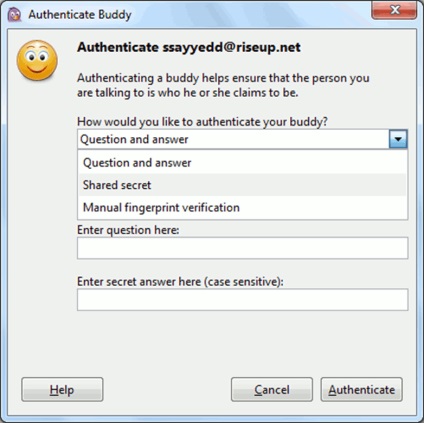

Vi se vor oferi trei opțiuni pentru autentificare: introduceți răspunsul la întrebarea secretă, pe care ați discutat-o cu intervievatorul în prealabil (în acest caz, trebuie să introduceți același răspuns, se iau în considerare spațiile și registrul); introduceți o expresie comună "secretă"; verificați amprenta este o secvență de patruzeci de caractere care identifică utilizatorul OTR.

Acum poți să corespondezi cu OTR. Dar comunicarea vocală? Aici, din păcate, nu totul este neted. Din moment ce Tails direcționează tot traficul prin Tor, apar o serie de probleme pentru comunicațiile vocale. În primul rând, majoritatea programelor VoIP utilizează UDP, în timp ce Tor transmite numai pachete TCP. În al doilea rând, Tor nu diferă în viteză, iar pachetele vin uneori cu o întârziere puternică. Astfel sunt posibile întârzieri și deconectări.

Cu toate acestea, există OnionPhone, un plugin special pentru TorChat. Nu-i rău și Mumble, deși această opțiune este mai puțin sigură. Pentru ca Mumble să lucreze prin Tor, trebuie să-l rulați cu comanda torpeda mumble. de asemenea, selectați Force TCP în setările de rețea ale programului.

Mail in Tails poate fi folosit exact în același mod ca și în alte sisteme de operare. Asamblarea standard include clientul de mail Icedove, setările și cheile acestuia pot fi stocate într-o partiție persistentă. O nuanță importantă de ținut minte la trimiterea mesajelor este că anteturile subiectului nu sunt criptate. Aceasta nu este o greșeală, ci o caracteristică a implementării unui protocol despre care trebuie doar să știți. În plus, se recomandă criptarea fișierelor trimise prin e-mail.

Am descris doar câteva dintre caracteristicile lui Tails, dar ansamblul de bază conține un set impresionant de programe suplimentare pe care trebuie să le învățați. Vă recomandăm, de exemplu, să consultați software-ul pentru ștergerea fișierelor de metadate - vă va ajuta să vă protejați chiar și mai bine.

Distribuiți acest articol cu prietenii dvs.:

Trimiteți-le prietenilor: