Descrierea de Airodump-ng

airodump-ng este un instrument pentru captarea pachetelor wireless (este unul dintre programele aircrack-ng). Acesta capturează ramele 802.11 brute pentru a fi utilizate în aircrack-ng. Dacă aveți un receptor GPS conectat la computer, airodump-ng este capabil să înregistreze coordonatele punctelor de acces detectate. În plus, airodump-ng scrie în fișierul text toate detaliile tuturor punctelor de acces și ale clienților văzuți.

Ai nevoie de ajutorul Airodump

--IVS. Salvați numai IV-urile capturate

--GPSD. Utilizați GPSd

--scrie <префикс>. Dump Prefix fișier

--balize. Scrieți toate semnalele de baliză într-un fișier de memorie

--actualizare <секунды>. Afișați întârzierea actualizării în câteva secunde

--showack. Imprimați statisticile ack / cts / rts

-h. Ascundeți o stație cunoscută pentru --showack

-f <миллисекунды>. Timp în milisecunde între săriturile pe canale

--Berlin <секунды>. Timp înainte de a șterge AP / client de pe ecran când pachetele au încetat să sosească (Implicit: 120 secunde)

-x <миллисекунды>. Simulare de scanare activă

--producător. Afișați producătorul din lista IEEE OUI

--timpul de funcționare. Afișați timpul de funcționare al AP primit de la ștampila de timp din far

--WPS. Afișați informații despre WPS (dacă există)

--ieșire format <форматы>. Formatul de ieșire. Valorile posibile sunt: pcap, ivs, csv, gps, kismet, netxml

--ignora-negativ-unul. Ștergeți mesaje care spun un canal fix <интерфейс>: -1

--scrie-interval <секунды>. Intervalul în secunde de scriere a fișierului de ieșire

--criptați <метод>. Filtrați AT prin metoda de criptare

--netmask <сетевая маска>. Filtrați TH cu mască

--BSSID

--ESSID

--ESSID-regex

-a. Filtrați clienții neasociați

În mod implicit, alirodump-ng sare peste canalele de 2,4 GHz. Puteți face acest lucru pentru a captura pe alte canale / canale specificate utilizând:

--canal <каналы>. Capturați pe canalele date

--bandă

-C <частоты>. Utilizați aceste frecvențe MHz pentru salt

--cswitch <метод>. Setați metoda de comutare a canalelor

0. Prima dată a venit - primul stânga (implicit)

2. Salt la ultimul

--de ajutor. Afișați acest ajutor

Ghidul Airodump-ng

Afișați ecranul de ajutor.

Păstrați numai IV-uri (utile numai pentru hacking). Dacă această opțiune este dată, trebuie să dați un prefix de memorie (opțiune - scriere)

Arată că airodump-ng ar trebui să utilizeze GPSd pentru a obține coordonate.

-w <префикс>, --scrie <префикс>

Fie că doriți să creați un fișier dump. Dacă această opțiune nu este specificată, datele se vor afișa numai pe ecran. Dacă este specificată această opțiune, va fi creat un fișier de memorie, cu excepția acestui fișier, va fi creat un fișier CSV cu același nume ca fișierul de captură.

Va scrie toate farurile din fișierul cu capac. În mod prestabilit, pentru fiecare rețea este înregistrată doar o singură far.

-u <секунды>, --actualizare <секунды>

întârziere <количество> secunde între actualizările afișajului (implicit: 1 secundă). Util pentru CPU-uri lent.

Imprimă statistici ACK / CTS / RTS. Ajută la depanare și, în general, la optimizarea injecțiilor. Afișează dacă se efectuează injecția, dacă injecția este prea rapidă, dacă TD este atinsă, cadrele sunt cadre criptate valide. Acesta permite detectarea posturilor "ascunse", care sunt prea departe pentru a captura cadre de biți înalte, deoarece cadrele ACK sunt trimise la 1 Mbps.

Ascundeți stațiile cunoscute pentru --showack.

Timp înainte de a șterge AP / clientul de pe ecran când pachetele au încetat să sosească (Implicit: 120 secunde). Vedeți sursa airodump-ng pentru istoria care se află în spatele acestei opțiuni;).

Indică canalul (canalele) pe care trebuie să îl ascultați. În mod implicit, alirodump-ng sare peste canalele de 2,4 GHz.

Indică intervalul în care ar trebui să sară aludupă-ng. Aceasta poate fi o combinație a literelor "a", "b" și "g" ("b" și "g" utilizează 2.4GHz și "a" utilizează 5GHz). Incompatibil cu opțiunea - canal.

Stabilește modul în care airodump-ng stabilește canalele atunci când se utilizează mai multe carduri. Valorile evaluate: 0 (primul venit - prima stânga, valoarea implicită), 1 (circulară) sau 2 (salt la ultimul).

Citiți pachetele din fișier.

Simularea scanării active (trimite sonde sonde și răspunsuri parsit de scanare).

Afișează coloana producătorului cu informații din lista IUIE OUI. Vedeți airodump-ng-oui-update (8)

Afișați timpul de funcționare al AP primit de la ștampila de timp a farului.

Afișează coloana WPS cu versiunea WPS, metodele de configurare, setarea blocării TD, datele sunt obținute din baliza TD sau răspunsul sondei (dacă există).

Definește formatele de utilizat (separate prin virgule). Valorile posibile sunt: pcap, ivs, csv, gps, kismet, netxml. Valorile implicite sunt: pcap, csv, kismet, kismet-newcore. 'pcap' - pentru a capta captura în format pcap, 'ivs' - pentru formatul ivs (în abrevierea pentru -ivs). 'Csv' va airodump-ng fișier CSV, 'Kismet' va Kismet csv și 'Kismet-newcore' va Kismet fișier netxml. "gps" este abrevierea pentru - gps.

Aceste valori pot fi combinate cu excepția ivs și pcap.

-eu <секунды>, --scrie-interval <секунды>

Intervalul de ieșire al fișierelor pentru CSV, Kismet CSV și Kismet NetXML în secunde (minim: 1 secundă). Implicit: 5 secunde. Amintiți-vă că un interval prea mic poate încetini airodump-ng.

Elimină un mesaj care spune "canal fix

-T

Numai rețelele cu criptarea specificată vor fi afișate. Se poate specifica de mai multe ori: '-t OPN -t WPA2'

Se vor afișa numai rețelele care corespund bass-ului specificat.

Se vor afișa numai rețelele care corespund combinației specificate bssid ^ netmask. Trebuie să specificați --bssid (sau -d).

Numai clienții asociați vor fi afișați.

Filtrați TD prin ESSID. Puteți să o utilizați de mai multe ori pentru a căuta prin ESSID.

Filtrați TD cu ESSID folosind expresii regulate.

airodump-ng poate primi și interpreta intrările de taste în timpul funcționării. Următoarea listă descrie tastele și acțiunile acceptate în prezent:

Selectând zonele active într-un cerc, există următoarele opțiuni: TD +; Stația TD + + ACK; numai TD; numai stație

Resetați funcția Sort (Sortare) la Default (Power)

Sortați în ordine inversă

Marcați AP selectat sau mutați o altă culoare într-un cerc, dacă AP este deja marcat

(De-) Activați sortarea în timp real - aplică algoritmul de sortare de fiecare dată când ecranul este actualizat

Schimbați coloana pentru a sorta după cea selectată: Văzut mai întâi; BSSID; Nivelul de putere; balize; Pachete de date; Viteza pachetului; canal; Viteza maximă de date; criptare; Cea mai puternică criptare; Cea mai puternică autentificare; ESSID

Întrerupeți redarea afișării / Reluați redesignarea

Activați / dezactivați derularea în lista TD

Selectați prioritatea AP, în AP, care este marcat în prezent în lista afișată (dacă este disponibilă)

Selectați AP după AP marcat (dacă este disponibil)

Dacă un AP este selectat sau marcat, toate stațiile conectate vor fi, de asemenea, selectate sau etichetate cu aceleași culori ca și punctul de acces corespunzător.

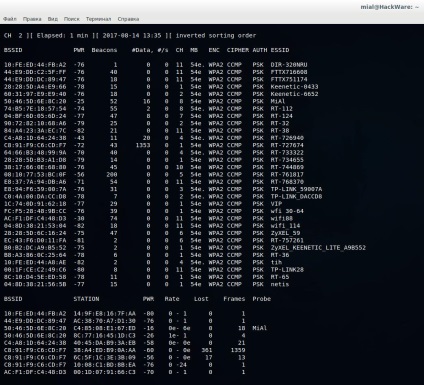

Iată un exemplu de ecran:

Interpretarea datelor din date

Puterea semnalului raportată de card. Această valoare depinde de șofer, dar dacă semnalul crește, atunci vă apropiați de AP sau stație. Dacă BSSID PWR este -1, atunci driverul nu acceptă mesajul privind intensitatea semnalului. Dacă PWR este -1 pentru unele stații, atunci acesta este pachetul care a venit de la AP clientului, dar transferul clientului este în afara plajei cardului. Înseamnă că asculți numai ½ conexiuni. Dacă toți clienții au PWR-1, driverul nu suportă mesajul privind intensitatea semnalului.

Se afișează numai când se află pe un canal fix. Calitatea achiziției este măsurată ca procentajul pachetelor (cadre de control și date) primite cu succes în ultimele 10 secunde. Se măsoară din toate cadrele de control și de date. Aici este cheia care vă va permite să citiți mai utile din această valoare. Să presupunem că ai 100% RXQ și toate cele 10 (bine, sau câte) există balize pe secundă. Dintr-o dată, RXQ brusc scade sub 90, dar captează încă toate farurile trimise. Deci știi că TD trimite cadrele către client, dar nu auziți clientul sau TD-ul care trimite clientul (trebuie să fiți mai aproape). Altele, ce poate fi, că aveți un card de 11 MB pentru monitorizarea și capturarea cadrelor (spune prism2.5) și aveți o poziție foarte bună pentru TD. AT este configurat la 54MBit și apoi scade RXQ, deci știi că cel puțin un client conectat la TD la 54MBit.

Numărul de balize trimise de TD. Fiecare punct de acces trimite aproximativ zece semnale pe secundă la cea mai mică viteză (1M), astfel încât acestea sunt de obicei formate foarte rapid.

Numărul de pachete de date capturate (dacă WEP, numai IV unice sunt luate în considerare), inclusiv pachete de date de difuzare.

Numărul de pachete de date pe secundă, măsurat în ultimele 10 secunde.

Numărul canalului (preluat din pachete de baliză). Notă: uneori, pachetele de la alte canale pot fi captate, chiar dacă airodump-ng nu sare, este de la interferențe radio.

Viteza maximă susținută de TD. Dacă MB = 11, acesta este 802.11b, dacă MB = 22 este 802.11b +, iar vitezele mai mari sunt 802.11g. Un punct (după 54 de mai sus) înseamnă suport pentru o preambulă scurtă, "e" indică faptul că rețeaua are un QoS activat (802.11e).

Algoritmul de criptare utilizat. OPN = fără criptare, "WEP?" = WEP sau (date insuficiente pentru selectarea între WEP și WPA / WPA2) mai mare, WEP (fără semn de întrebare) arată o WEP static sau dinamic, WPA sau WPA2 și prezentate în cazul în care TKIP sau CCMP sau MGT.

Cifra găsită. Unul dintre CCMP, WRAP, TKIP, WEP, WEP40 sau WEP104. Nu neapărat, dar, de obicei, TKIP este utilizat cu WPA, iar CCMP este de obicei utilizat cu WPA2. WEP40 este afișat atunci când indicele cheie este mai mare decât 0. Stări standard: indicele poate fi 0-3 pentru 40 de biți și trebuie să fie 0 pentru 104 biți.

Protocolul de autentificare utilizat. Unul dintre MGT (WPA / WPA2 folosind un server de autentificare separat), SKA (element comun pentru WEP), PSK (cheie pre-partajată pentru WPA / WPA2) sau OPN (deschis la WEP).

Aceasta este afișată numai atunci când este specificată opțiunea --wps (sau -W). Dacă AP acceptă WPS, primul câmp din coloană arată versiunea acceptată. Al doilea câmp indică metoda de configurare WPS (poate fi mai mult de o metodă, separate prin virgulă): USB = metoda USB, ETER = Ethernet, LAB = Label, DISP = Display, EXTNFC = NFC extern, INTNFC = NFC internă, NFCINTF = Interfață NFC , PBC = Prin apăsarea butonului, KPAD = tastatura. Blocat este afișat atunci când setarea AP este blocată.

Așa-numitul SSID, care poate fi gol dacă SSID-ul este ascuns. În acest caz, airodump-ng va încerca să restaureze SSID-ul de la solicitările de asociere.

Această valoare se afișează numai când se utilizează un canal. Primul număr este ultima rată de date de la TD (BSSID) la Client (STATIONS). Al doilea număr este ultima rată de date de la Client (STATIONS) la AP (BSSID).

Aceasta înseamnă că pachetele pierdute provin de la client.

Determinarea numărului de pachete pierdute: există un câmp care indică ordinea fiecărui cadru neordonat, astfel încât să puteți scădea numărul penultim al ultimului număr și astfel veți afla câte pachete ați pierdut.

Numărul de pachete de date trimise de client.

ESSID sunat de client. Acestea sunt rețelele la care clientul încearcă să se conecteze, dacă nu este conectat în prezent.

Prima parte este punctul de acces găsit. A doua parte este o listă de clienți și stații wireless găsite. Pe baza puterii semnalului, puteți stabili fizic chiar locația acestei stații.

Exemple de lansare a companiei Airodump-ng

Traducem interfața rețelei fără fir (wlan0) în modul monitor:

Lansați airodump-ng pentru interfața fără fir wlan0. În plus față de informațiile de bază, specificăm să afișăm producătorul (--manufacturer). (-uptime) și informații despre WPS (-wps).

Rularea aerului în timpul capturării datelor

Pentru a accelera procesul de hacking, executați aircrack-ng în timpul lansării lui airodump-ng. Puteți apuca și sparge în același timp. Aircrack-ng va citi din nou periodic datele capturate, astfel că funcționează întotdeauna cu sistemul IV disponibil.

Limitarea capturilor de date ale unui AP

Cum se minimizează spațiul pe disc utilizat pentru datele capturate

Pentru a minimiza spațiul de disc utilizat pentru datele capturate, utilizați opțiunea "--ivs". De exemplu

Doar vectorii de inițializare vor fi salvați, nu pachetele întregi. Acest lucru nu poate fi folosit dacă încercați să luați o strângere de mână WPA / WPA2 sau dacă doriți să utilizați un atac PTW pe WEP.

Instalarea programului Airodump-ng

Programul este preinstalat în Kali Linux.

Instalarea în alte sisteme de operare

Imagini de la Airodump-ng

Trimiteți-le prietenilor: