Hacking a sistemului de backup iOS.

De la iOS 5, utilizatorii dispozitivelor "apple" au putut să salveze automat datele dispozitivului în "cloud". În versiunile mai vechi ale iOS, această caracteristică trebuia activată manual, dar în cele mai recente versiuni de iOS era oferită ca opțiune "implicit". În iOS 9, copiile "cloud" nu mai sunt stocate în iCloud, ci într-o unitate iCloud mai versatilă.

"CLOUDY" BECAPLES - ESTE SIGURĂ?

Acordați atenție semnului de întrebare din antet. Securitatea copiilor de rezervă "iuți" ale iOS - sub o întrebare mare, răspunsul la care este bine cunoscut.

Deci, în primul rând: backup-urile "cloud" sunt criptate. Cel de-al doilea și nu mai puțin important lucru: cheia de criptare este stocată lângă datele criptate și nu este o problemă. Prin urmare, criptarea protejează datele numai în momentul transferului între dispozitiv și server, dar mai departe ... în plus, nici Apple, nici serviciile secrete nu au probleme cu accesul la datele dvs.

Într-adevăr, această metodă a fost folosită pentru a fura fotografii ale unor celebrități. Nu, nu e bine!

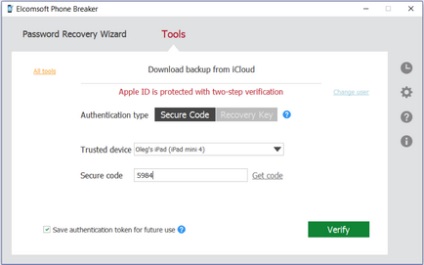

Descărcați copia de rezervă de la iCloud, protejată de codul de securitate

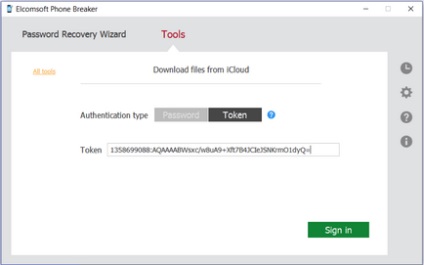

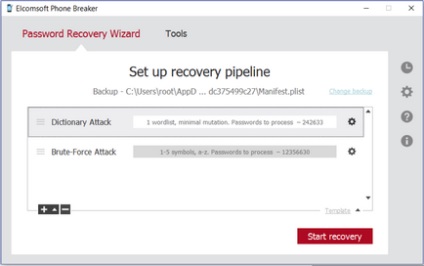

În cazul în care un atacator obține acces la computer, atunci el are o sansa la toate pentru a trece prin toate și orice protecție - nume de utilizator, parole și coduri. A fost suficient doar să extrageți tokenul de autentificare binar de la computerul pe care a fost instalat (și activat) iCloud pentru Windows. Mai mult - un truc: marcatorul este introdus în Elcomsoft Breaker telefon, backup-uri sunt descărcate și de conectare, parola și codul de o singură dată - nu sunt necesare.

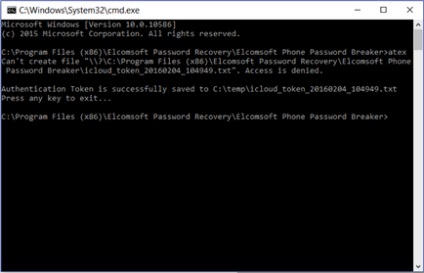

Descărcați tokenul de autentificare

Utilizați tokenul de autentificare pentru a descărca date din iCloud

Cum a reacționat acest lucru la Apple? Destul de repede: durata de viață a tokenului de autentificare iCloud a fost redusă de la câteva luni la câteva ore. Este adevărat că există o subtilitate: în iOS 9, așa cum am menționat deja, copiile de rezervă nu sunt salvate în iCloud, ci în iCloud Drive, pentru care jetoanele de autentificare încă funcționează foarte, foarte lungi.

Cum ar putea FBI-ul să obțină date de la o săgeată de la iPhone din San Bernadino?

Firește, o astfel de metodă ar putea funcționa numai dacă este activată copia de rezervă a cloud-ului. FBI insistă că rezervarea a fost dezactivată, dar nu există niciun motiv să le creadă.

SIGURANȚA ESTE CONVENIENTĂ?

Restul va depinde de tipul de autentificare cu doi factori: Vechea verificare în doi pași (2SV) sau noua autentificare cu două factori (2FA). În primul caz, va trebui să utilizați cheia de recuperare, pe care ați salvat-o într-un loc sigur. În al doilea - pentru a trece procedura de restabilire a accesului prin intermediul serviciului automat de la Apple, iar procedura poate dura până la câteva zile, în funcție de situație. Sau puteți aștepta până când vă întoarceți acasă și restaurați cartela SIM cu un număr de încredere pentru a primi codul prin SMS. În general, situația este că securitatea necesită sacrificii.

Și dacă fără "CLOUD"?

COPII DE BACKUP ÎN ITUNES: CU O PAROLĂ SAU FĂRĂ NICIODATĂ?

Fiți atenți la captura de ecran de mai sus. Puteți vedea setarea "Criptare iPhone de rezervă"? Dacă activați această setare și specificați o parolă (de altfel, nu are nimic de-a face cu codul de blocare a dispozitivului și parola de identificare Apple), toate copiile de rezervă nou create vor fi criptate folosind această parolă. În plus, dacă uitați parola, nu veți putea să o resetați sau să o modificați fără a reseta complet dispozitivul (nu îl puteți restabili dintr-o copie de rezervă criptată fără a specifica parola corectă).

Din punct de vedere tehnic, criptarea în iOS este exemplară. Toate informațiile sunt criptate direct pe dispozitiv, iar fluxul de date criptat este deja emis. iTunes, în acest caz, emite doar o comandă pentru a crea o copie de rezervă, duce fluxul de date criptat și îl salvează într-un fișier. În loc de iTunes ar putea fi orice alt program, în timp ce datele ar rămâne în continuare criptate (într-unul din următoarele articole vom lua în considerare acest punct în detaliu).

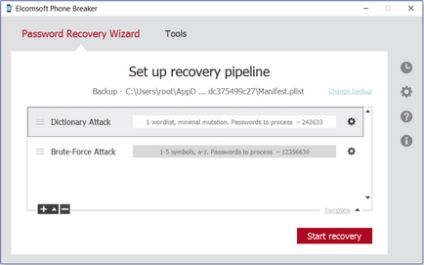

Se pare că totul este bun cu criptarea? Pot seta o parolă și să uit de problemele de securitate? Există două lucruri care vă împiedică să vă relaxați și să vă distrați. Primul moment: puteți încerca să spargeți parola.

Există un al doilea punct care va intra într-un conflict cu bun simț. În cazul în care copia de siguranță este criptat cu o parolă, aproape toate datele din keychain (și este parolele de la conturile de utilizator și site-uri web, utilități de date de sănătate, HomeKit și multe altele) vor fi, de asemenea criptate cu aceeași parolă. Pe de o parte, vă permite să restaurați copia de rezervă pentru noul dispozitiv și în mod automat a avea acces la toate parolele și conturile salvate. Pe de altă parte - dacă parola de rezervă va fi capabil de a sparge toate aceste date vor fi disponibile pentru un atacator.

Și dacă nu specificați o parolă? Apoi datele de aplicație, fotografiile și alte informații nu vor fi criptate. Dar datele de la keychain - dimpotrivă, vor fi criptate cu o cheie hardware puternică, este imposibil să-l hack în acest stadiu al dezvoltării tehnologiei. Este adevărat că mijloacele standard pentru a recupera datele din lanțul de chei pot fi numai pe același dispozitiv din care au fost copiate.

"Resursele de personal"? Ce, din nou. Într-adevăr, acest castel are și cheia proprie, dar pentru ao obține este foarte, foarte dificilă și departe de a fi întotdeauna posibilă. Să spunem doar că această cheie (să o numim "securityd") poate fi extrasă numai de la dispozitivele care nu sunt echipate cu sistemul de securitate Secure Enclave și numai dacă este instalat un jailbreak pe dispozitiv. Pe scurt, puteți extrage securitate de pe iPhone 5c și mai în vârstă, iPad mini (dar nu și mini 2) și iPad 1-4 original, bazate pe procesoare pe 32 de biți, pentru a decripta brelocul cheie dintr-o copie de siguranță protejată prin parolă.

RECOMANDĂRILE NOASTRE

Acum știi ce opțiuni de rezervă sunt conștienți de potențialele probleme, inclusiv probleme de securitate. Asta înseamnă că ar trebui să renunți la copii de rezervă? Din punctul nostru de vedere, nu. Timpul și confortul salvat depășesc; back-up - fi! Strategia optimă în opinia noastră va activa „nor“ de rezervă și pentru a permite sistemului să salveze în mod regulat date. Și să nu fie într-un moment, „jgheabul rupt“ ar trebui din timp în timp (cel puțin o dată pe lună) și de a crea copii locale ale datelor prin intermediul iTunes, de altfel, cu destul de lung, dar ușor de reținut (și este greu de ghicit) parola.

Și dacă includeți două secvențe de autentificare 2SV sau 2FA, atunci în primul caz, păstrați cu atenție (deși cu un pașaport împreună) Cheia de recuperare, în al doilea - cel puțin obligați o carte de credit la cont (ceea ce se face de departe nu toate). Este încă de dorit să adăugați un număr suplimentar pentru verificarea prin SMS, ceea ce va permite "în cazul în care" să primească un cod unic pentru o altă cartelă SIM.

CERCETAREA ICLOUD: CUM ESTE CONSTRUIT

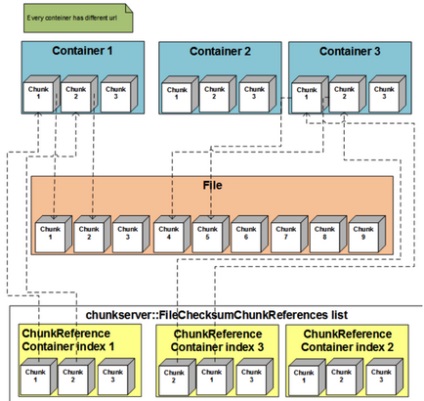

iCloud - un sistem dinamic interesant de stocare a datelor distribuite, legat de ID-ul de utilizator al Apple și care lucrează pe bază de Tampoane de Protocol Google. Fișierele în sine sunt împărțite în blocuri separate, care sunt distribuite între doi furnizori "cloud" independenți - Amazon S3 și Microsoft Azure. Interesant, recent am văzut ocazional utilizarea celui de-al treilea furnizor de "cloud", care a devenit ... Google. Da, Apple utilizează serviciile Amazon, Google și Microsoft pentru a stoca copiile "cloud" iCloud! Dar furnizorii ruși de "nor", cum ar fi ... ei bine, unii ruși, - Apple nu folosește copii de rezervă pentru depozitare. Infirmieri rău, totuși!

Pe serverele Apple, interogările se formează în spațiul de stocare "cloud" al Amazon și Microsoft pentru fiecare bloc. Cheile de criptare sunt generate separat pentru fiecare bucată.

De asemenea, puteți extrage și decripta copia de rezervă a datelor din iCloud manual. Oferim o serie de acțiuni.

Autentificarea la "nor" este efectuată în următorul format. Solicitare:

Y. x - clientrequest - id = 739A222D - 0FF5 - 44DD - A8FF - 2A0EB6F49816 & amp; Expir

es = 1371208272 & amp; byterange = 25556011 - 25556262 & amp; AWSAccessKeyId = AKIAIW

WR33ECHKPC2LUA & amp; Semnătură = PxAdegw0PLyBn7GWZCnu0bhi3Xo% 3D

"Norul" stochează, de obicei, ultimele trei copii de rezervă. Atunci când un nou, ceva timp în „nor“ agățat ultimele patru versiuni (și uneori mai mult), dar apoi din nou, numărul este redus la un număr prețuit „trei“. Fișierele de rezervă sunt stocate incremental. Prima copie de rezervă este, de obicei, completă, în următorii mult mai puțin, cel mai nou și mai puțin. Ușor de recuperat cea mai veche copie; Următorul este un pic mai complicat, pentru că trebuie să descărcați și a doua parte și apoi să "aplicați" modificările. Pentru a obține cea mai recentă copie de siguranță, procedura trebuie făcută de două ori.

Descărcați datele din "nor" - jumătate din bătălie. Acum trebuie să le descifrăm. Chiar și cu faptul că cheile de criptare pentru majoritatea datelor sunt disponibile pentru noi (acestea sunt stocate în paralel cu datele în sine), sarcina nu este cea mai simplă.

Ce înseamnă "în cea mai mare parte"? Faptul este că nu toate datele din copia de rezervă "cloud" pot fi decriptate. porțiunea de date sunt criptate cu o cheie de OTA (over-the-air) keybag de rezervă, dintre care cele mai multe pot fi decriptat numai pe dispozitivul de la care sa făcut backup-ul (folosind 0x835 «securityd», care se calculează cheie sistem kernel în momentul în care dispozitivul este încărcat).

Pot extrage date protejate de securitate?

Da, a fost posibil să faceți acest lucru pe platforme pe 32 de biți cu iOS 5-7. Începând cu iOS 8 și dispozitive echipate cu Enclave Secure (și este - toate cele 64 de biți pentru iPhone și iPad) pentru a scoate cheia din dispozitivul nu este posibil, chiar și cu jailbreak, inclusiv - în cazul în care considerați că declarațiile făcute de companie - chiar și pentru Apple în sine.

Ca urmare, există un dispozitiv "curat", reveniți la setările din fabrică. Apoi a fost efectuată următoarea secvență de acțiuni:

Cheia 0x835 este "securizată". Acesta poate fi extras numai din dispozitivul descărcat cu jailbreak instalat și numai de pe dispozitivele care nu sunt echipate cu Secure Enclave. De fapt, este format din cheia UID (cheia unică a dispozitivului) utilizând următoarea funcție:

Articole similare

Trimiteți-le prietenilor: