Din ce în ce mai multe mașini moderne sunt dotate cu chei electronice, prin care proprietarii de autoturisme nu pot deschide doar ușile mașinii, ci și pornesc motorul mașinii.

Dar, experți în securitate de la Universitatea din Zurich, în Elveția au o altă opinie cu privire la această chestiune și să spun că sistemul pasiv așa-numita securitate PKES (acces fără cheie pasivă și începe) vulnerabile la atac, în urma căruia un potențial atacator poate fura cu ușurință o mașină.

Sistemele fără chei, hacked ca parte a demonstrației cercetătorilor din Zurich, sunt proiectate astfel încât să permită șoferului să deschidă / închidă mașina și să pornească motorul fără a fi nevoie să scoată cheia electronică din buzunarul șoferului. Acestea vă permit să deschideți ușile când vă apropiați de șofer și când le îndepărtați, le blocați.

Pentru a porni o astfel de mașină, șoferul cu cheia trebuie să fie în interiorul mașinii, iar cheia însăși nu trebuie introdusă fizic în sistemul de aprindere al mașinii.

Tastele similare pot interacționa cu aparatul la frecvențe joase și înalte. Funcțiile de deschidere și închidere și de pornire a motorului sunt activate datorită apropierii tastaturii cu cheia electronică a mașinii. Când cheia este aproape de mașină, un sistem electronic special deblochează ușile și deblochează sistemul de alimentare cu energie electrică către motor, necesar pentru a obține o scânteie care aprinde combustibilul din interiorul motorului mașinii și deschide alimentarea cu combustibil.

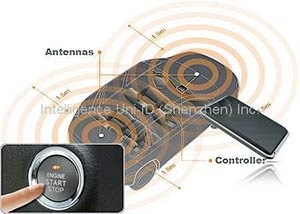

Pentru cercetători experiment au folosit o pereche de antene inelare disponibile pe piață pentru a capta semnalul și pe tasta și îl transmite la radio în mașină, astfel încât mașina a simțit că fob cheie este aproape de mașină, dar în realitate, acest semnal este transmis de antena, îndeplinește funcția de obicei repetor.

În mai multe detalii despre metoda propusă, cercetatorii spun ca au plasat prima dintre antenele de pe partea exterioară a mașinii, aproape de blocare a ușii, astfel încât ea a interceptat semnale de la vehicul și să le transfere la a doua antenă situat la o distanță. Semnalele recepționate de cea de-a doua antenă au fost preluate de cheie și a dat un semnal de răspuns care provenea de la cea de-a doua antenă la prima. Astfel, din punct de vedere tehnic, ele par să fi extins intervalul semnalelor mașinii. Ca urmare, mașina a deschis ușile închise.

După ce ușile au fost deschise, cercetătorii au mutat prima antenă în interiorul mașinii și au apăsat pedala de frână sau butonul de pornire al autovehiculului, ceea ce a cauzat trimiterea semnalului "motor de pornire" la tastă. Mai departe, în fiecare caz, cheia a răspuns cu comanda de aprobare.

Dezvoltatorii vorbesc despre efectuarea a două tipuri de teste. În primul, au combinat antene cu un cablu coaxial standard, iar în al doilea, antenele au fost combinate prin comunicații fără fir.

Potrivit acestora, testele arată mai mult decât o amenințare teoretică. Criminalii potențiali pot, cu o anumită abilitate tehnică, să fure seturi de chei electronice de la diferiți producători de automobile și să fure mașini cu chei electronice datorită simulării cheii electronice.

În scenariul prezentat, atacatorul poate instala repetorul, de exemplu, într-un loc strâns al pasajului oamenilor (coridor, mașină de plată, ascensor, scări rulante). Odată ce utilizatorul își părăsește mașina în parcare, PKES își va bloca mașina. Utilizatorul va lăsa parcarea încrezător că mașina lui este închisă (adesea este semnalizată de un buzzer sau care clipește). De îndată ce utilizatorul pleacă din mașină și dispare din câmpul de vedere, atacatorul va putea plasa a doua antenă pe mânerul ușii.

Semnalul va fi redirecționat din punctul de trecere către mașină. Când proprietarul cheii trece de-a lungul celeilalte antene, semnalul de la cheia din buzunar va fi prins și va trimite comanda pentru a deschide mașina cu o altă antenă. Acest semnal poate fi retransmis de sute de metri între antenele de scanare cu cheie / mașină prin UHF (sau prin cablu). Ușile se vor deschide, atacatorul va fi în interiorul mașinii, cheia reală va fi, de asemenea, într-o stare logică ca și cum ar fi fost înăuntru și va trimite următoarea comandă - pentru a porni motorul. Când fugarul pleacă, comunicarea cu retransmiterea se pierde, dar mașina nu se oprește automat la standardele de siguranță. Unele aparate generează un semnal de pierdere cheie, altele nu reacționează deloc, dar nici unul dintre cercetătorii verificați nu sa oprit.

Dacă în sistemul mașinilor nu există jurnale (ca în majoritatea cazurilor), nu va exista interferențe fizice în munca sa și va fi dificil pentru proprietar să-și dovedească furtul, bazându-se numai pe vulnerabilitatea PKES. În plus, acest atac poate servi ca punct de așteptare pentru accesul ascuns al unui atacator la portul ODB-II și a fost folosit pentru a instala rootkit-uri în software-ul computerelor moderne, de exemplu, pentru a distruge atacurile jurnal.

Articole similare

Trimiteți-le prietenilor: