Controlul accesului la fișiere

Accesul la fișiere ca un caz special de acces la resursele partajate

Fișiere - acesta este un tip privat, deși cel mai popular, de resurse partajate, acces la care trebuie să controleze sistemul de operare. Există și alte tipuri de resurse cu care utilizatorii lucrează într-un mod comun. Mai întâi, ele sunt diverse dispozitive externe: imprimante, modemuri, plottere etc. Zona de memorie folosită pentru schimbul de date între procese este, de asemenea, un exemplu de resursă partajată. În anumite cazuri, procesele în sine acționează în acest rol, de exemplu, atunci când utilizatorii de sisteme de operare trimit semnale către procese, la care procesul trebuie să răspundă.

În toate aceste cazuri, schema generală a lucrărilor: utilizatorii încearcă să efectueze operații specifice unei resurse partajate și sistemul de operare trebuie să decidă dacă utilizatorii sunt eligibili. Utilizatorii accesează entități și resurse partajate - obiecte. Un utilizator al sistemului de operare accesul la site-uri nu direct, ci prin procese de aplicație care se execută în numele său. Pentru fiecare tip de obiect există un set de operații care pot fi efectuate cu ei. De exemplu, pentru că citește fișierele, scrie, șterge, efectua; imprimanta - .. o repornire, de compensare coada de documente, suspendarea de imprimare a documentului, etc. Sistemul de control al accesului OS trebuie să ofere un mijloc de a stabili drepturi de utilizare în raport cu obiectele de diferențiere în ceea ce privește operațiunile, de exemplu, un utilizator poate să li se permită să citească funcționarea și performanța fișierului, iar operația îndepărtarea - este interzisă.

În multe sisteme de operare mecanisme care vă permit să controleze accesul la obiecte de tipuri diferite, cu o singură voce pusă în aplicare. Astfel, reprezentarea dispozitivelor de intrare și de ieșire sub forma unui fișier special pe sistemele de operare UNIX este un exemplu al acestei abordări: în acest caz, accesul la dispozitiv utilizând aceleași atribute de securitate și algoritmi, ca atunci când accesul la fișiere regulate și directoare. Încă mai avansat în această direcție este sistemul de operare Windows NT. Acesta utilizează o structură unificată - de securitate obiect - care nu este creat numai pentru fișiere și dispozitive externe, dar și pentru orice resurse partajate: secțiuni de memorie primitivele de sincronizare, cum ar fi semafoarele și mutex, etc Acest lucru vă permite să utilizați Windows NT pentru a avea acces la controlul .. la resurse de orice fel, modulul kernel comun este managerul de securitate.

Ca subiecți de acces pot acționa ca utilizatori separați, și grupuri de utilizatori. Definirea drepturilor individuale de acces pentru fiecare utilizator permite flexibilitatea maximă de a stabili o politică de partajare a resurselor partajate în sistemul informatic. Cu toate acestea, această metodă determină ca sistemele mari să suprasolicite administratorul cu o activitate de rutină pentru a repeta aceleași operații pentru utilizatorii cu aceleași drepturi. Asocierea acestor utilizatori într-un grup și stabilirea drepturilor de acces pentru întregul grup este una dintre principalele metode de administrare în sistemele mari.

Fiecare proprietar are un proprietar. Proprietarul poate fi fie un utilizator individual, fie un grup de utilizatori. Proprietarul obiectului are dreptul de a efectua orice operațiuni care sunt permise pentru acest obiect. În multe sisteme de operare, există un utilizator special (superuser, root, administrator), care are toate drepturile asupra oricăror obiecte ale sistemului, nu neapărat proprietarul lor. Sub acest nume, funcționează administratorul de sistem, care necesită acces complet la toate fișierele și dispozitivele pentru gestionarea politicilor de acces. Există două abordări principale ale definirii drepturilor de acces.

Accesul selectiv are loc când proprietarul pentru fiecare obiect poate determina operațiunile admise cu obiecte. Această abordare este, de asemenea, numită arbitrar (de la discreționare - acordată la propria discreție), deoarece permite administratorului și proprietarilor de obiecte să definească în mod arbitrar drepturile de acces, la cererea acestora. Între utilizatorii și grupurile de utilizatori din sistemele cu acces selectiv nu există relații ierarhice rigide, adică relații care sunt definite în mod implicit și care nu pot fi modificate. O excepție se face numai pentru administratorul care primește toate drepturile în mod implicit.

credentialele (privind mandatory- obligatorie, obligatorie) - este o abordare la definirea drepturilor de acces, în care sistemul oferă utilizatorului anumite drepturi în raport cu fiecare resursă partajată (în acest fișier caz), în funcție de grupul la care este trimis utilizatorului. În numele sistemului acționează ca administrator, iar proprietarii de obiecte lipsite de capacitatea de a controla accesul la acestea pe cont propriu. Toți membrii grupului într-un astfel de sistem formează o ierarhie strictă, în care fiecare grup are toate drepturi de grup de nivel ierarhic inferior, care se adaugă la dreapta nivelului dat. Membrii unui grup nu îi este permis să ofere drepturile membrilor grupurilor de niveluri inferioare ale ierarhiei. Metoda de acces obligatoriu similar cu circuite de acces la documente clasificate, utilizatorul poate intra într-una dintre celelalte decât dreptul de acces la documente cu clasificarea de securitate corespunzătoare grupuri, cum ar fi „pentru uz oficial“, „secret“, „secret“ și " secrete de stat „în același timp în care utilizatorii de“ secret „au dreptul de a lucra cu documente ca“ secret „și“ numai pentru uz oficial“, deoarece aceste tipuri de acces permise pentru grupuri ierarhice inferioare. Cu toate acestea, utilizatorii înșiși nu gestionează drepturile de acces - această oportunitate este dotat cu doar instituții oficiale speciale.

Sistemele de acces obligatoriu sunt considerate mai fiabile, dar mai puțin flexibile, fiind de obicei utilizate în sisteme informatice specializate, cu cerințe sporite pentru securitatea informațiilor. În sistemele universale, de regulă, se utilizează metode de acces selectiv, care vor fi discutate mai jos.

Pentru definiteness, vom continua să ia în considerare mecanismele de acces la obiecte de control, cum ar fi fișiere și directoare, dar ar trebui să înțeleagă că aceste aceleași mecanisme pot fi utilizate în sistemele de operare moderne pentru a controla accesul la obiecte de orice tip, iar diferențele sunt doar în setul de operații, existente într-un o anumită clasă de obiecte.

Mecanism de control al accesului

Fiecare utilizator și fiecare grup de utilizatori au de obicei un nume simbolic și un identificator unic numeric. Atunci când se efectuează conectare utilizator logic raportează numele său simbolic și o parolă, iar sistemul de operare determină ID-urile corespunzătoare ale utilizatorilor numerice și grupurilor cărora le aparține. Toate datele de identificare, inclusiv numele și ID-urile de utilizatori și grupuri, utilizatori, parole și informații cu privire la aderarea la grupurile de utilizatori sunt stocate într-un fișier special (fișierul / etc / passwd în UNIX) sau o bază de date specială (în Windows NT).

Logarea utilizatorului generează un proces shell care menține un dialog cu utilizatorul și pornește alte procese pentru acesta. Procesul shell-ului primește un nume simbolic și o parolă de la utilizator și găsește identificatorii numerici ai utilizatorului și a grupurilor sale de către aceștia. Acești identificatori sunt asociate cu fiecare proces care rulează shell-ul pentru utilizator se spune că procesul de a acționa în numele că datele de utilizator și grupuri de utilizatori În cazul cel mai tipic de orice generat moștenește ID-urile de utilizator și grupurile din procesul părinte. Pentru a defini drepturile de acces la o resursă înseamnă a defini pentru fiecare utilizator un set de operațiuni pe care este permis să se aplice unei anumite resurse. În diferite sisteme de operare pentru aceleași tipuri de resurse, se poate defini o listă a operațiunilor de acces diferențiate. Pentru obiectele de fișiere, această listă poate include următoarele operații:

schimbarea drepturilor de acces.

În Windows NT dezvoltatorii de sisteme de operare au folosit o abordare flexibilă - care le-au pus în aplicare capacitatea de a lucra cu operațiuni asupra fișierelor la două niveluri: în mod implicit, administratorul funcționează la nivel agregat (nivelul operațiunilor standard), și dacă se dorește, se poate merge la nivelul elementar (operațiuni la nivel individual).

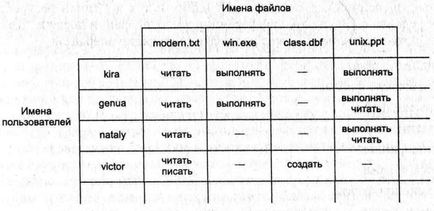

In cazul cel mai general, drepturile de acces pot fi descrise printr-o matrice de drepturi de acces, în care coloanele corespund tuturor sistemelor de fișiere, linie - tuturor utilizatorilor și permise operațiunile (. Figura 7.28) sunt indicate la intersecția dintre rânduri și coloane.

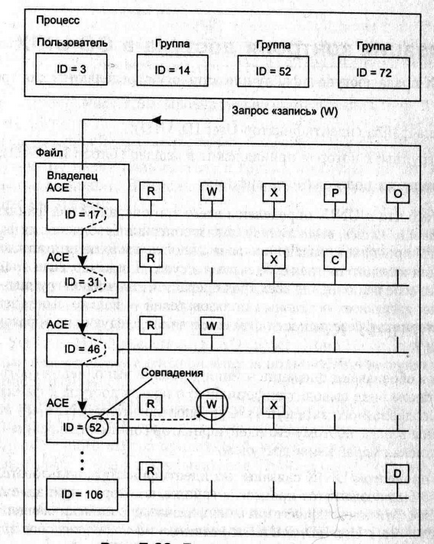

Aproape toate permisiunile de operare matrice sisteme stocate „în părți“, adică, pentru fiecare fișier sau director este numit un ACL (Access Control List, ACL), care descrie drepturile de a efectua operațiuni de utilizator și de grup în ceea ce privește faptul că fișier sau director. Listă de control al accesului face parte din caietul de sarcini fișier sau director și este stocat pe disc în domeniu, de exemplu, în sistemul de fișiere UFS inod inod. El toate suport sistemele de fișiere liste de control al accesului, de exemplu, nu acceptă sistemul de fișiere FAT, așa cum a fost proiectat pentru un sistem de operare MS-DOS singur utilizator cu un singur program care sarcina de a proteja împotriva accesului neautorizat nu sunt relevante. Lista generică de control al accesului format poate fi reprezentat ca un set de identificatori de utilizatori și grupuri de utilizatori, în care fiecare identificator specifică un set de operații permise asupra obiectului (fig. 7.29). Se spune că include lista ACL intrările de control al accesului (Access Control Element, ACE), în care fiecare element corespunde unui identificator. ACL se adaugă la acesta cu identificatorul proprietar numit elemente de siguranță.

În exemplul în proces Figura care acționează în numele identificatorul de utilizator și grupul 3 cu identificatorii de 14, 52 și 72, încercările de a realiza o operație de scriere (W) în fișierul. Fișier deținut de către utilizator cu ID-ul 17. Sistemul de operare a primit o cerere de scriere, fișierul este caracteristicile de securitate (pe un disc sau într-o tavă de sistem tampon) și succesiv compară toate ID-urile de proces cu ID-ul proprietarului fișierului și ID-urile de utilizator și grupuri în celulele ACE. În acest exemplu, unul din grupul ID-uri, care acționează în numele procesului, și anume 52, coincide cu identificatorul unuia dintre elementele ACE. Deoarece ID-ul utilizatorului 52 este permisă operarea de citire (W caracteristică are un set de operații care elementul), sistemul de operare permite operarea procesului.

Schema generalizată pentru stocarea informațiilor despre drepturile de acces și procedura de verificare descrisă mai sus are propriile particularități în fiecare sistem de operare, care sunt considerate mai jos pentru exemplul sistemelor de operare UNIX și Windows NT.

Organizarea controlului accesului în OSUNIX

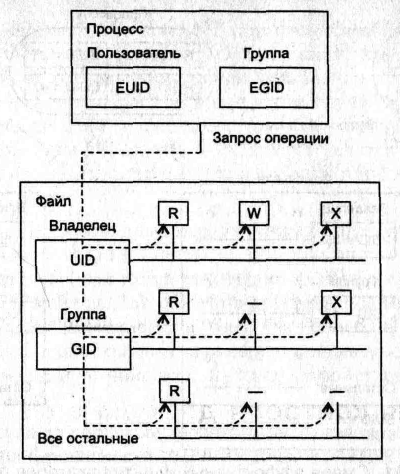

În UNIX, drepturile de acces la un fișier sau la un director sunt definite pentru trei entități:

proprietarul fișierului (User ID, UID);

membrii grupului căruia îi aparține proprietarul (ID-ul grupului, GID);

toți ceilalți utilizatori ai sistemului.

Dat fiind că numai trei operații pe fișiere și directoare sunt definite pe UNIX (citire, scriere, executare), caracteristicile de securitate ale fișierului includ nouă caracteristici care specifică capacitatea de a efectua fiecare dintre cele trei operații pentru fiecare dintre cele trei entități de acces. De exemplu, dacă proprietarul fișierului și-a permis să efectueze toate cele trei operațiuni, pentru membrii grupului - citiți și executați și pentru toți ceilalți utilizatori - doar executarea, atunci cele nouă caracteristici de securitate ale fișierului arată astfel:

Cu fiecare proces UNIX, sunt asociați doi identificatori: utilizatorul în numele căruia a fost creat procesul și grupul de care aparține utilizatorul. Acești identificatori sunt numite ID-uri de utilizator real: ID utilizator real, RUID și reală ID grup: ID Grup Real, RGID. Cu toate acestea, atunci când verificarea acestor identificatori nu sunt utilizate de drepturile de acces la fișiere, și așa-numitele ID-uri eficiente de utilizator: ID-ul utilizatorului efectiv, EUID și grup eficient ID-uri: ID-uri eficient Group, Egid (Figura 7.30.).

Introducerea identificatorilor eficienți permite procesului să acționeze în anumite cazuri în numele unui utilizator și al unui grup diferit de cel pe care la primit la naștere. În starea inițială, identificatorii eficienți coincid cu cei reali.

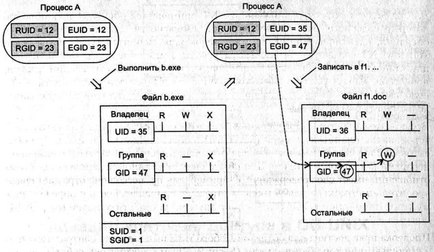

Cazurile în care un proces execută executarea unei executări de sistem a unei aplicații stocate într-un fișier de pe UNIX sunt legate de o schimbare de proces a codului executabil. Ca parte a acestui proces, un nou cod începe să fie executat și dacă caracteristicile securității acestui fișier indică semnele de permisiune de modificare a ID-urilor utilizatorilor și grupurilor, se schimbă identificatorii eficienți ai procesului. Fișierul are două caracteristici ale permisiunii de modificare a identificatorului - Setați ID-ul de utilizator în execuție (SUID) și Setați ID-ul grupului în execuție (SGID), care permit modificarea ID-urilor utilizatorilor și grupurilor atunci când se execută acest fișier.

Mecanismul identificatorilor eficienți permite utilizatorului să obțină anumite tipuri de acces care nu îi sunt autorizate în mod explicit, dar numai cu un set complet limitat de aplicații stocate în fișiere cu atribute de modificare a identificatorului. Un exemplu de astfel de situație este prezentat în Fig. 7.31.

Inițial, procesul A avea identificatori eficienți pentru utilizatori și grupuri (12 și, respectiv, 23), care coincid cu cei reali. La un moment dat procesul a cerut executarea aplicației din fișierul b.exe. Procesul poate executa fișierul b.exe, deși identificatorii efectivi nu se potrivesc cu proprietarul și grupul de identificare al fișierului, deoarece execuția este permisă tuturor utilizatorilor.

Ris.7.31. Modificarea identificatorilor eficienți ai procesului

Fișierul b.exe a înregistrat semne de modificare a identificatorului SUID și SGID, prin urmare, simultan cu modificarea codului, procesul modifică valorile identificatorilor eficienți (35 și 47). Ca rezultat, când încercați să scrieți date în fișierul f 1 .doc mai târziu, acesta reușește în procesul A, deoarece noul său identificator de grup eficient este identic cu identificatorul fișierului de grup f 1 .doc. Fără schimbarea identificatorilor, această operațiune pentru procesul A ar fi interzisă.

Mecanismul descris urmărește aceleași obiective ca mecanismul segmentelor subordonate ale procesorului Pentium discutat mai sus.

Utilizarea unui model de fișier ca model universal de resursă permite UNIX să utilizeze aceleași mecanisme pentru a controla accesul la segmente, directoare, imprimante, terminale și segmente de memorie partajată.

Sistemul de control al accesului UNIX a fost dezvoltat în anii 1970 și sa schimbat puțin de atunci. Acest sistem destul de simplu permite, în multe cazuri, rezolvarea sarcinilor atribuite administratorului pentru a preveni accesul neautorizat, însă această soluție necesită uneori prea multe trucuri sau nu poate fi implementată deloc.

Documente conexe:

Modelarea simulării este un caz particular de modelare matematică. Există. sunt profitabile. Sisteme biometrice de control al accesului. Aplicarea fondurilor. utilizatorii rețelei au acces la resursele partajate. cum ar fi fișierele. imprimante sau.

Programul educațional principal

resurse. cerute de program. Vorbind despre resurse. fișier. Sursa și fișierele criptate // sunt tratate ca fișiere binare. controlul valorilor Cum să organizați controlul. ca participant la această sarcină. clasă. Oferă acces la metode. separarea originalului.

Articole similare

-

Cum se deschide partajarea de fișiere în rețea în Windows 8 - începe cu Windows 8

-

Configurarea partajării de fișiere și foldere pentru ferestre

Trimiteți-le prietenilor: