Asigurarea protecției informațiilor confidențiale în transmisie prin Internet - o astfel de sarcină devine mai devreme sau mai târziu înainte de orice organizație care implementează soluții informatice pentru automatizarea proceselor de afaceri. Principalele cazuri de schimb de Internet sunt:

Principala problemă a Internetului ca canal pentru transferul de informații este posibilitatea unui atac "om în mijloc". Atacatorul se conectează la linia dintre client și server și înlocuiește informațiile transmise. Există versiuni complet diferite ale acestui atac. De exemplu, un atacator poate "pretinde" serverul și poate induce în eroare clientul pentru a beneficia de înșelăciune. Trebuie remarcat faptul că furnizorul de Internet poate implementa cel mai ușor acest atac. Pentru a asigura schimbul sigur, s-au dezvoltat diferite protocoale de protecție și s-au dezvoltat produse software care implementează aceste protocoale. În toate aceste protocoale se utilizează metode de criptografie. Criptografia permite:

Aceste măsuri permit să se reziste cu succes atacului "omul în mijloc".

Protecția la diferite niveluri ale modelului OSI

Cel mai comun model pentru reprezentarea stiva de protocoale de rețea este modelul OSI. În figură este prezentat un model OSI simplificat.

Care este protecția informațiilor la orice nivel al modelului OSI? Fiecare ulterioare pachete de rețea nivel încapsulate în anul precedent. Aceasta este, protocolul de strat de aplicație (de exemplu, HTTP) este localizat în interiorul pachetului stratului de transport (de exemplu, TCP), care se află în interiorul pachetului strat de rețea (de exemplu, IP), care este stratul de legătură de date în cadrul (de exemplu, cadru Ethernet).

Când se protejează informațiile la nivel de rețea, conținutul pachetului IP, adică pachetul TCP, este criptat. Într-o altă opțiune de protecție, întregul pachet IP este criptat la nivelul rețelei și acest pachet enciphered este încapsulat la rândul său. Această încapsulare suplimentară vă permite să ascundeți topologia rețelelor de participanți la schimb.

Trebuie remarcat faptul că protecția, de exemplu, la nivelul liniei de date, oferă o utilizare absolută "transparentă" a stratului de rețea.

Link strat

Luați în considerare sarcinile care pot fi rezolvate cu OpenVPN în modul bridge.

Conectarea unui angajat la distanță la o rețea LAN corporativă (gateway VPN)

Soluția acestei sarcini presupune utilizarea părții de server a OpenVPN ca un gateway suplimentar în LAN-ul organizației. Un segment LAN care este accesibil prin intermediul unui gateway VPN este denumit de obicei un domeniu de criptare. Stațiile de lucru și serverele care fac parte din domeniul de criptare nu se conectează la VPN. Când este conectat la un server OpenVPN, clientul primește acces transparent la toate mașinile din domeniul de criptare. Indiferent dacă accesul la mașina client din domeniul de criptare va depinde de setările serverului OpenVPN.

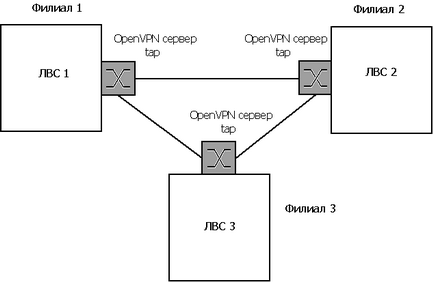

Asocierea rețelelor LAN ale sucursalelor organizației într-o singură rețea

O altă sarcină care poate fi rezolvată cu ajutorul OpenVPN este unificarea rețelelor LAN ale ramurilor organizației într-o singură rețea prin Internet. În acest caz, serverul OpenVPN este instalat ca gateway-uri suplimentare la rețeaua LAN și apoi conectat unul la celălalt.

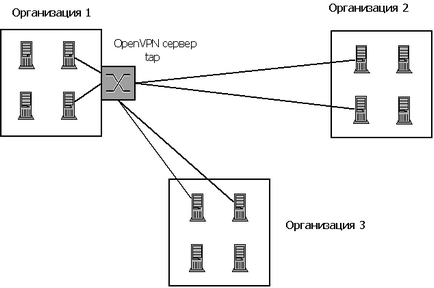

Integrarea segmentelor LAN ale mai multor organizații într-o singură rețea pentru gestionarea comună a proiectelor (portal inter-corporativ)

Conectarea utilizatorilor de la distanță la o rețea LAN cu un nivel scăzut de încredere

Soluția acestei sarcini este necesară pentru rețelele la care sunt conectați utilizatorii "externi" (de exemplu clienți sau clienți). Nivelul de încredere pentru aceștia este mult mai mic decât pentru angajații companiei, de aceea este necesar să se ofere "frontiere" speciale de protecție, care să împiedice sau să restricționeze accesul acestora la informații deosebit de valoroase și confidențiale.

Creați mai multe rețele logice în aceeași rețea fizică

Soluția acestei sarcini este necesară, de exemplu, atunci când este necesar să se împartă traficul între departamentele interne ale organizației care accesează serverele din același segment fizic. Particularitatea acestei opțiuni este aceea că VPN-ul este construit între noduri care sunt, de regulă, într-un segment al rețelei, de exemplu, între stația de lucru și server. Această opțiune este similară tehnologiei VLAN, dar în loc să partajați traficul, se utilizează criptarea.

OpenVPN în modul "router" asigură protecția informațiilor la nivel de rețea. În același timp, există o atenție strictă a participanților la schimb pe certificatul digital, dar pachetele IP sunt criptate și încapsulate, și nu cadre Ethernet. Gama de sarcini care pot fi rezolvate în acest fel, în general, nu diferă de spectrul de probleme rezolvate folosind OpenVPN în modul "bridge". Trebuie avut în vedere că modul "router" este mai productiv decât modul "pod", dar are și dezavantajele sale. În special, nu susține:

Conexiunile de transport sunt utilizate pentru a accesa un anumit serviciu de rețea, cum ar fi un site web, un server terminal, un server de mail, un server de baze de date și așa mai departe. Terminalele logice ale unei conexiuni sunt numite porturi.

Pentru a implementa protecția conexiunii de transport, aplicația care schimbă trebuie să utilizeze o bibliotecă criptografică care implementează SSL / TLS.

Se întâmplă deseori ca aplicația să fie scrisă fără protecție, sau cheile de criptare utilizate de aceasta să nu îndeplinească cerințele de securitate. De exemplu, toate browser web și web-server este utilizat pentru a proteja shifrsyuty puse în aplicare pe algoritmi de import, iar FSB-ul necesită, în unele cazuri, de a utiliza shifrsyuty puse în aplicare în conformitate cu GOST.

Pentru a rezolva această problemă, modulul de securitate a canalului trebuie să fie separat de aplicație. Un avantaj esențial al acestei scheme este că aplicațiile în sine nu trebuie modificate.

O astfel de schemă poate fi implementată cu ajutorul produselor MagPro Tunel Cryptone (parte client) și MagPro CryptoServer (parte server).

Utilizarea acestor produse vă permite să protejați aproape toate protocoalele de aplicații și aplicații, cum ar fi:

În plus, Cryptocom a creat produse speciale "cutie", adaptate tipului de protocol de aplicație. MagPro CryptoPortal este proiectat pentru a proteja conexiunile HTTP și protecția MagPro RDP - pentru a proteja accesul terminalului folosind RDP.

Protecția prezentată de transport este o superstructură peste CTP-ul MagPro CryptoPacket. certificat în FSB și, prin urmare, să îndeplinească toate cerințele autorităților de reglementare în domeniul siguranței.

Articole similare

-

Protecția informațiilor personale și a confidențialității în android - diary nik malefictum

-

Ce este un telefon cu identificare automată a numărului (aon)? Informații utile - Internet

Trimiteți-le prietenilor: