Botnet Mirai, constând din dispozitive IoT și au participat la organizarea atacurilor DDoS. care prin puterea lor au rupt tot felul de înregistrări și chiar au condus la negarea serviciului pentru întreaga regiune, au făcut multă zgomot în mass-media. Având în vedere faptul că codul sursă al botnet au fost în domeniul public, precum și consolidarea tendinței de „internet al lucrurilor nu trebuie să se aștepte în curând o recesiune-botnet IO.

Material pregătit special pentru lista securizată

În prezent, botnet-ul este încă activ. Am efectuat un studiu al activității sale, în scopul de a înțelege modul în care Mirai, ce probleme afectat proprietarii săi și, cel mai important, ce să facă în viitor, nu este de a deveni o parte din ea.

Cum funcționează Mirai

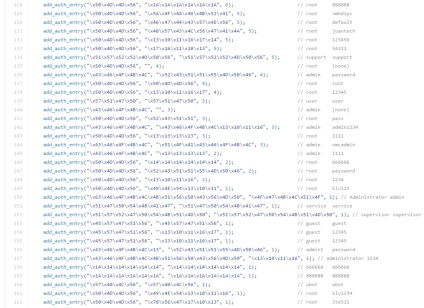

Lista de autentificări și parole pe care le utilizează originalul Mirai-bot în procesul de căutare a dispozitivelor vulnerabile IoT

Cu toate acestea, acest lucru nu este tot ceea ce botnetul Mirai poate spune despre sine.

Analiza activității botnet-ului

Pentru a evalua activitatea botnet Mirai disloca acum suficient de oriunde de pe serverul de Internet cu telnet-portul deschis și analizează încercările de conectare de la diferite roboți. De exemplu, în termen de trei minute după ce serverul nostru experimental era online, am înregistrat prima încercare de conectare la portul nostru telnet din partea unor gazde diferite.

Faptul că aceste conexiuni sunt făcute de boss-urile Mirai-ului original sau de modificările acestuia (adică din partea dispozitivelor infectate) este evidențiat de două fapte:

- conturile utilizate de roboți atunci când încearcă să stabilească o conexiune la portul telnet sunt incluse în lista brute a botnet-ului original;

- Analiza surselor de conexiune a arătat că gazdele infectate din care se efectuează scanarea sunt, în majoritatea cazurilor, dispozitive IO (aparate de fotografiat, routere de la diferiți producători).

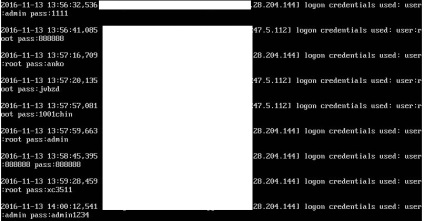

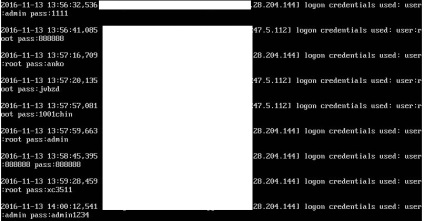

Exemple de conexiuni de la stații de lucru Mirai infectate care caută dispozitive IoT cu parole implicite

Lista celor mai des utilizate login-uri și parole pentru conectarea de la boturile Mirai este după cum urmează:

Dacă renunți la combinații banale cum ar fi "root: root" sau "admin: admin", atunci puteți înțelege ce echipament este interesant pentru botnet. De exemplu, perechile "root: xc3511" rădăcină: vizxv "sunt conturile implicite pentru camerele IP ale unor producători chinezi destul de mari.

Exemplu de panou de administrare pentru gestionarea unei camere IP care introduce un botnet

Cum să nu devii o parte din botnetul Mirai

- Pe fiecare dispozitiv, schimbați setările implicite ale contului; parola contului trebuie să aibă cel puțin 8 caractere și să conțină numere, majuscule și caractere speciale.

- Instalați pe fiecare dispozitiv cele mai recente actualizări de la producătorul de hardware.

- Se recomandă închiderea tuturor punctelor potențiale de acces la sistemul de operare al dispozitivului (telnet / SSH / panou web etc.) de la accesul de pe Internet.

Articole similare

-

Unde mirai a înțeles cum se face botnetul de la camerele video

-

Bitnet-ul mirai include aproximativ 120.000 de dispozitive iot

Trimiteți-le prietenilor: