Symantec dezvaluie detalii despre amenințarea Trojan.Milicenso, care a devenit cunoscut pentru efectul său lateral - trimiterea lucrărilor de imprimare. Imprimantele au imprimat seturi de caractere aleatoare până când nu au ieșit din hârtie. În cadrul cercetărilor suplimentare, a fost posibil să se stabilească faptul că acest software rău intenționat este descărcat utilizând un atac web de redirecționare .htaccess și că cel puțin 4 000 de site-uri web au fost compromise de grupul responsabil pentru această amenințare.

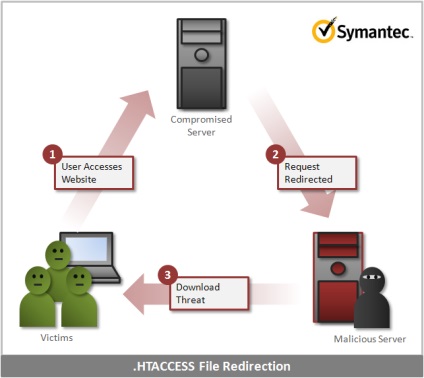

Redirecționarea utilizând fișierul .htaccess

Fișierul .htaccess conține datele de configurare ale serverului web utilizate de administratorul web pentru a gestiona traficul de rețea. De exemplu, să refuzați accesul la anumite pagini, să redirecționați cereri pentru dispozitive mobile către site-uri speciale și așa mai departe. Pentru a monitoriza traficul în rețea cu site-urile legitime, atacatorii (și unele seturi de programe malware gata făcute) utilizează vulnerabilitatea serverelor Web pentru a modifica fișierul .htaccess.

Figura de mai jos arată modul în care are loc redirecționarea prin .htaccess.

Figura 1. Calea virusului

- Când un utilizator navighează printr-un link, browserul solicită accesul la site-ul compromis.

- Serverul web redirecționează utilizatorul către un site rău intenționat utilizând datele din fișierul .htaccess.

- Pe un site infectat pot apărea multe amenințări, potențial capabile să exploateze anumite vulnerabilități ale PC-ului.

Utilizatorul nu este avertizat cu privire la redirecționarea descrisă la pasul 2 și nu are nicio idee despre ce sa întâmplat în spatele scenei.

Figura de mai jos prezintă fișierul .htaccess modificat. Pentru a nu atrage atenția administratorilor de rețea, atacatorul a introdus în original mai mult de 800 de linii goale la începutul și la sfârșitul fișierului.

Imagine 2. Fișier modificat .htaccess

Configurația a fost, de asemenea, foarte bine concepută pentru a preveni infecția de către utilizatori sau cercetători externi. O solicitare către un site compromis este redirecționată către o pagină rău intenționată numai dacă sunt adevărate toate condițiile următoare:

Imaginea 3. Configurarea fișierului .htaccess care oferă redirecționarea către un site rău intenționat

- [NUME RAMĂ DOMENIU] .tedzstonz.com;

- [NUME RANDOM DOMAIN] .tgpottery.com;

- [Nume de domenii RANDOM] .yourcollegebody.com;

- [NUME RANDOM DOMAIN] .tgpottery.com;

- [Nume de domenii RANDOM] .beeracratic.com;

- [Nume de domenii RANDOM] .buymeaprostitute.com;

- [NUME RAMĂ DOMENIU] .zoologistes-sansfrontiere.com;

- [NUME RAMĂ DOMENIU] .zoologistes-sansfrontiere.com;

- [Nume de domenii RANDOM] .buymeaprostitute.com;

- [NUME RAMĂ DOMENIUL] .wheredoesshework.com;

- [NUME RAMĂ DOMENIU] .wedidiwork.com;

- [Nume de domenii RANDOM] .jordanmcbain.com;

- [RANDOM DOMAIN NAME] .bankersbuyersguide.net;

- [Nume de domenii RANDOM] .findmeaprostitute.com;

- [NUMELE RAPORT DE DOMENIU] .watchmoviesnchat.com;

- [NUME RANDOM DOMAIN] .joincts.info.

În ultimele zile, Symantec a detectat aproape 4.000 de site-uri unice hacked care redirecționează utilizatorii către resurse rău intenționate. Cele mai multe dintre acestea sunt pagini personale sau site-uri web ale companiilor mijlocii și mici, însă lista cuprinde și organizații de stat, de telecomunicații și financiare ale căror site-uri web au fost, de asemenea, compromise.

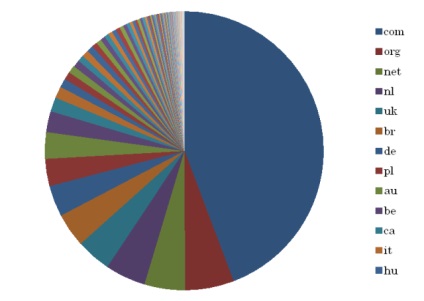

Imaginea 4. Distribuirea de site-uri hackate de către domenii de nivel superior

Diagrama arată distribuția site-urilor compromise de domenii de nivel superior. Ca de obicei, cea mai mare parte este în domeniul .com, urmată de .org și .net. Dintre cele peste 90 de țări de pe această listă, Europa și America Latină reprezintă cea mai mare parte a site-urilor hacked, ceea ce corespunde răspândirii virusului Trojan.Milicenso.

Produsele antivirus Symantec identifică fișierele .htaccess infectate ca Trojan.Malhtaccess. Îndepărtați-le, înlocuiți-le cu cele mai recente copii de siguranță cunoscute și instalați actualizări de securitate pentru toate sistemele de operare și aplicațiile web, inclusiv CMS.

În plus față de semnăturile antivirus, specialiștii Symantec au creat o semnătură specială IPS 25799: Web Attack: Descărcări de executabil rău intenționat 6, care protejează automat utilizatorii de redirecționarea către resurse rău intenționate.

Articole similare

Trimiteți-le prietenilor: