Clienții ISA - Partea 1. Configurația ISA Server de bază

Configurația de bază a serverului ISA.

Notă:

Toate capturile de ecran din acest articol sunt realizate din consola de administrare ISA în modul avansat.

Definiții:

Auto-detectare. Aceasta este o funcție ISA (WPAD) care permite browserelor Internet Explorer (v 5.0 sau o versiune ulterioară) să fie configurat pentru funcționarea normală cu ISA Server.

DNS. Servicii de nume de domeniu. Serviciile care rulează pe computer și răspund la cererile de rezolvare a numelui.

GUID. Identificator universal unic; Acesta este un număr foarte mare, care îi garantează unicitatea. ISA îl folosește pentru a determina diferitele părți ale configurației proprii.

LAT gazdă. Acesta este un computer care rulează pe o subrețea definită în LAT. Toate traficul de intrare și de ieșire al acestui computer este difuzat utilizând NAT prin ISA.

Numele NetBIOS. vedeți "Nume necalificat".

Record. Acesta este un element din zona DNS care reprezintă un singur element, cum ar fi o gazdă, un server de poștă sau un server dintr-o altă zonă.

Protocol secundar. Orice protocol utilizat de o aplicație diferită de protocolul conceput pentru a crea o conexiune inițială (primară) prin ISA este considerat un protocol secundar.

TTL. Timpul de existență (Timp-la-viață); arată cât timp (în secunde) poate exista înregistrarea numelui în memoria cache-ului de interogare înainte de a fi actualizată.

Numele necalificat. Acesta este numele gazdei fără un formular comun. Este, de asemenea, cunoscut ca un nume NetBIOS sau un nume WINS.

WINS. Serviciul Windows Internet Name (Windows Internet Name Services); acesta este un serviciu de rezoluție a numelui similar DNS, cu excepția faptului că funcționează strict cu numele NetBIOS.

WPAD. Detectarea automată a proxy-urilor Windows (Windows Proxy Auto Detection); funcția ISA, care este susținută de Internet Explorer 5.0 sau o versiune ulterioară. Când este configurat corect, IE vă permite să configurați dinamic.

Moduri de operare ISA:

Cache. Acesta este un mod cu capacități minime, astfel încât pot fi instalate și pornite numai serviciile Web Proxy și selectiv caching. Și, de asemenea, numai în acest mod ISA poate funcționa cu un adaptor de rețea NIC (adaptor de rețea). Numai clienții Web Proxy sunt acceptați în acest mod. Pentru a lucra cu clienții SecureNAT și Firewall pentru ISA, aveți nevoie de LAT. De asemenea, acesta este singurul mod în care serviciul Gatekeeper H.323 nu este acceptat

Firewall. Aceasta este o combinație de servicii Firewall și Web Proxy, fără serviciul Web Cache. Toate funcțiile principale ale ISA sunt acceptate în acest mod, precum și toate tipurile de clienți sunt suportate. Dar pentru a lucra în acest mod, aveți nevoie de cel puțin două carduri de rețea, una externă, cealaltă internă (LAT).

Integrat. Acesta este modul cel mai complet, cel mai funcțional. Proxy Web, Firewall și Web Caching - toate împreună reprezintă cea mai bună modalitate de a "mesteca" pachetele. Diferența dintre modul Firewall și acest lucru este numai în serviciul Web Caching

Clienții ISA:

Firewall. Aceasta este o gazdă LAT care are instalat software-ul client ISA Firewall și aplicația care o folosește.

Proxy Web. Aceasta este o aplicație simplă, obișnuită (IE sau altă aplicație Web) pe o gazdă LAT care utilizează cereri de proxy și un port pentru a accesa Internetul.

Configurarea serverului ISA:

Funcționalitatea clientului ISA depinde într-o mare măsură de configurația corectă a serverului ISA. Dacă ISA are probleme când convertește (rezolvă) nume sau probleme cu accesul la Internet, acest lucru va afecta clienții. Verificați ISA în mod repetat când instalați și configurați. Acesta este modul în care puteți afla ce sa schimbat în comportamentul ISA și rezultatul acțiunilor dvs. recente

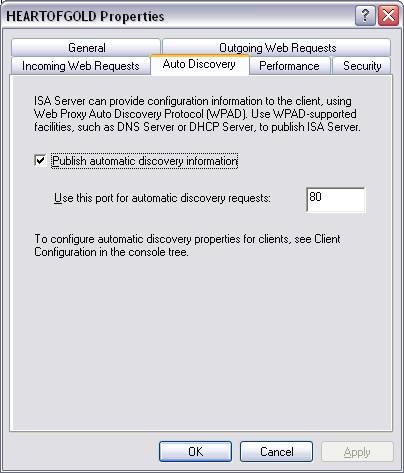

Ascultător Auto Discovery. Aceasta este principala durere de cap pentru oamenii care încearcă să "planteze" IIS și ISA pe un singur server. Deoarece două aplicații sau servicii nu pot partaja aceleași resurse TCP / IP. Acest lucru are ca rezultat o "cursă pentru supraviețuire", iar perdantul este pur și simplu interzis. Aceasta este și sursa lucrării teribile a WPAD.

Faceți clic pe fila Descoperire automată și veți vedea următoarele setări:

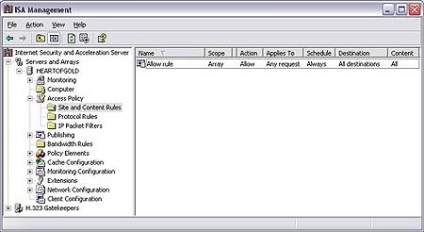

Regulile site-ului și ale conținutului. Aici putem controla conținutul HTTP și FTP, trecând prin serviciul Web Proxy. Prin definiție, ISA creează o singură regulă "Permiteți regula", care vă permite să ignorați orice solicitare. Aici poți juca cu interdicții și permisiuni, dar fii foarte atent, pentru că Puteți crea reguli conflictuale care vor face ISA complet blocată.

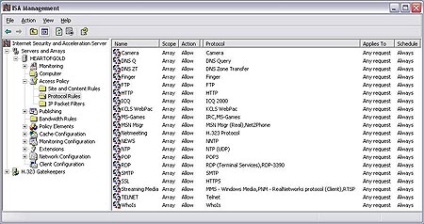

Regulile protocolului. Acesta este doar unul din multe domenii de control asupra ISA, dar cel mai ușor de văzut. Minimul care ar trebui să fie este că protocoalele HTTP și HTTPS sunt permise pentru ca gazdele LAT să aibă acces la Web. Există multe protocoale, dar fără acestea nu veți putea vizualiza pagini Web. Puteți vedea câte "reguli de protocol" puteți folosi pentru LAT. Unele dintre acestea au definiții separate (non-standard).

IP Routing. Următorul lucru este să ne asigurăm că toate traficul clientului SecureNAT trece neîngrădit (bineînțeles, cu setările corecte de reguli). ISA are o astfel de setare, denumită "Enable IP Routing", care este dezactivată în mod implicit. Atunci când este activată, permite ISA să trimită traficul ICMP (ping) de la LAT la Internet.

Deschideți consola ISA Management și accesați Filtrarea pachetelor IP. Faceți clic dreapta pe el și selectați Proprietăți și veți vedea următoarea fereastră

HTTP redirector. Aici controlam toate cererile (firewall și SecureNAT) pentru servicii Web. Deschideți Consola de administrare ISA: Servere și tablouri => Extensii => Filtre de aplicație. Faceți clic dreapta pe filtrul de redirecționare HTTP și selectați Proprietăți. Accesați fila Opțiuni:

Aici putem determina modul în care vor fi gestionate cererile Web client (SecureNAT și Firewall). Dacă doriți să forțați toți utilizatorii prin serviciul Web Proxy, selectați Redirecționare la serviciul Web Proxy local. Trebuie să rețineți că această opțiune oferă, de asemenea, posibilitatea de a ocoli serviciul Web Proxy dacă nu răspunde. Acest lucru are avantajul său, ceea ce va permite clienților (SecureNAT și Firewall) să rămână conectați la Internet, dar le permite și să ocolească filtrarea Web Proxy.

Trimiterea către serverul Web solicitat permite (SecureNAT și Firewall) -Custom Web requests să ocolească serviciul Web Proxy tot timpul. Acest lucru este eliminat prin utilizarea setărilor proxy bazate pe browser pentru clienții SecureNAT și Firewall.

Respingerea solicitărilor HTTP de la clienții Firewall și SecureNAT vă permite să setați forțat setările proxy pentru utilizatori. Nu există setări, nu Web.

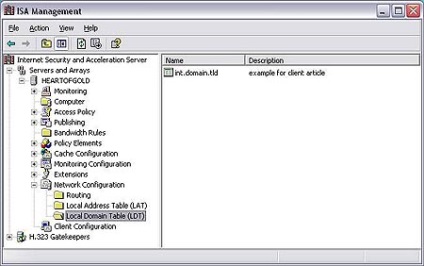

Tabela de domenii locale. Aceasta este o informație foarte importantă pentru clientul IE și Firewall. Fiecare domeniu specificat aici poate cauza două lucruri:

- (Web Proxy și Firewall) -Customers rezolva numele de domeniu independent (nu prin intermediul serviciului ISA), dacă au un server DNS pentru cerere.

- Partenerii Web Proxy fac interogări direct pe orice server din domeniu, ignorând serviciile ISA.

Rezoluția numelui. Setările IP exacte pentru serverul ISA sunt foarte importante. Cel puțin, trebuie să furnizați ISA cu un server DNS pentru a rezolva FQDN-uri externe la cererea clienților Web Proxy și Firewall și trebuie să furnizați și un server DNS intern pentru rețeaua locală. ISA rulează pe serverul W2k, iar W2k preferă DNS decât orice alt sistem de rezoluție a numelui. Dacă utilizați rezoluția numelui cu WINS sau NetBIOS, veți întâlni probleme periodic. ISA oferă propriul DNS prin crearea unui filtru de pachete de căutare DNS. Lăsați această opțiune activată, altfel este posibil ca ISA să nu poată rezolva corect numele externe

Web cache Proxy și Firewall DNS.

Serviciile Web Proxy și Firewall oferă servicii "complete" de DNS, care depind complet de setările DNS realizate în configurațiile IP ISA. Ei vor rezolva cererile FQDN pentru clienții Web și Firewall folosind serverul DNS definit în configurația ISA IP. Erori în aceste setări vor crea nume mari în rezoluția de nume pentru clienții Web și Firewall. Verificați dacă ISA Server poate rezolva numele corect și rapid!

Într-adevăr, un lucru interesant este că au o abilitate unică de a ignora TTL-ul care interacționează în mod normal cu înregistrarea DNS primită de la serverul DNS. Prin definiție, toate înregistrările păstrate în cache-ul DNS Web Proxy și Firewall au un TTL de 6 ore, indiferent de TTL curent asociat înregistrării. Este clar că nu trebuie să spun că acest lucru poate crea tulburări în rezolvarea de către clienți a numelor. Este necesară efectuarea oricărei teste referitoare la DNS.

Ce se poate face pentru asta. există două intrări de registry (sau servere Active Directory pentru Enterprise) pentru fiecare serviciu din fiecare matrice care determină dimensiunea cache-ului DNS și TTL. Acestea sunt:

Valorile sunt reprezentate în format hexazecimal. Calculatorul Windows poate să-i convertească dacă este schimbat în modul "științific". Când se traduce, se pare că dimensiunea implicită a cache-ului este de 3k octeți fiecare, ceea ce permite ca fiecare înregistrare să aibă un TTL de 21.600 secunde (6 ore). Această metodă este eficientă pentru a face ca rezolvarea numelor de Internet să fie cu adevărat vii pentru clienții Web și Firewall.

- msFPCDnsCacheSize - Spune fiecărui serviciu dimensiunea memoriei cache. Dacă această valoare este 0, următoarea intrare din registru este ignorată și serviciul nu acumulează nume. Să o schimbăm la 0. Acum, fiecare solicitare a numelui de la client va fi re-rezolvată de serverul DNS, iar TTL va fi corect pentru acea înregistrare.

- msFPCDnsCacheTtl - spune fiecărui serviciu câte (în secunde) să dețină fiecare înregistrare pe care o primește. Dacă setați o valoare diferită de zero în înregistrarea anterioară, valoarea introdusă aici va fi utilizată. Dacă valoarea anterioară a registrului este 0, atunci această valoare nu va fi luată în considerare.

Acum, reporniți serviciile Web și Firewall astfel încât să poată aplica noile setări.

Trimiteți-le prietenilor: