Capitolul 5 Configurarea avansată

În acest capitol ne vom uita

- Crearea unei adrese IP virtuale

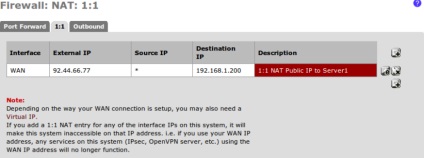

- Crearea unei reguli 1: 1 NAT

- Crearea unei reguli de ieșire NAT

- Crearea unui gateway Media

- Crearea unei căi statice

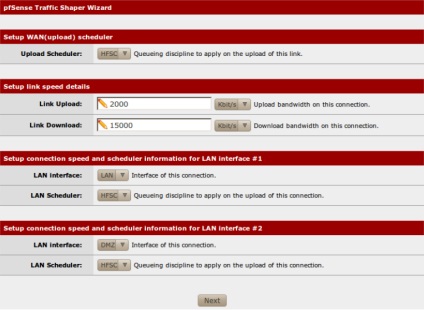

- Configurarea formării traficului (QoS, calitatea serviciului)

- Interfețe de interconectare

- Crearea unei LAN-uri virtuale

- Crearea unui portal captiv

introducere

Următoarele rețete iau în considerare capacitățile extinse de gestionare a rețelei, care pot fi utilizate, în cea mai mare parte, în structura rețelei de producție. Cu toate acestea, fiecare dintre aceste funcții este disponibil în cea mai recentă versiune a pfSense.

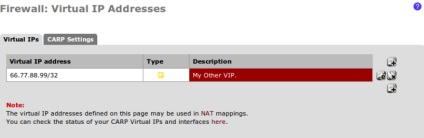

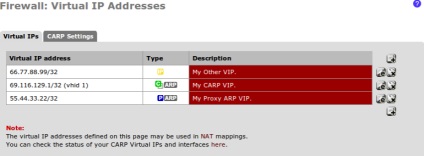

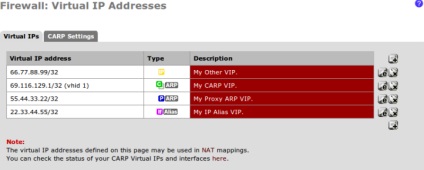

În general, IP-urile virtuale sunt utilizate pentru a configura relațiile NAT 1: 1. În acest scenariu, veți avea nevoie de un alt tip de IP virtual, pe care îl vom configura în această rețetă.

8. Aplicați modificările (Aplicați), dacă este necesar

Cum funcționează.

Virtual IP (VIP) de tip Altele are următoarele proprietăți

- Traficul poate fi trimis numai pentru acest tip de VIP; pfSense nu poate folosi acest tip de VIP pentru propriile servicii

- VIP poate fi localizat într-o altă subrețea decât interfața subrețelei

- VIP nu poate răspunde la ping

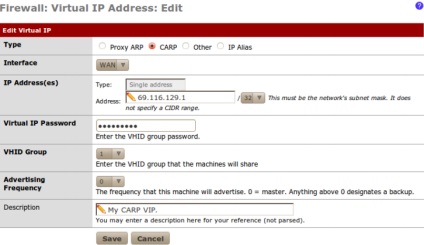

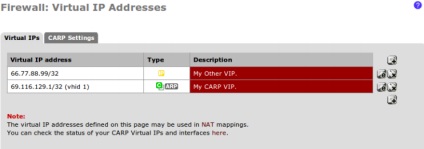

-cRAP

- Poate fi folosit pentru a direcționa trafic spre firewall

- Utilizează trafic de nivel 2

- Poate fi utilizat în configurații de firewall sau de echilibrare a încărcării

- Poate fi localizat în aceeași rețea ca și interfața

- Va răspunde la ping dacă este configurat corespunzător

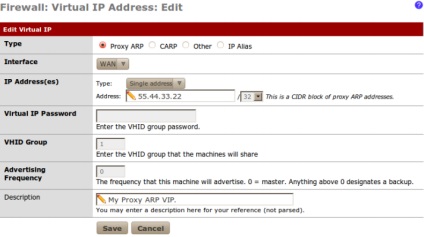

-Proxy ARP

- Poate fi utilizată NUMAI pentru a direcționa trafic către paravanul de protecție

- Utilizează trafic de nivel 2

- Poate fi pe o altă subrețea decât interfața subrețelei

- Nu pot răspunde la ping

-alte

- Poate fi utilizată NUMAI pentru a direcționa trafic către paravanul de protecție

- Poate fi pe o altă subrețea decât interfața subrețelei

- Nu pot răspunde la ping

10. Salvați modificările

11. Aplicați modificările (Aplicați), dacă este necesar

8. Salvați modificările

9. Aplicați modificările (Aplicați), dacă este necesar

Vezi de asemenea

- Rețetă Configurarea unei reguli NAT 1: 1

- Rețetă Crearea unei reguli de ieșire NAT

- Rețetă Crearea unei rute statice

- Rețetă Crearea unei rețele virtuale

Mai mult.

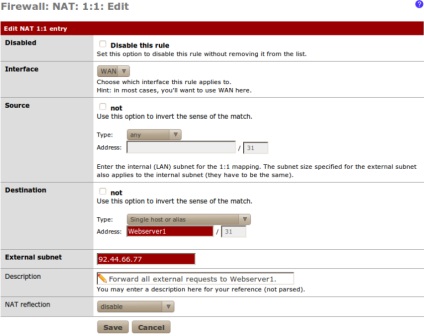

Ca multe caracteristici ale gestionării avansate a rețelei, NAT 1: 1 necesită utilizarea VIP.

Vezi de asemenea

- Rețeta pentru crearea IP-urilor virtuale

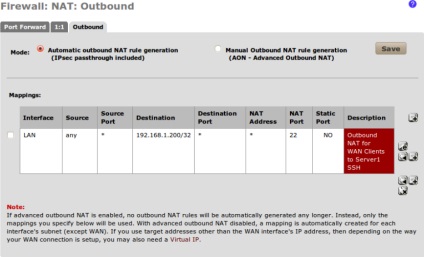

Crearea unei reguli de ieșire NAT

Această rețetă descrie cum se creează o regulă NAT externă.

Pregătirea

Regulile NAT exterioare determină modul în care se va difuza traficul care părăsește rețeaua. La început poate părea dificil să înțelegem conceptul folosind scenarii comune în care lucrarea se face numai cu anteturi de pachete și nu cu modul în care acestea arată când părăsesc rețeaua. Această rețetă descrie modul în care se utilizează reguli NAT de ieșire pentru a rezolva scenarii comune care presupun lucrul NAT pe o singură mașină cu mai multe interfețe. Vom presupune că avem un server de destinație cu două interfețe - LAN și DMZ, iar firewall-ul nostru pfSense protejează ambele interfețe. Folosind vechea regulă de expediere regulată a porturilor, trimitem cereri HTTP către server pe interfața DMZ, și asta este bine. Cu toate acestea, dacă încercăm să trimitem solicitări SSH la interfața LAN, traficul ajunge în mod corect, dar încearcă să răspundă prin rețeaua DMZ. Aceasta duce la o eroare, deoarece traficul nu poate fi recunoscut de paravanul de protecție și va primi un timp de expirare când încercați să vă conectați. Rețeta descrie o soluție pentru procesarea cererilor de SSH utilizând regula NAT de ieșire împreună cu regula NAT 1: 1.

Vezi de asemenea

- Rețeta pentru crearea unei adrese IP virtuale

- Rețetă Crearea unei reguli 1: 1 NAT

- Rețetă Configurarea regulii de redirecționare a porturilor

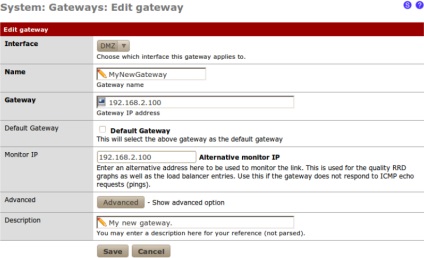

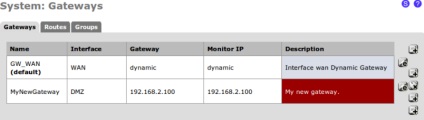

Crearea unui gateway Media

Această rețetă descrie modul de creare a unui gateway în pfSense.

Pregătirea

De obicei, în rețele cu o singură conexiune WAN, nu este nevoie să modificați setările gateway-ului; toate funcționează în mod implicit. Cu toate acestea, în rețele cu mai mult de o conexiune la Internet sau utilizând câteva funcții suplimentare (de exemplu, rute statice), va trebui să definiți mai multe gateway-uri de utilizator.

Cum funcționează.

O poartă este un portal care conectează două rețele. Traficul dintre două rețele, cum ar fi LAN și Internet, va trece prin poarta de acces. Dacă avem mai multe conexiuni WAN (mai multe conexiuni la Internet), trebuie să definim gateway-uri pentru fiecare dintre ele.

Mai mult.

Așa cum vom vedea în următoarea rețetă, sunt necesare gateway-uri atunci când se creează trasee statice. O rută statică este o cale dificilă de la o rețea la alta și tot traficul intern trebuie să treacă prin poarta de acces.

Group Gateway

pfSense 2.0 implementează un nou concept numit Grupurile Gateway. Un gateway de grup este o colecție de gateway-uri care pot fi văzute ca o singură unitate împreună cu alte funcții ale sistemului. Grupul de fragmente, dacă este necesar, apare în meniul drop-down al gateway-urilor, de exemplu, atunci când se definesc reguli firewall.

Vezi de asemenea

- Rețetă Crearea unei Reguli Firewall Capitolul 3

- Rețetă Configurarea interesului WAN în Capitolul 1

- Reteta pentru crearea unui traseu static

Crearea unei căi statice

Această rețetă descrie modul de creare a unui traseu static folosind pfSense.

Pregătirea

O rutare statică este utilizată pentru a accesa rețele care nu pot fi rezolvate utilizând un gateway WAN standard, dar pot fi rezolvate nu folosind interfețe diferite. În scenariul general, vom construi un birou cu acces partajat la rețea pentru imprimante. Orice conexiune la rețea poate utiliza o rețea comună, pentru aceasta pur și simplu trebuie să creați un traseu static. Putem folosi pfSense pentru a crea un traseu static pentru interfața ca întreg, în loc să configuram un traseu static pentru fiecare calculator individual.

Cum funcționează.

Implicit, ruta statică indică calea spre imprimanta de rețea partajată. Acum putem accesa această rețea prin acest traseu static și oferim acest gateway altor utilizatori ai firewall-ului.

Vezi de asemenea

- Rețetă Crearea unui gateway Media

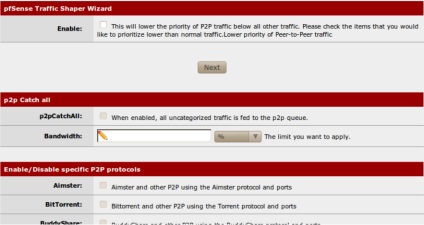

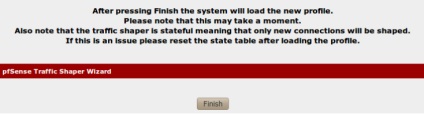

9. Partajarea peer-to-peer (P2P) vă permite să reduceți prioritatea și să eliminați toate traficul P2P sau oricare dintre cele 20 de rețele P2P populare predefinite. Vom continua făcând clic pe Următorul.

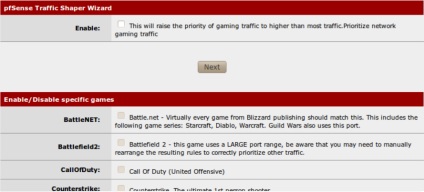

10. Jocurile de rețea vă vor permite să generați trafic pentru jocurile din rețea. Cele mai populare tipuri de jocuri sunt predeterminate. Faceți clic pe Următorul pentru a continua.

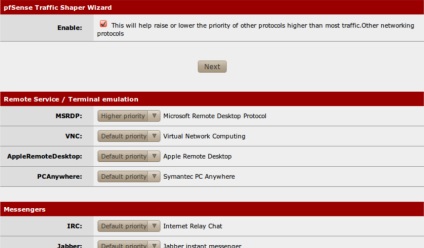

11. Ultima pagină, Alte aplicații, va permite formarea altor tipuri de trafic obișnuite. Aici trebuie să setăm pavilionul Enable other-shape shaping și să setăm MSDRP la o prioritate mai mare. Faceți clic pe Următorul pentru a continua.

12. Faceți clic pe Terminare pentru a aplica noile setări.

Cum funcționează.

Utilizând expertul Trafic Shaper, am definit regulile pentru prioritizarea traficului RDP. Chiar dacă rețeaua este încărcată cu trafic web, VoIP sau orice alt tip de trafic, conexiunea noastră la distanță va funcționa bine și continuu, deoarece are o prioritate ridicată.

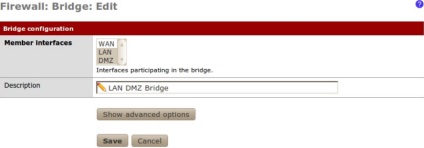

Glisiere (crearea de punți)

Această rețetă descrie modul de conectare a două interfețe pfSense într-o punte. Podul permite combinarea a două rețele. De exemplu, un administrator de rețea poate fi nevoit să îmbine o rețea cu fir și fără fir în pod.

Cum se face.

1. Mergeți la Interfețe | (Atribuire)

2. Faceți clic pe fila Bridges

3. Apăsați butonul [+] pentru a crea o punte nouă

4. Selectați Interfaces Membru utilizând Ctrl + click

5. Adăugați o descriere (descriere), de exemplu LAN DMZ Bridge

6. Salvați modificările

Cum funcționează.

Podul conectează cele două interfețe ale firewall-ului la o rețea de al doilea nivel. Interfețele noastre LAN și DMZ sunt conectate acum.

Mai mult.

Dați clic pe butonul Afișați opțiunile avansate pentru a configura următoarele opțiuni

- RSTP / STP: permiteți opțiunile arborelui obligatoriu

- Protocolul (Protocolul)

- Interfețe STP (interfețe STP)

- Valabil Timp

- Timp înainte

- Bună ziua

- Prioritate (Prioritate)

- Numărătoarea contabilă

- Prioritatea interfeței

- Costul căii

- Dimensiunea cache-ului

- Momentul de expirare a intrării în cache

- Span port

- Port margine

- Porturile Auto Edge

Vezi de asemenea

- Rețeta pentru identificarea și asignarea interfețelor în capitolul 1

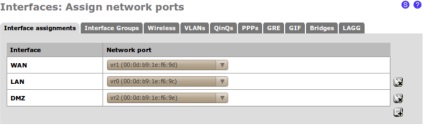

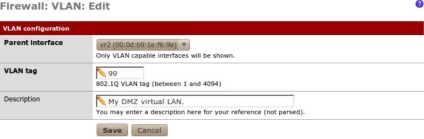

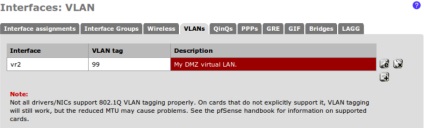

Crearea unei LAN-uri virtuale

Această rețetă descrie modul de creare a unei LAN-uri virtuale în pfSense.

Pregătirea

VLAN vă permite să plasați mai multe rețele la un singur switch fizic împărțind porturile utilizând etichete VLAN. Etichetele VLAN sunt destinate separării rețelelor virtuale. pfSense vă permite să atașați VLAN la interfața firewall necesară în conformitate cu etichetele VLAN.

Cum se face.

1. Mergeți la Interfețe | (Atribuire)

2. Faceți clic pe fila VLANs

3. Apăsați butonul [+] pentru a adăuga o nouă rețea virtuală (VLAN)

4. Selectați interfața părinte. Consultați pagina de atribuire a interfeței pentru ajutor (consultați următoarea imagine de ecran). În cazul nostru, DMZ este atribuit interfeței vr2 și îl vom selecta.

5. Specificați o etichetă VLAN, orice număr în intervalul de la 1 la 4094

6. Adăugați o descriere (descriere), de exemplu My DMZ virtual LAN

7. Salvați modificările

Cum funcționează.

Fiecare pachet destinat rețelei noastre sau provenind din VLAN va fi etichetat cu VLAN-uri. În acest fel, pfSense poate distinge aceste pachete de traficul de rețea și le poate direcționa către locația dorită.

PP Așa cum am spus, cartea omite o mulțime de puncte importante, pe care le puteți familiariza în pfSense 1.2.3: Ghidul definit. De exemplu, nu au fost luate în considerare câteva aspecte legate de necesitatea de a configura și selecta NIC-urile clienților corespunzători care să suporte etichetarea VLAN, regulile și caracteristicile pentru atribuirea numerelor VLAN etc.

Vezi de asemenea

- Rețetă Identificarea și atribuirea interfețelor în Capitolul 1

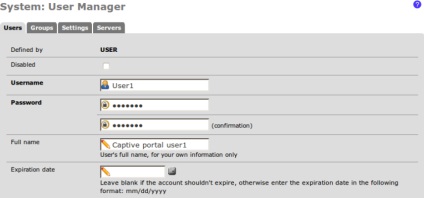

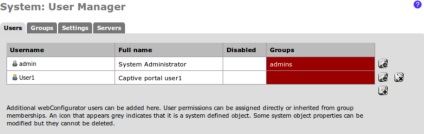

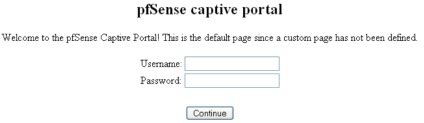

Crearea unui portal captiv

Această rețetă descrie modul de creare a unui portal captiv bazat pe pfSense.

12. Apăsați butonul [+] pentru a adăuga un utilizator nou

13. Introduceți numele de utilizator (numele de utilizator)

14. Introduceți și confirmați parola (parola)

15. Introduceți numele complet

16. Salvați modificările

Cum funcționează.

După crearea unui portal pe DMZ, așa cum este descris în această rețetă, orice utilizator care încearcă să navigheze paginile web va trebui mai întâi să se autentifice pe pagina suplimentară. După autentificare, utilizatorul este redirecționat automat la Google și începe să lucreze pe Internet, până la expirarea termenului de expirare, după care va trebui să repete din nou autentificarea.

Mai mult.

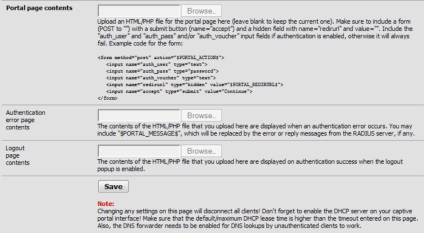

Toate cele trei pagini ale portalului captiv (login, logout și eroare) pot fi personalizate în funcție de dorințele dumneavoastră și în conformitate cu cerințele organizației dumneavoastră. Cea mai ușoară modalitate de a face acest lucru este salvarea fiecărei pagini ca fișier, modificarea acesteia și apoi încărcarea acesteia utilizând opțiunile corespunzătoare din partea inferioară a paginii de service a portalului captiv.

Trimiteți-le prietenilor: