În loc să se alăture

O idee bună poate fi conecta mai întâi MikroTik ca un client local (MikroTik WAN la portul LAN al routerului curent) și configurați WiFi și altele. În acest fel puteți prin conectarea doar un singur laptop-ul, verificați-l și experiență (și router chiar poskanit de la lokalki existent ), iar atunci când decideți că sunteți gata, activați noul Mikrotik în locul vechiului router. Dacă ai ceva greșit în procesul de configurare, nu expuneți calculatoarele neprotejate pentru MikroTik-lea și întotdeauna să fie capabil de a reseta router-ul în condiții de siguranță la starea din fabrică.

Comenzile de completare automată sunt atât de asemănătoare cu stilul de Cisco și altele. Că nu va avea sentimentul de izolare față de experiența și de firewall durată router MikroTik este atât de asemănătoare cu iptables, care nu va face mult efort pentru a înțelege principiul de lucru, dacă aveți un pic de experiență cu Linux.

Deci, avem un router Mikrotik, de exemplu, foarte popular RB951G-2HnD.

Noi credem că rețeaua internă rămâne intactă (192.168.88.0/24), router IP 192.168.88.1, interfață externă ether1-gateway.

Primul lucru pe care trebuie să-l faceți este să protejați routerul de maniaci de pe Internet. Implicit, firewall-ul router-ului permite toate conexiunile. Nu putem conecta o tastatură și un monitor la acesta pentru ajustarea sau ajustarea a ceea ce vom face în viitor, deci vă rugăm să luați în considerare cu atenție ce și cum ați configurat.

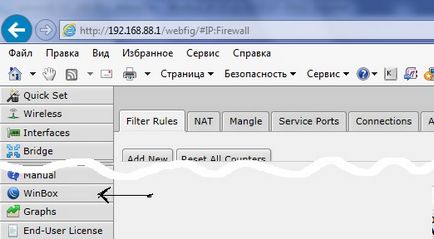

Accesul la terminal prin WinBox

WinBox imens avantaj este că, chiar dacă adaptorul de rețea al computerului la care sunteți conectat la MikroTik, este situat într-o altă subrețea (bine, aveți o astfel de setare), apoi WinBox se poate conecta în continuare la router - pe Mac. Dacă nu ați instalat încă WinBox, este timpul să faceți acest lucru! În browser deschidem interfața web a routerului și găsim referința la WinBox aproape în partea de jos.

Rulați WinBox și selectați Terminal nou.

Mai mult, la fel ca la glandele adulte normale, la completarea automată a comenzilor de tab-uri, etc. Vă va plăcea!

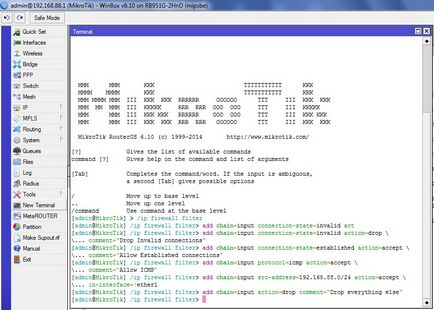

La introducerea comenzilor, rețineți că modificările pe care le faceți sunt aplicate imediat, așa că nu vă blocați. După introducerea comenzilor, noile reguli vor fi disponibile pentru editare prin WinBox sau interfața web. Ordinea regulilor este importantă - acestea sunt executate de sus în jos. Oriunde luați echipele, vedeți mai întâi ce fac!

Lanțul FORWARD funcționează atunci când datele trec prin router, de exemplu atunci când computerul local dorește să deschidă site-ul ya.ru. Orice blocare în acest stadiu pentru a vă proteja, de exemplu, din faptul că computerul infectat de pe rețeaua locală va începe să trimită spam sau să participe la DDOS. Ie fiecare client bancă, mesagerii-IM instant și o grămadă de alte software-uri necesită permisiuni sale speciale, dacă nu protejează banca de hackeri, vom interzice pur și simplu unele dintre cele mai comune tipuri de trafic pe care le utilizează computerele infectate. Și tot ceea ce trece de la lokalki la Internet (dar nu invers!) Vom rezolva.

Lanțul OUTPUT funcționează atunci când datele sunt generate pe router în sine și se stinge. De exemplu, pentru interogările DNS. Acest lanț este în esență inutil pentru a fi filtrat. Aproape.

lanț înainte ne permite să permită sau să nu permită trecerea de trafic, dar pentru ce trafic și în cazul în care vom merge mai departe, și să răspundă cu lanț DSTNAT SRCNAT.

Setul minim de reguli este acela de a face ca interfața exterioară a routerului să nu fie disponibilă.

/ IP filtru de firewall

adăugați lanț = intrare connection-state = acțiune nevalidă = drop comment = "abandonați conexiunile nevalide"

adăugați lanț = intrare conexiune-stare = acțiune asociată = acceptați comentariu = "permite conexiuni conexe"

adăugați lanț = intrare conexiune-stare = stabilită acțiune = acceptați comentariu = "permite conexiuni stabilite"

adăugați lanțul = intrarea acțiunii = drop comment = "abandonarea tuturor celorlalte" in-interface = ether1-gateway

unde în ultima regulă interzicem tot traficul pe interfața externă. Nu redați setările de la distanță! Este ușor să vă lipsiți de accesul la router.

Mai mult, dacă este necesar, înainte de ultima interdicție vor putea fi introduse reguli permisive.

IP -> Firewall - NAT. În mod implicit, nat este deja activat. Aceasta este regula de "masquerading":

/ ip firewall NAT adăugați lanț = srcnat action = masquerade out-interface = ether1-gateway

Interfața externă este întotdeauna externă, caută și Internetul (sau doar o altă rețea, dacă aveți un timp greu). În principiu, minimul acestor reguli este nat și intrarea este deja suficientă. Rețineți că dacă aveți un lanț de forward în mod prestabilit, care blochează tot ce este posibil, atunci trebuie să adăugați regula corespunzătoare:

/ ip filtru firewall adăugați lanț = înainte out-interface = ether1-gateway

Port Forwarding

Să presupunem că trebuie să faceți serverul web (tcp / 80) care rulează pe mașina locală cu IP 192.168.88.22 disponibil.

/ Ip firewall nat adăuga action = dstnat lanț = dstnat dst-port = 80 în interfață = ether1 gateway protocol = tcp la adrese = 192.168.88.22 la porturi = 80

Totul ar fi bine, dar cel mai probabil, aveți un firewall activat, care taie tot ce nu se potrivește cu politica partidului. Apoi trebuie să activați pachetele înainte:

Această regulă trebuie mutată mai sus, adică mai aproape de partea de sus a listei de reguli.

/ IP firewall NAT adăugați acțiune = netmap lanț = dstnat protocol = tcp dst-address = 192.168.88.3 la-adrese = 192.168.4.200

Suntem în așteptare și presă, ca și iubitorii de purici ai ssh al altcuiva

Dacă nu folosim ssh pentru a lucra cu Mikrotik, atunci este posibil să nu fie ușor să dezactivați ssh în IP -> Services. Dacă nu folosim ssh, atunci orice încercare de conectare la ssh este inamic!

/ IP filtru de firewall

add = intrare protocol = tcp dst-port = 22 Adresa-list = acțiune ssh_blacklist lanț = add-src-la-adresa-lista de adrese de-list-timeout = 60m comment = "înregistrare ssh forcers brute" dezactivat = nu log = da log -prefix = "--- SSH ATTEMPT ---"

Și acum, având o listă de huligani (ssh_blacklist), le puteți interzice fie doar lucrând cu ssh, fie, în general, orice acțiune față de microfonul nostru:

/ IP filtru de firewall

adăugați lanț = protocol de intrare = tcp src-adresa-list = ssh_blacklist acțiune = drop comment = "drop ssh brute forcers"

Regulile pentru capturarea și blocarea maniacilor ar trebui plasate deasupra ultimei reguli de interdicție, altfel nimic nu va funcționa. Mai bine încă, dacă aveți un VPN deschis, sau alte servicii pe microtia - ambele aceste reguli pentru a pune primul, pentru cei care au încercat ssh noastre deschise, pentru a izola toate de tot pe router, în conformitate cu principiul - dacă cineva într-unul care el este complot, apoi în altul el pregătește, de asemenea, truc murdar. Principalul lucru nu este să exagerăm! Dintr-o dată, vă uitați accidental de această regulă și decideți să lucrați cu un router nmap-ohm, de exemplu.

Prin acest principiu, protecția microfonului de forța bruta este reglată, dar aici nu voi înfunda aerul, așa că am făcut deja o foaie.

Configurarea utilizând un script

Iată un exemplu de script de configurare a firewall-ului:

Notă: acest script nu este legat de o adresă IP sau MAC externă sau ceva unic. Poate fi luată și folosită. Dacă nu ați schimbat nimic în router și actualizat la versiunea 6. * după cumpărare, doar în cazul în care ar trebui să verificați numele interfeței externe, și asigurați-vă că rețeaua internă este 192.168.88.0/24. Și asta e tot.

ether1-gateway - interfața externă, prima sub cont. Acesta este numele său implicit. Celelalte porturi sunt interne.

Nu este nimic în secțiunea de intrare ext - nu am nevoie de nimeni să se conecteze la router. Dacă aveți nevoie de acces la distanță la router, să spuneți, în ssh, apoi introduceți comanda:

adăugați lanț = protocol de intrare = tcp dst-port = 22 acțiune = accept în interfață = ether1-gateway comment = "permite ssh de la distanță"

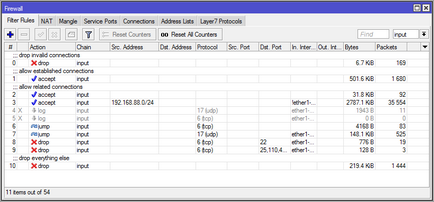

Ultima regulă (5) nu va fi executată niciodată, am adăugat-o special pentru a demonstra munca de salt. Ultima regulă pentru lanțul înainte este (4) cădere.

Ie Să presupunem că am solicitat o conexiune de ieșire către un server ssh la distanță (de exemplu, din rețeaua locală prin lanțul înainte, protocolul tcp, dst-port 22). După saltul blocului (1), va fi efectuată trecerea la (2) respingerea pentru tcp. pentru că în lanțul tcp nu există nici o soluție despre tcp / 22, atunci execuția va reveni la (3), care va executa înainte pachetul nostru. Dacă pachetul nostru nu satisface cerințele (3), regula care îl urmează (4) îl blochează.

Din punct de vedere vizual, este foarte interesant să urmăriți când în fereastra Firewall veți vedea contorul de pachete conform regulilor.

Dacă ați început să bănuiți că 100.500 de revizuiri deja execută deja, selectați doar toate regulile de firewall și faceți clic pe ștergere. Apoi Run Script din nou;)

Pentru a nu întoarce întreaga coală, puteți filtra lista de reguli după lanț (filtrul din partea dreaptă sus):

Fiți răbdători, nu experimentați într-o stare de animație nocturnă și în grabă. În principiu, asta e tot.

După copierea la notepad, trebuie să eliminați spațiile la sfârșitul liniilor, altfel scriptul nu funcționează

Bună ziua, utilizați script-ul ușor modificându-l interfețe nume, adăugând câteva reguli pentru PPTP în secțiunea permite conexiuni 1723 și gre stabilite, după aplicare mă pot conecta la PPTP, dar toate porturile sunt închise pentru mine, eu pot doar ping, spune-mi ce să adăugați la portul de serviciu pppt este inclus, voi fi foarte recunoscător

Articole similare

Trimiteți-le prietenilor: