Când scriam primul articol, nu am urmărit scopul de a face orice descoperire, dar am vrut doar să împărtășesc experiența practică de implementare. În opinia mea, configurația descrisă este mai simplă, comparativ cu cea reflectată în prezentarea de la furnizor utilizând Utilizarea clasei de destinație (DCU). Dar a fost sugerat recent o idee pentru a evalua posibilitatea de a folosi SCU și DCU în sisteme de filtrare a traficului, t. Pentru a. Am o bună înțelegere și experiență practică cu DCU, unde a solicitat tarifarea traficului VPN-servicii zonale.

Recent, mulți oameni a scrie și a discuta despre modalitățile de protecție împotriva atacurilor DDoS-, încearcă să creeze și să implementeze noi standarde, languros de așteptare pentru transformarea lor din Proiect într-un plin de Internet Standart, și apoi mai mult de așteptare implentatsy vendorskih. Mi se pare că în planul operațional este mai justificat să se aplice deciziile existente ale producătorilor, deși este necesară și elaborarea unor propuneri de lucru.

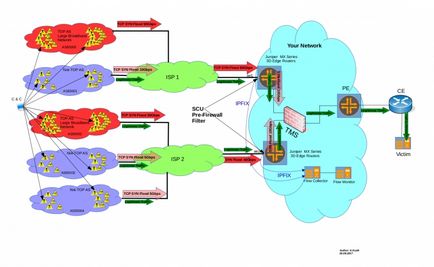

În orice rețea de operatori cu serviciile de protecție implementate de la DDoS, de regulă există mai multe etape de curățare a traficului, ceea ce este destul de logic. Luați câteva sute de Gbps sau Mpps de trafic "murdar" și curățați-l exclusiv cu ajutorul TMS (Threat Management System) - în mod nejustificat de costisitor. De obicei, prima etapă de purificare, deosebit de important în atacurile cu un volumetrica mare, un filtru de pre-paravan de protecție, a cărui sarcină este de a reduce lățimea de bandă de trafic „junk“, la o valoare care poate cu ușurință „digera“, rețeaua operatorului și TMS. Există două opțiuni principale pentru implementarea acestui filtru - pe rutele de margine din rețeaua proprie și în rețelele de uplink-uri. Dacă luăm în considerare varianta de implementare în interiorul rețelei proprii, atunci sunt de obicei filtre firewall de stat care funcționează pe intrări / ieșiri pe interfețe sau încorporate în rețeaua FlowSpec. În rețelele de legături ascendente, de regulă - FlowSpec, care funcționează prin semnalizare internă și prin semnalizare recepționată de la rețelele client. În timp ce în primul exemplu de realizare, este posibil să se mai filtrarea fină, limitând anumite destinație IP, protocol, port, pavilion poliserom mărimea pachetului, în al doilea exemplu de realizare este prevăzută doar o decartare tare, nu spre deosebire de Blackhole, în cazul în care atacul are caracteristicile serviciului de lucru.

SCU și DCU, în conformitate cu manualele Juniper, sunt concepute pentru traficul contabil în comparație cu o anumită politică care se potrivește cu anumite criterii. Ie dacă vă puteți gândi puțin la trafic, așa cum este descris într-un prefix specific al clasei, BGP-comunitate, țintă comunitate etc. Filtrul pentru firewall vă permite să faceți o potrivire între clasa sursă și clasa destinație. Aceste opțiuni vă permit să creați un filtru de firewall cu filtrare cu granulație fină de către sursa AS sau dacă exprimați în limbaj simplu, efectuați filtrarea geofiltrarea traficului utilizând filtrul Pre-firewall.

Un exemplu de implementare practică a filtrării TCP Syn-flood este prezentat în diagramă. Configurația și descrierea acesteia sunt prezentate mai jos.

Metoda propusă permite limitarea semnificativă a nivelului traficului "murdar" din ASN incluse în TOP. Să analizăm pas cu pas funcționarea funcțională din exemplul fișierului de configurare.

1. Creați o politică scu_ddos în care facem o potrivire utilizând protocolul bgp și sursa ca-path ca. Atribuiți atributele enumerate mai sus la ddos din clasa sursă.

setați politica-opțiune politică-declarație scu_ddos termenul 1 din protocol bgp

setați politica-opțiuni politică-declarație scu_ddos termenul 1 de la as-path source-as

setați politica-opțiune politică-declarație scu_ddos termenul 1 apoi source-class ddos

2. În sursa as-path-ca și sub forma unei expresii regulate, adăugați originea - ca și pentru ASN de top.

setați opțiunile de politică ca sursă de cale ca "65000 | 65002"

În exemplul nostru din figură, acestea sunt marcate în roșu, iar din acestea, în acest exemplu, vine sincronizarea 80 Gbps TCP.

3. Aplicați politica creată pentru export în tabelul de redirecționare. Dacă există deja o politică aplicată pentru export, atunci este de dorit să puneți primul scu_ddos, utilizând comanda insert în blocul de configurare corespunzător.

setarea opțiunilor de rutare pentru expedierea tabelului de export scu_ddos

4. Creați un polițist lim100m.

set firewall policer lim100m specific filtru

set firewall policer lim100m shared-bandwidth-policer

setați polițistul firewall lim100m dacă-depășește limita de lățime de bandă 100m

set firewall policemar lim100m if-depășind-burst-size-limit 1m

setați polițistul firewall lim100m apoi aruncați

5. Creați un filtru firewall scu_ddos_limit. în care se efectuează o potrivire la ddos de clasă sursă, la protocol și la pavilion limitat, luăm în considerare și limitămul de lustruit în 100 Mbps tot traficul care corespunde acestor criterii.

setați filtrul de firewall scu_ddos_limit termen1 de la ddos de clasă sursă

setați filtrul de firewall scu_ddos_limit termen1 din protocolul tcp

setați filtrul de firewall scu_ddos_limit termen1 de la tcp-flags syn

setați filtrul de protecție firewall scu_ddos_limit term1 apoi policer lim100m

setați filtrul de firewall scu_ddos_limit termen1 apoi numărați scu_ddos_count

setați filtrul de firewall scu_ddos_limit term2 apoi acceptați

6. Pe interfețele pentru activarea uplink-urilor, includeți contabilitatea și aplicați filtrul creat scu_ddos_limit la intrare.

setați interfețele ae1 unitatea 0 inetul de intrare pentru contabilitatea sursă-clasă de utilizare

set interfețe ae1 unitate 0 inet de intrare familie inu filtru scu_ddos_limit

7. Verificăm funcționarea contoarelor și a polizorului pe interfață.

rulați filtrul de firewall scu_ddos_limit-ae1.0-i | se potrivește "lim100m-ae1.0-i | scu_ddos_count-ae1.0-i"

scu_ddos_count-ae1.0-i 90763066484 1745338287

lim100m-ae1.0-i 343023655 9801281

Astfel, putem echilibra o parte semnificativă a sin-inundațiilor (în exemplul din figură, de la lățimea totală de bandă de 100 Gbps la 20 Gbps), împiedicând astfel supraîncărcarea resurselor de rețea proprii și a agenților de curățare a traficului.

Dacă valoarea polderului este corectă, pachetele de picături apar doar în timpul atacului. Ar trebui să se înțeleagă că în momentul atacurilor, polițistul va renunța, de asemenea, la un sistem legalizat de tranzit TCP din sistemele autonome limitate, ceea ce nu va afecta în mod semnificativ conexiunile deja stabilite.

Trimiteți-le prietenilor: