Încredere în TPM

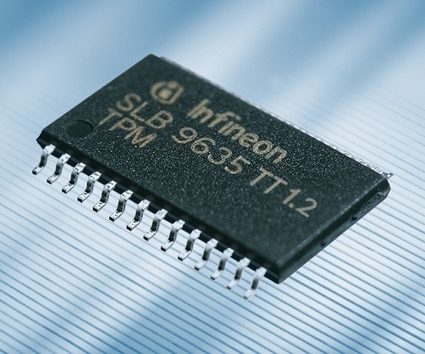

TPM poate fi un chip separat pe placa de bază, poate fi încorporat în controlerul de rețea sau plasat în interiorul podului de sud; oriunde poate fi conectat la magistrala LPC.

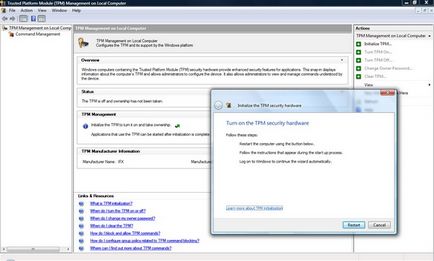

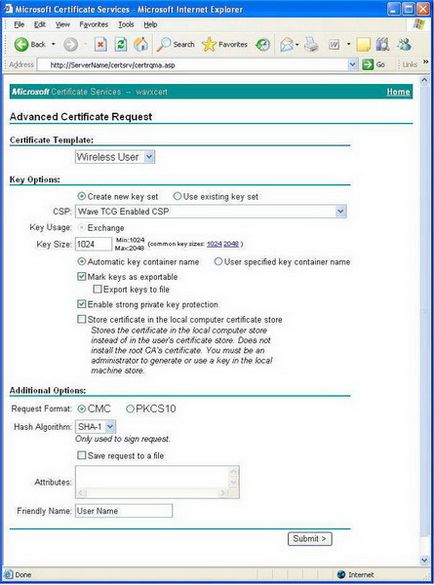

Cipul TPM este blocat în mod implicit, deci trebuie să-l activați cu un jumper, BIOS sau ambele, totul depinde de sistemul dvs. Chiar și după ce cipul este deblocat, acesta nu inițiază întreruperi, ci doar răspunde la cererile din software. Pentru a utiliza TPM, trebuie să deveniți proprietarul utilizând utilitarele TPM livrate împreună cu calculatorul dvs.: Intel utilizează Centrul de securitate Embassy de la Wave Systems. Pentru a utiliza TPM pentru a genera cheile, selectați-l ca furnizor de servicii criptografice (CSP) pentru a crea certificatul.

TPM este blocat în mod prestabilit și trebuie să fie configurat înainte ca software-ul să îl poată utiliza pentru funcții de securitate. Faceți clic pe imagine pentru a mări.

După activarea modulului TPM și devenirea proprietarului acestuia, puteți utiliza opțiunile avansate pentru a utiliza TPM ca furnizor de servicii criptografice pentru a genera un certificat. Faceți clic pe imagine pentru a mări.

TPM poate de asemenea să stocheze sumele de control pentru încărcătorul de boot, BIOS și înregistrarea de boot master, creând în același timp un fel de "amprentă digitală" a computerului. Acesta ajută serverul să vă identifice computerul și, de asemenea, vă permite să verificați că nimeni nu a schimbat componentele computerului și ale dispozitivului de boot, astfel încât TPM acționează ca bază de încredere pentru sistem (sau "rădăcină de încredere"). TPM calculează valoarea hash pe baza informațiilor primite de la toate componentele cheie și o stochează în registrul de configurare a platformei (Platform Configuration Register - PCR). Astfel, modulul poate compara valorile la fiecare boot cu cererile corespunzătoare din sistemul de operare sau programele de criptare, cum ar fi "BitLocker". Însăși existența modulului TPM în computer nu înseamnă că va interfera cu procesul de încărcare dacă nu l-ați configurat pentru a monitoriza sistemul. În plus, unele funcții TPM, cum ar fi citirea cheii de confirmare TPM, pot fi executate numai atunci când sistemul se încarcă, astfel încât programele rău intenționate nu pot extrage această cheie și să o transfere pe alt computer.

măsurători de date de configurare pot fi de asemenea folosite pentru a „sigila“ cheile în TPM, astfel încât acestea să poată fi deschise și utilizate numai în cazul în care registrele de configurare platforma confirmă faptul că sistemul este în aceeași stare. Dacă sistemul este sigilat cheile pe care le utilizați pentru a cripta fișiere și un virus modificat master boot record, sau cineva încearcă să pornească computerul la un sistem de operare diferit de un hard disk extern, apoi hash în registrul de configurare a platformei nu va funcționa, iar cheia nu va fi deschisă, oferind protecție pentru fișierele dvs.

Pe masura ce virtualizarea devine mai des intalnita (multe sisteme de operare sub hypervisor ruleaza), radacina de incredere devine si mai importanta, pentru ca s-ar putea sa nu fie urme vizibile ca hypervisorul a fost hacked sau chiar inlocuit. Hipervizorul trebuie să aducă procesorul într-o stare cunoscută, să execute un cod cunoscut și să se apere de atacuri care pot deteriora codul. Acest lucru se poate face prin resetare hardware - rădăcina statică a încrederii, dar cu cât mai multe mașini virtuale funcționează, cu atât mai des doriți să o faceți.

Versiunile viitoare ale sistemelor de operare, managerii mașinilor virtuale și hypervizoarelor vor folosi comenzile CPU care pot readuce CPU-ul într-o stare cunoscută prin trimiterea codului care urmează să fie evaluat pentru modulul TPM. Astfel, puteți verifica dacă comenzile execută exact ceea ce ar trebui și asigurați-vă că nu se execută programe rău intenționate care încearcă să intercepteze comenzile. Aceasta se numește rădăcină de încredere dinamică și înseamnă că puteți reporni în siguranță mașina virtuală fără a reporni întregul sistem.

Primul pas spre atingerea acestui scop este tehnologia Intel de încredere de execuție „Execution Technology Trusted“ (TXT), care utilizează TPM pentru a genera o semnătură pentru o mașină virtuală, astfel încât să puteți afla dacă cererea a fost instalat după ce mașina virtuală (VM). Tehnologia de virtualizare a hardware-ului Intel VT permite unei mașini virtuale să lucreze cu permisiuni mari (drepturi); dacă doriți ca mașina virtuală, care nu corespunde listei stocate în TPM prin tehnologia TXT, nu primește nivelul mai ridicat al drepturilor sau generale nu vor fi difuzate. TXT poate izola, de asemenea, memoria utilizată de aplicația sau mașina virtuală, astfel încât nu va fi capabil de a schimba alte aplicații și chiar sistemul de operare. Și dacă unele accidente de aplicare și TXT protejează astfel, memoria utilizată pentru a le, paginile în memorie și în memoria cache a procesorului vor fi șterse, iar malware-ul nu va fi în măsură să facă aplicația nu avea acces la datele stocate în memoria sa de date.

Articole similare

Trimiteți-le prietenilor: