semnătură digitală - elemente necesare pentru un document electronic conceput pentru a proteja documentul electronic de fals, transformarea criptografică rezultată a informațiilor folosind o cheie privată a semnăturii digitale electronice și care să permită identificarea titularului certificatului cheii semnăturii, precum și pentru a stabili lipsa de denaturare a informațiilor în documentul electronic. Într-un document electronic este recunoscut ca fiind echivalent cu o semnătură scrisă de mână într-un document de hârtie.

2.1. Cerințe hardware

Pentru a instala sistemul necesită un calculator compatibil IBM PC cu o configurație minimă: procesor Pentium IV-1.8 GHz, 256 MB RAM, IDE HDD de 40 GB.

Din perifericele minime necesare pentru instalarea stației de lucru este o unitate de dischetă - pentru a lucra cu protecție împotriva criptografiei, dacă o unitate de dischetă de 3,5 "este detectată de suportul cheie." Dacă un alt dispozitiv este definit ca un suport pentru cheie, de exemplu, unitatea flash, Rutoken, atunci trebuie să existe un cititor de pe mediul cheie corespunzător.

2.2. Cerințe software

Pentru a asigura funcționarea completă a stației de lucru, aveți nevoie de următorul software pe stația de lucru:

- OMM XML pentru Win32 nu este mai mică decât versiunea 3.0 Service Pack 5;

- CCD: Crypto Pro CSP 3.0; Crypto Pro CSP 3.6.

Pentru a instala software-ul, trebuie să efectuați o serie de pași secvențiali.

1. Rulați fișierul de configurare. exe din directorul de distribuție al distribuției ARM a generației de chei.

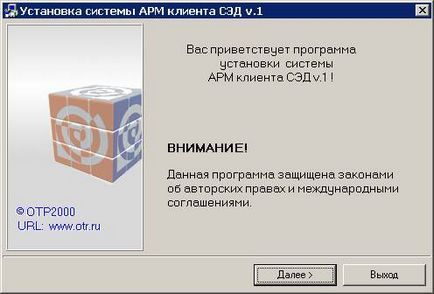

Formularul afișează o formă de întâmpinare înainte de instalarea programului:

Figura 1. Salut înainte de instalarea programului

2. Faceți clic pe butonul "Next>".

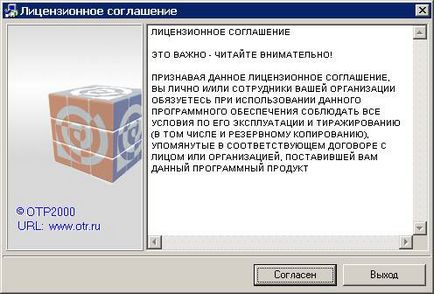

3. În fereastra care se deschide, citiți textul acordului de licență și faceți clic pe butonul "Agree":

Figura 2. Acordul de licență

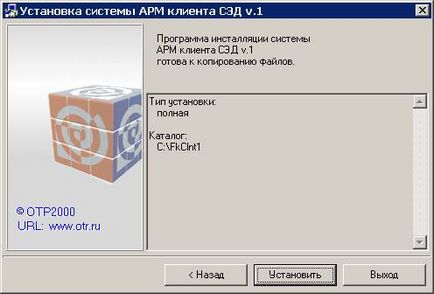

4. În fereastra care se deschide, determinați tipul de instalare și calea spre directorul de programe.

Notă. Se recomandă să lăsați toate setările implicite.

Figura 3. Selectarea tipului de instalare și a directorului de programe

5. Faceți clic pe butonul "Next>".

6. În fereastra următoare, definiți sau lăsați neschimbat (recomandat) dosarul implicit pentru instalarea programului.

7. Faceți clic pe butonul "Next>".

8. În fereastra următoare (vezi Figura 5) faceți clic pe butonul "Instalare".

Figura 5. Instalarea sistemului

9. Începe procesul de copiere a fișierelor de programe. Ecranul afișează starea procesului de instalare:

Figura 6. Afișarea stării procesului de instalare

10. Programul de instalare completează toate operațiile și pe ecran apare un mesaj care indică faptul că procesul de instalare este complet:

Figura 7. Mesajul de completare a instalării sistemului

Rularea stației de lucru După instalare, cheile sunt generate din folderul "OTR" creat automat pe desktop după instalare. Dosarul conține o comandă rapidă pentru rularea cheilor Generatoare AWS - "Client SED v.1".

Clientul este încărcat automat sub login NUBPGZ, se deschide forma meniului programului principal (vezi Figura 8).

Figura 8. Forma ecranului din meniul principal AWP Generation Key

Pentru a schimba parola de conectare, selectați elementul de meniu "Instrumente - Schimbați parola", se va deschide fereastra "Schimbați parola" (a se vedea Figura 9). Introduceți parola veche și noua parolă (de două ori), faceți clic pe butonul "OK".

Figura 9. Schimbarea parolei

Clientul utilizează unul sau mai multe seturi de taste. Fiecare set este alcătuit din cheia privată și certificatul clientului (cheia publică) și certificatul serverului (cheia publică).

Pentru a genera o solicitare de certificat și o cheie privată, urmați acești pași:

1. Faceți clic pe butonul "Creați o solicitare de certificat" sub forma meniului principal ERMS (consultați Figura 8). Se va deschide fereastra "Generați solicitarea certificatului și cheia privată" (a se vedea Figura 10).

Figura 10. Generarea cererii de certificat și a cheii private

2. În fereastra "Generați cerința de certificat și cheia privată", completați câmpurile (a se vedea Figura 10):

- "Numele abonatului" - introduceți numele de familie al proprietarului cheii private (cu o majusculă după un spațiu) pentru care se solicită certificatul. Câmpul este necesar. Este permis să nu se introducă un patronim în cazul absenței sale.

- "Nume organizație" - în mod implicit este indicată stația de lucru a utilizatorului curent (AWP de generare de chei), câmpul nu poate fi modificat.

- „criptografic“ - este determinată de tipul utilizat CIPF (tipul implicit este deja definit ca dna Crypto API 2.0, care corespunde Criptosistem Crypto CSP 3.0 / 3.6). Criptosistem Crypto-Pro CSP 3.0 / 3.6 trebuie să fie instalat înainte de instalare "ARM generație cheie" (Crypto-Pro în distribuție PPO "ARM generație cheie" nu este inclus).

- "Generarea unei cereri pentru un MSU (certificat universal unic)" - când acest flag este setat, va fi generată o cerere pentru un singur certificat universal și va fi disponibil câmpul "Roluri de proprietar al certificatului". În mod implicit, steagul este setat.

Notă. ICS, spre deosebire de certificatul obișnuit, este destinat utilizatorilor mai multor sisteme: ERMS, OOS, ASFK. Astfel, certificatele generate în ERMS sunt universale pentru toate sistemele (în funcție de parametri).

- "Roluri de proprietar al certificatului" - lista de roluri disponibile sub forma unei structuri de copac este afișată în câmpul cu capacitatea de a marca (include caseta de selectare) elementele necesare. Pentru a deschide ramura arborelui, apăsați "+", pentru a închide - apăsați "-" lângă nod. Pentru a atribui un rol, trebuie să marcați punctele finale ale ramurii (toate nodurile superioare sunt marcate automat). Este permisă marcarea mai multor elemente. Pentru a elimina rolul / rolurile atribuite, pur și simplu debifați nodul părinte (toate elementele copilului sunt șterse automat).

Principalele roluri disponibile la crearea unui certificat:

- "Semnarea cererilor de emitere a certificatelor cheie de semnătură" - permite managerului să semneze cererile de certificat ale altor angajați ai organizației transferate către TOFC.

Notă. Pentru a obține certificatul conducătorului organizației, trebuie să specificați rolul "Semnătura cererilor de eliberare a certificatelor de semnătură cheie".

- "ASFK" - certificatul este destinat utilizării în PSP "ASFK".

- "SED. Gestionarea documentelor electronice "- certificatul este destinat utilizării în software-ul" SED ".

- "Semnarea pachetelor de schimb de informații între sisteme" - utilizat pentru semnarea pachetelor de transport atunci când se schimbă între sisteme.

- "Oficial cu dreptul de a semna un contract (o copie a contractului)" - este folosit pentru a obține certificatul unui funcționar autorizat să semneze contractul (o copie a contractului).

- "EDS în sistemul de lucru intra-departamental" - certificatul este destinat fluxului de lucru intra-departamental al diviziilor Ministerului Justiției.

3. Pentru a trece la următorul pas al expertului, faceți clic pe butonul "Next>".

Figura 11. Generarea de cereri de certificate

4. În fereastra care apare (vezi Figura 11), introduceți valorile:

- „identificator al cheii (Nume Prenume Middle numele proprietarului cheie)“ - a intrat în numele, prenumele și patronimicul titularului certificatului sub forma „Numele complet“ (cu o scrisoare de capital într-un spațiu), pentru care se solicită certificarea. Este permis să nu se introducă un patronim în cazul absenței sale. Câmpul este necesar. În mod prestabilit, este populat din câmpul "Numele abonatului" din fereastra anterioară.

- "Last Name" - ultimul nume al deținătorului de certificat este completat cu o majusculă într-un singur cuvânt fără spații. Câmpul este necesar. În mod prestabilit, valoarea este completă în câmpul "ID-ul cheie".

- "Numele Patronimic" - numele și patronimul titularului certificatului în formatul "Nume Patronimic" (cu o literă de marcă într-un spațiu). Este permis să nu se introducă un patronim în cazul absenței sale. Câmpul este necesar. În mod prestabilit, valoarea este completă în câmpul "ID-ul cheie".

- "Inițial" - câmpul nu este completat pe stația de lucru a clientului.

- "Țară" - este completat cu un cod de țară cu două litere în conformitate cu standardul ISO 3166, în care este înregistrată organizația. Câmpul este necesar. Pentru Rusia, în mod implicit, ÎF este specificată.

- "Regiune" - numele regiunii în care este înregistrată organizația. Completate cu valoarea "Name" din directorul "Regiunile Federației Ruse". Câmpul este necesar. Lista valorilor pentru câmpul "Regiune" este prezentată în apendicele 1.

- "City" - este completat cu numele orașului (localității) în care este înregistrată organizația. Câmpul este necesar.

- "Poziție" - titularul certificatului. Câmpul este necesar.

- "Organizație" - numele organizației deținătorului de certificat. Câmpul este necesar. În mod implicit, este completat numele AWP al abonatului.

- "poziție formalizată" - câmpul este accesibil și obligatoriu pentru umplere doar atunci când alegeți rolul "ASFK". Titlul postului este selectat din lista derulantă.

- "diviziunea de nivel 1" este unitatea organizatorică a titularului certificatului de nivelul I. Pentru șeful organizației este indicată valoarea Ghidului. Câmpul este opțional.

- "diviziunea de nivel 2" este unitatea organizatorică a titularului certificatului de nivelul al doilea. Câmpul este opțional.

- "INN" - numărul contribuabilului individual. Se completează manual. Valoare implicită: ultima valoare introdusă. Câmpul este obligatoriu pentru completare dacă este selectat rolul OOS. Câmpul trebuie să conțină 10 sau 12 caractere.

- "KPP" - codul motivului pentru înregistrare. Se completează manual. Valoare implicită: ultima valoare introdusă. Disponibil pentru finalizare dacă este selectat rolul OOS. Câmpul trebuie să conțină 9 caractere.

- "Cheia privată exportată" - indică dacă cheia EDS poate fi transferată pe un alt suport (dacă nu este selectat "Nu", containerul cu cheia nu poate fi copiat). Valoarea implicită este "da".

- "Numărul contului organizației" - câmpul este disponibil și trebuie completat când selectați rolul PE.

- "ID-ul de securitate" - câmpul nu este completat pe stația de lucru a clientului.

5. Completați toate valorile dialogului cu datele dvs., faceți clic pe butonul "Next>".

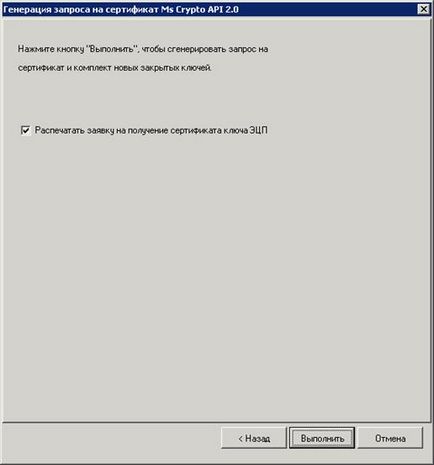

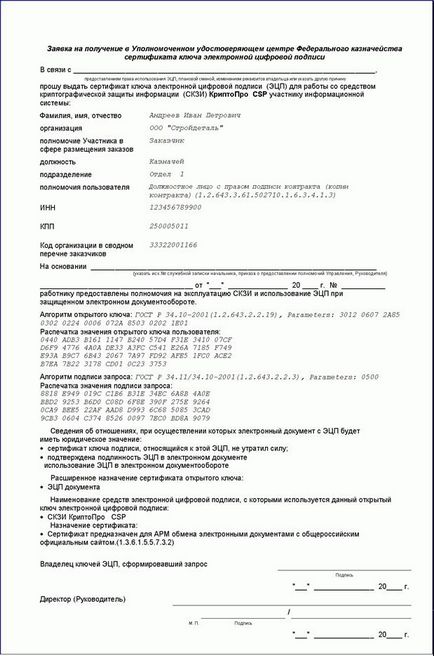

6. În fereastra următoare (a se vedea. Figura 12), este necesar să se stabilească un steag în „cererea de imprimare pentru certificat de cheie semnătură digitală“, deoarece numai această formă tipărită cheie cerere de înregistrare vor fi luate TDCF. Documentul solicitat va fi afișat în forma MS Word, care poate fi apoi tipărită cu unelte standard MS Word.

Figura 12. Generarea unei cereri de certificat

7. Pentru a crea o cheie privată și pentru a genera o solicitare de certificat, faceți clic pe butonul "Run" (Figura 12).

8. În continuare deschis fereastra de selectare dispozitiv de citire pentru cheia privată (a se vedea. Figura 13) al transportatorului. Setați „Registru“ în mod implicit. În cazul în care mass-media este cheia privată ați definit ca o dischetă de 3.5 „(unitate flash, Rutoken), apoi înainte de a apăsa pe“ OK „trebuie să conectați“ Dispozitive „purtător cheie privată și un punct-l în caseta (pentru fiecare utilizator trebuie să aibă un media separat).

Figura 13. Mesajul CryptoPro CSP

9. Apoi, dialogul generatorului de numere aleatoare care formează combinația cheii private apare și formularul de solicitare a parolei pentru cheia generată (vezi figurile 14, 15).

Figura 14. Senzorul numerelor aleatoare

Figura 15. Solicitarea unei parole pentru cheia generată

10. Dacă definiți o parolă pentru o cheie privată, va trebui să o introduceți înainte de fiecare operație de protecție criptografică, dacă nu a fost stocată în sistem. Dacă nu utilizați parola pentru a accesa cheile, puteți lăsa casetele de dialog goale și faceți clic pe OK (consultați Figura 15).

11. Atunci când cheia de client Nubpa închis va fi generat (în acest caz, pe container-cheie va fi creat cu o cheie privată, și va fi pus închise fișiere cheie antet. Cheie, măști. Numele cheii masks2.key. Primar cheie. Primary2.key cheie) , sistemul va genera automat o cerere de certificat - un fișier cu extensia * .req și va afișa calea în care va fi plasată (a se vedea Figura 16).

Figura 16. Directorul de păstrare a certificatului de certificate

12. După definirea directorului de solicitare a certificatului, expertul de generare a cererii de certificare va ieși și pentru al închide, faceți clic pe butonul "Efectuat".

13. Dacă în formă de „Generarea unei cereri de certificare dna Crypto API 2.0“ de pavilion a fost stabilit în „cererea de imprimare pentru certificatul cheii semnăturii digitale“ (a se vedea. Figura 12), apoi a format cererea de certificat va fi deschis în fereastra MS Word (a se vedea. Figura 17) și apoi trebuie imprimată în două exemplare prin instrumentele standard MS Word și semnată (a se vedea clauza 7).

14. Autoritatea teritorială de cerere de certificat FC în format electronic, împreună cu cererea imprimată pentru un certificat este livrat în SVUTS (rețeaua departamental a autorităților de certificare) pentru a confirma, pe baza cărora a trimis cererea de certificat va fi generat certificat de cheie publică a semnăturii digitale electronice (fișier extensie * .cer).

15. Certificatul de cheie publică a EDS al clientului (fișier cu extensia * .cer) este transmis organizației care a generat solicitarea, prin poștă sau în orice alt mod determinat de acordul cu TPSK.

16. Certificatul primit al conducătorului organizației trebuie să fie instalat la postul de lucru pentru a putea semna cererile pentru certificatul celorlalți angajați (a se vedea clauza 6).

Figura 17. Formularul de cerere de imprimare pentru certificat

Pentru a instala un certificat de supervizor, urmați acești pași.

Articole similare

Trimiteți-le prietenilor: