Cum pot avea încredere în certificatele cu auto-semnare?

Figura 1: Lipsa de încredere în certificatul auto-semnat

Există mai multe metode pentru a verifica faptul că utilizatorii percep un certificat auto-semnat ca unul care poate fi de încredere. Voi descrie o singură metodă care nu necesită absolut nici o acțiune din partea utilizatorilor, în acest fel este publicarea certificatului auto-semnat utilizând Politica de grup. Cu toate acestea, rețineți că va trebui să repetați acești pași de fiecare dată când actualizați certificatul auto-semnat!

1. Exportați certificatul auto-semnat

Pentru a exporta un certificat auto-semnat, puteți utiliza comanda Export-ExchangeCertificate a Shell-ului de administrare Exchange. Deoarece aceasta include automat o cheie privată, trebuie să definiți o parolă, pe care am făcut-o de fapt în exemplul din Figura 2, definind variabila șir de securitate # 36; pwd. Rețineți că un certificat auto-semnat poate fi exportat numai dacă l-ați marcat ca un certificat care are o cheie privată exportată (această procedură a fost discutată în prima parte).

Figura 2: Exportul certificatului auto-semnat

2. Publicarea unui certificat cu auto-semnare ca certificat de încredere utilizând Politica de grup

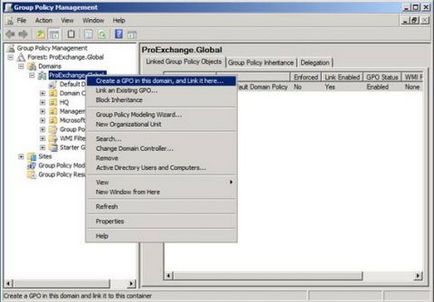

Figura 3: Crearea și atașarea unui nou obiect de politică de grup (GPO) în domeniu

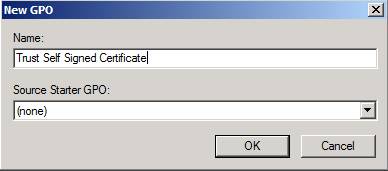

Am numit noul certificat GPO Trust Self Signed Certificate și nu am folosit nici un obiect Source Starter GPO (Figura 4).

Figura 4: Numele noului GPO

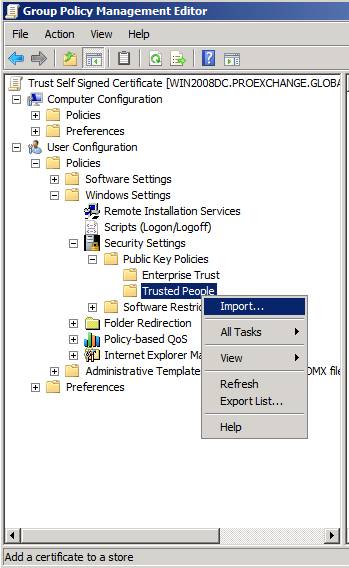

Pentru că vreau să importe certificatul auto semnat exportat, mă duc la User Configuration, Politici, Setări Windows și Politici cheie publică, faceți clic dreapta pe oameni de încredere (oameni de încredere), pentru a începe Certificate Import Wizard (Figura 5).

Figura 5: Rularea Expertului pentru importul certificatelor

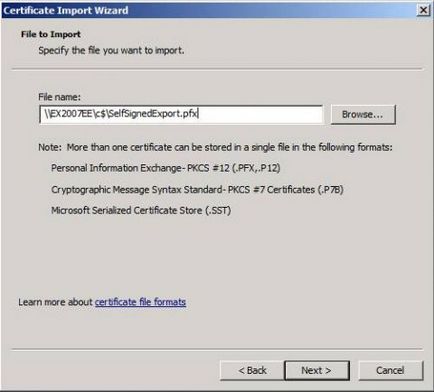

Voi indica fișierul creat anterior executând comanda Export-ExchangeCertificate, apoi faceți clic pe Următorul pentru a continua (Figura 6).

Figura 6: Selectarea fișierului de importat

Apoi, voi introduce parola pe care am folosit-o pentru a exporta cheia privată și faceți clic pe Următorul pentru a continua (Figura 7).

Figura 7: Introducerea parolei utilizate pentru protejarea cheii private

Stocul de certificate în care va fi stocat certificatul va fi Magazinul personal, apoi faceți clic pe Următorul pentru a continua (Figura 8).

Figura 8: Selectarea magazinului de certificate în care va fi localizat certificatul

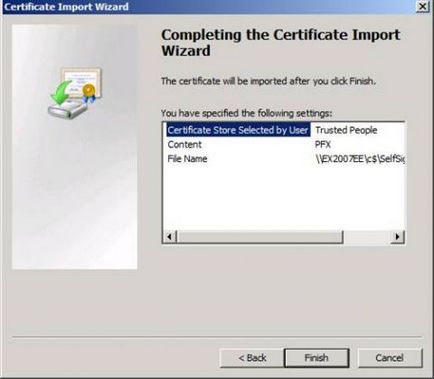

P Figura 9: Finalizarea Expertului pentru importul certificatelor

Expertul de import al certificatelor vă va spune că procesul de import a fost finalizat cu succes. Faceți clic pe OK și procesul de importare este finalizat, politica grupului este gata de utilizare (Figura 10).

Figura 10. Importarea a avut succes

Data viitoare când utilizatorul se conectează la domeniu sau actualizează politica de grup, certificatul auto-semnat este marcat ca fiind de încredere. Acest lucru este vizibil când accesați Outlook Web Access (Figura 11).

Figura 11: Certificat auto-semnat = Încredere

Obținerea unui certificat de la o autoritate publică de certificare

Certificatele cu auto-semnare sunt valabile numai pentru un an

Certificatele cu auto-semnare pot fi de încredere numai de către editorii lor

Certificatele cu auto-semnare nu sunt acceptate nici în Outlook Anywhere sau în Exchange ActiveSync

Prin urmare, este recomandat să obțineți un certificat de la autoritatea de certificare. Puteți instala o autoritate de certificare sau puteți obține un certificat de la o autoritate publică de certificare. Microsoft vă recomandă să primiți certificate de la un CA public în următoarele situații:

Clienții externi accesează Exchange (POP, IMAP, Outlook Web Access, Outlook Anywhere, Exchange ActiveSync, Autodiscover)

Dacă doriți să instalați Domain Security cu organizații partenere

Dacă primiți un certificat de la o autoritate de certificare publică, nu trebuie să-și petreacă o mulțime de efort pentru a se asigura că CA-ul este perceput ca fiind clienți de încredere, non-domeniu și / sau organizații partenere care doresc să configureze securitatea domeniu cu mediul Exchange.

Ce este un centru public de certificare?

CAs publică, de asemenea, cunoscut sub numele de CAs root (autorități de certificare rădăcină), sunt emitenții de certificate care sunt de încredere aproape toate browserele majore și aplicații, eliminând astfel necesitatea de a face o autoritate de certificare de încredere. Când vă decideți să obțineți un certificat de la o autoritate de certificare publică, trebuie să știți este dacă această autoritate de certificare publică de încredere de către toate aplicațiile pe care le utilizați, și dacă aceasta poate oferi aveți nevoie de certificate (vorbim despre numele, data de expirare, etc. .d.).

Ce nume sunt necesare în certificat

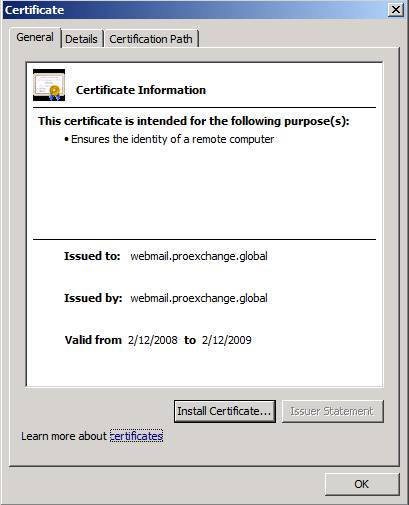

Având în vedere certificatul și motivele pentru care certificatul nu este potrivit pentru criptare și autentificare în Exchange, de obicei, toate sunt de până la patru lucruri:

Un certificat de securitate trebuie emis de o autoritate de certificare de încredere;

Certificatul de securitate nu trebuie revocat de către autoritatea de certificare care a eliberat-o;

Valabilitatea certificatului nu ar trebui să expire;

Certificatul de securitate vine cu un nume care nu se potrivește cu numele asumat.

Figura 12: Avertisment privind certificatul de securitate

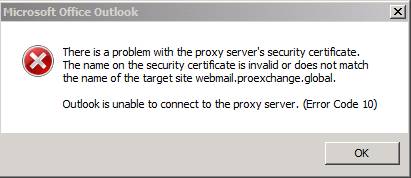

Outlook Anywhere și Exchange ActiveSync nu vor funcționa dacă există probleme cu certificatul (Figura 13).

Figura 13: Outlook Anywhere nu se poate conecta deoarece numele certificatului de securitate nu se potrivește cu numele site-ului țintă

Să examinăm numele necesare în certificatul de securitate pentru serverul Client Access:

NetBIOS este numele serverului de acces client;

FQDN al serverului de acces client;

Numele de domeniu Autodiscover al organizației Exchange;

Numele certificatelor de securitate necesare pentru serverele Hub / Edge Transport:

FQDN-ul serverului Hub Transport;

Toate numele de domenii acceptate în organizația Exchange.

Și pentru serverul Unified Messaging, aveți nevoie doar de FQDN pentru rolul serverului Unified Messaging.

Imaginați-vă că aveți mediul prezentat în Figura 14.

Figura 14: O organizație de schimb de exemplu

Tabelul 1 listează serverele Exchange și rolurile acestora prezente în acest mediu Exchange.

FQDN Exchange Server

Denumire comună (denumire comună) = Webmail.ProExchange.Global, Outlook necesită Oriunde denumirea comună coincide cu numele de gazdă extern, care este folosită pentru a activa oriunde Outlook

Pentru a activa EdgeSync, oferă TLS Ocazionale și configurați securitatea domeniului dvs. cu o organizație parteneră Sunshine.Edu, aveți nevoie de un certificat pentru rolul de server Microsoft Exchange Edge cu următoarele nume:

Nume obișnuit = Edge.ProExchange.Dmz

Numele SAN: ProExchange.Global BelgianBeers.Rock

În a treia parte a acestei serii de articole, vă vom arăta pașii detaliați pentru a crea o solicitare de certificat cu nume SAN și cum să importați și să includeți certificatul achiziționat pentru serviciile Exchange.

concluzie

Articole similare

Trimiteți-le prietenilor: