Scopul principal al IPsec este de a proteja conținutul și integritatea traficului de rețea utilizând tehnologii precum semnătura digitală și criptarea. Dar când este nevoie să restricționăm accesul la anumite resurse, în căutarea mijloacelor de rezolvare a acestei probleme, mulți se referă la listele de control al accesului (ACL) sau la rețelele locale virtuale (VLAN).

Înregistrarea conferinței

Ce este izolarea serverului?

Implementând izolarea serverelor și a domeniilor, realizăm o politică de rețea, conform căreia anumite servere ale unui domeniu interacționează (după efectuarea procedurii de autentificare și respectând regulile de securitate) numai cu alte computere - membri ai domeniului. O astfel de politică de rețea izola anumite servere de computerele care nu sunt membre ale domeniului sau de la sisteme care, ca membri ai domeniului, nu îndeplinesc anumite criterii. De exemplu, un administrator poate formula o politică care să impună serverului bazei de date să accepte conexiuni numai de la serverele care fac parte din grupul de securitate specificat sau de la serverele pe care este instalat un anumit certificat de computer.

Atunci când efectuați izolarea în modul descris, nu este nevoie să reconfigurați rețeaua sau să folosiți orice software de la furnizori independenți. Tot ce aveți nevoie este deja în sistemul de operare. Principalele sisteme sau domenii care sunt izolate în acest mod nu necesită întreținere în cazul în care se efectuează modificări în structura rețelei sau când migrează într-o altă locație sau într-un alt dispozitiv de rețea. Și deoarece izolarea este implementată la nivelul sistemului de operare, nu afectează alte niveluri de protecție.

Cerere sau cerință?

Puteți accesa Paravanul de protecție Windows cu consolă avansată de securitate prin intermediul bara de instrumente Instrumente de administrare din panoul de control. După deschiderea ferestrei de consolă (ecranul 1), faceți clic cu butonul din dreapta pe nodul Reguli de securitate a conexiunii și selectați New Rule din meniul contextual. În consecință, va fi lansat Expertul de reguli pentru noua conexiune de securitate, care va oferi mai multe opțiuni de alegere.

Selectați prima opțiune, Izolare. Alte opțiuni oferă posibilitatea de a stabili regulile pentru sistemele colective specificate pentru a pune în aplicare autentificarea între două calculatoare specifice (opțiunea server-to-server), sub formă de autentificare în modul de tunel (care este util atunci când se lucrează cu conexiuni „site-ul site-ului“) sau de a formula propria regula.

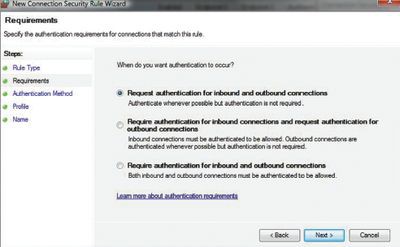

După ce selectați opțiunea Izolare și faceți clic pe Următorul, va trebui să selectați una dintre cerințele de autentificare propuse, așa cum se arată în ecranul 2. În esență, va trebui să alegeți între cerere și cerință. Dacă selectați Solicitare, va fi cerută autentificarea (adică, oferită) pentru traficul de intrare sau de ieșire (sau pentru trafic în ambele direcții), dar nu va fi forțat.

Dacă cealaltă parte nu reușește să efectueze corect procedura de autentificare, traficul va fi totuși rezolvat. Dar când selectați parametrul Require (Cerință), sistemul de operare forțează procedura de autentificare să execute și dacă procedura se termină cu o eroare, conexiunea este resetată. În funcție de nivelul de securitate necesar, puteți selecta parametrul Require pentru autentificarea conexiunilor primite și Solicitare conexiuni de ieșire. Acest lucru este acceptabil în cazurile în care doriți să forțați autentificarea numai pentru conexiunile primite (pentru situațiile în care alte computere încearcă să acceseze acest sistem izolat) sau selectați parametrul Require pentru ambele conexiuni de intrare și ieșire. În acest caz, nivelul maxim de securitate este atins, deoarece autentificarea este efectuată pentru trafic în ambele direcții.

Configurarea setărilor de autentificare

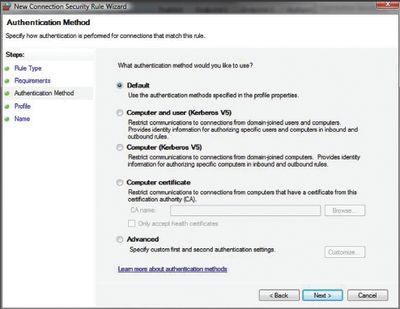

În continuare, trebuie să configurați metoda de autentificare, așa cum se arată în figura 3. În această etapă, puteți pune în aplicare de fapt, autentificarea folosind protocolul Kerberos pentru utilizator, computer sau ambele, solicită prezentarea unui certificat sau a pune în aplicare o metodă specială de autentificare.

Dar trebuie avut în vedere faptul că aceste mecanisme de autentificare sunt obligatorii la nivelul IPsec (adică la nivelul rețelei). Dacă o anumită aplicație utilizează o metodă de autentificare diferită (de exemplu, NTLM), autentificarea se va face din nou la nivelul aplicației. Dacă utilizați metoda implicită, autentificarea va fi implementată în conformitate cu setările paravanului de protecție Windows care sunt instalate în fila Setări IPsec din caseta de dialog Proprietăți de securitate. Pentru a accesa aceste setări, faceți clic dreapta pe nodul Windows Firewall with Advanced Security din nodul Computer Local și selectați Properties din meniul contextual. În fila Setări IPsec, puteți selecta elementul Personalizare pentru a specifica valorile implicite care vor fi aplicate la crearea noilor reguli de securitate a conexiunii (ecranul 4).

Calculator și utilizator. Dacă selectați a doua opțiune de autentificare - computer și utilizator (utilizând opțiunea Kerberos V5), orice încercare de conectare la sistemul izolat necesită ca computerul să necesite autentificarea Kerberos. Dacă atât utilizatorul, cât și computerul sunt membri ai domeniului, autentificarea va fi efectuată automat, fără intervenția utilizatorului. Această metodă de autentificare este implementată cu ușurință și oferă un nivel ridicat de securitate, așadar vă recomandăm în majoritatea cazurilor să o aplicați.

Computerul. Dacă selectați Computer (utilizând Kerberos V5), autentificarea este necesară numai pe partea computerului. Cu alte cuvinte, dacă computerul care inițiază conexiunea la sistemul izolat este membru al domeniului, conexiunea va fi permisă fără a necesita autentificarea de la utilizator.

Certificat de computer. Parametrul certificatului de computer - care impune restricțiile cele mai stricte - vă permite să specificați că numai computerele care au un certificat emis de o anumită autoritate de certificare (CA) pot accesa sistemul izolat.

Certificate de sănătate. În partea de jos a casetei de dialog Particularizați setările IPsec se află caseta de selectare specială Acceptați numai certificate de sănătate; cu ajutorul acestuia puteți seta un nivel suplimentar de securitate.

Dacă IPSec este utilizat în conjuncție cu ANP înseamnă a izola sistemul inutilizabil, sistem izolat termic va accepta numai certificate de calculator emise de HRA NAP-soluții corespunzătoare. Pentru mai multe informații despre configurarea PNA cu IPsec pot fi găsite în articolul Microsoft pregătit de experți «Ghid pas cu pas: demonstrați PNA IPsec Aplicarea într-un test de laborator» (www.microsoft.com/Downloads/details ASPX FamilyID = 298ff956-1e6c-.? 4d97? A3ed-7e7ffc4bed32).

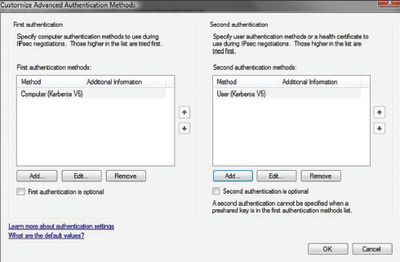

Mai mult. În partea de jos a casetei de dialog, veți vedea opțiunea Avansat, care vă permite să selectați diferitele metode de autentificare care sunt efectuate în timpul negocierilor de securitate IPsec și pașii de potrivire. Cartografia de securitate este o combinație a unei chei convenite, a unui protocol de securitate și a unui index de setări de securitate care determină în mod colectiv nivelul de securitate ales pentru a proteja canalul de comunicare între sisteme. Când faceți clic pe butonul Particularizare, pe ecran apare o pereche de casete de dialog identice Prima autentificare și A doua autentificare, așa cum se arată în Figura 5.

Prima metodă de autentificare este utilizată în prima fază a aprobărilor IPsec. În această fază, două computere stabilesc un canal de comunicații securizat utilizând autentificarea. Pentru aceasta, se realizează coordonarea politicilor, schimbul de chei Diffie-Hellman și procedurile de autentificare. Când utilizați a doua metodă de autentificare, puteți specifica modul în care utilizatorul care rulează pe un alt computer execută procedura de autentificare. Opțiuni: Protocolul de autentificare Kerberos V5, certificatele de utilizator și certificatul de sănătate pentru computer. Ambele metode se aplică la discreția utilizatorului, dar pentru a asigura securitatea mediului, trebuie să solicitați autentificarea, cel puțin prin prima metodă. Pentru scopurile acestui articol, trebuie să selectați metoda de autentificare a computerului și a utilizatorului (folosind Kerberos V5) și faceți clic pe Următorul.

Care este profilul de rețea?

În pagina Expertul profilului de pe ecranul 6, puteți specifica pentru care profil de rețea se aplică regula. Selectați valorile Domeniu, Privat și Public (toate acestea sunt oferite în mod implicit). Totuși, trebuie să vă gândiți să schimbați aceste valori, mai ales dacă schimbați frecvent locația unui sistem izolat (de exemplu, laptop-uri).

Profilul de rețea Domain se referă la o rețea care vă permite să vă conectați la controlere de domeniu DC și să vă înregistrați în acest domeniu. Profilul privat se referă la rețele pe care utilizatorul le definește drept private (de exemplu, la rețelele de domiciliu). Profilul public se referă la rețelele pe care utilizatorul le atribuie publicului după ce se conectează la acestea (acestea sunt rețele cu un risc ridicat de securitate, spun despre rețelele din hoteluri și punctele de acces localizate în locurile publice).

În unele cazuri, caseta de selectare privată trebuie resetată. De exemplu, dacă aplicați o regulă de conexiune sigură pentru laptopul dvs., vă recomandăm să o izolați într-un domeniu sau într-un mediu public, dar păstrați accesul la rețeaua dvs. de domiciliu (privată). Desigur, pentru a vă asigura nivelul maxim de securitate, trebuie să setați toate steagurile.

În ultima etapă de lucru cu expertul, regula este dată unui nume. Vă recomandăm să alegeți denumiri descriptive. După ce faceți clic pe Terminare, regula va fi activată automat și afișată în lista de reguli.

Implementarea regulilor de firewall pentru conexiunile de intrare

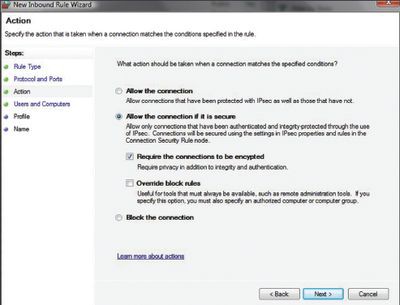

Faceți clic dreapta pe nodul Reguli de intrare și selectați New Rule din meniul de comenzi rapide. Va apărea ecranul Expert nou pentru reguli de intrare. Selectați Port, faceți clic pe Următorul, evidențiați TCP sau UDP și specificați portul pe care doriți să îl deschideți (de exemplu, puteți deschide porturi numai pentru traficul web - 80 și 443). Faceți clic pe Următorul. În ecranul următor, selectați opțiunea conexiune dacă este protejată, după cum se arată pe ecranul 7.

Aceasta va lega această regulă de regula de securitate a conexiunii pe care ați creat-o deja. Conexiunile prin porturile specificate vor fi efectuate numai dacă vor trece cu succes procedura de autentificare în conformitate cu regula de securitate a conexiunii. Pentru a utiliza funcția de criptare, puteți de asemenea să setați setarea pentru Setări criptate pentru conexiuni. Faceți clic pe Următorul și puteți specifica computerele și utilizatorii (membri de domeniu) cărora li se aplică această regulă. În cele din urmă, puteți selecta un profil de rețea și puteți atribui un nume regulii.

Aici trebuie făcut un avertisment: fii foarte atent când formulăm reguli de izolare care pot afecta funcționarea serverelor de infrastructură. Serverele CA, DC, DHCP, DNS și alte servere de infrastructură nu ar trebui să fie obligate să facă schimb de date privind standardele IPsec atunci când stabilesc atât conexiunile de intrare, cât și cele de ieșire.

Dacă regulile sunt create, acestea trebuie formulate cu mare grijă, astfel încât computerele neautomatizate să poată trece procedura de autentificare și să obțină acces la aceste servicii.

Serverele și stațiile de lucru obișnuite trebuie să fie configurate astfel încât să nu solicite și să nu necesite permisiunea de a se conecta la aceste servere, iar pentru aceasta ar trebui să se aplice reguli de excludere.

Utilizarea politicilor de grup

Tehnologia de izolare a serverului oferă un alt nivel de securitate și control al accesului, care completează alte tehnologii de protecție a datelor, cum ar fi anti-virus și spyware, firewall-uri și sisteme de detectare a intruziunilor.

Acesta vă permite să utilizați setările politicii de grup pentru a crea, distribui și gestiona centralizat regulile de conectare securizată pentru a izola sistemele individuale.

În plus, această soluție funcționează imperceptibil: utilizatorii finali continuă să lucreze, ca și înainte.

Nu este necesară instruirea suplimentară a utilizatorilor, iar administratorii nu trebuie să instaleze noi software-uri sau să-și depășească toate computerele în timpul procesului de implementare - acesta este un avantaj important al acestei tehnologii.

Damir Dizdarevich ([email protected]) este directorul centrului de formare Logosoft din Saraievo, Bosnia. Are titlul de MVP pentru Windows Server Infrastructure Management și certificatele MCSE, MCTS, MCITP și MCT

Distribuiți materialul împreună cu colegii și prietenii

Articole similare

Trimiteți-le prietenilor: