Voi explica abordarea. Din punctul meu de vedere, pentru a asigura sesiunea, și în special stratul de transport (în termeni de OSI) nu ar trebui să răspundă la client și router. În cazul nostru, ISA Server (da, încă mai avem MS ISA). Pentru client, totul ar trebui să fie simplu și transparent - deschideți sesiunea și folosiți protocolul de server de care avem nevoie. Ce se întâmplă la nivel de sesiune și transport nu este problema clientului. Cine, unde și ce va intercepta, "înfășura", codifica, semna - nu trebuie să vă îngrijoreze nici clientul, nici chiar serverul. Cu alte cuvinte, despre orice VPN pe stațiile de lucru și de gândire nu ar trebui să - și nu este sigur, și moale pentru a pune cheile emise personalului și în cazul unei stații de lucru cădere - toate acestea pentru o lungă perioadă de timp ... voi încerca să rearanja soluția de plumb cu probleme minime pentru administratori.

Ce ne spune FAQ (nu vom face asta :-)):

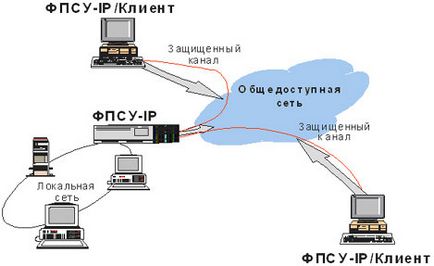

Consiliul de Securitate al Rusiei ne cere să organizăm un canal securizat pe serverul lor prin FSPU-IP / Client și ITU (firewall) de partea lor, ceea ce este logic. Cu alte cuvinte, nici banca client, nici serverul nu se gândesc la cine, ce și cum (și unde) acestea sunt protejate, ceea ce este logic. Dar, în același timp, să punem FPSU-IP / Client pe stații de lucru nu este pentru noi.

Schema de interacțiune este prezentată pe site-ul Amicon:

Detectarea automată a MTU prin ICMP FPGA-IP / Client nu este în mod clar capabilă să efectueze. Pentru MTU, în acest caz, sistemul de operare va răspunde cu suport pentru detectarea automată a „găuri negre“ (au venit cu organizația de canal VPN cu o altă bancă - ISA nu știe cum să-și încheie traficul ICMP generat RRAS VNP canal de ieșire, dar acesta este un subiect pentru un alt articol).

Judecând după descriere, trebuie să vă fie "frică" de următoarele: Clientul stabilește filtrarea TCP a conexiunilor UDP (mai precis - se poate instala). Dar, deoarece este implementat ca un filtru, acesta va bloca conexiunile numai pe acele interfețe la care sunt atașate legăturile. Acest lucru ar trebui să fie amintit în cazul problemelor de rețea.

Pentru criptare, se utilizează soluția SCNI "Tunnel / client", fiind construită în clientul IP FPGA. Și așa,

Instalați FPSU-IP / Client

Instalați clientul pe serverul ISA.

Cu toate acestea, de la sesiunea de terminale pentru a pune clientul a refuzat complet. Așa că vom încerca să punem, așezat la consola. Și nu am vrut să o pun în acest fel dintr-un singur motiv - RDP cade în timpul instalării, deoarece driverul stratului de rețea este instalat.

Instalarea locală a fost efectuată în mod regulat. După aceasta, firește, era necesar ca ISA Server să descrie filtrul de pachete IP care să permită UDP (dinamic) -> UDP (87) send receive.

După ce instalați serviciul crește: "Amicon FPSU-IP / Client service" (Amicon FPSU-IP / Client service pentru Amicon FPSU-IP) ( "C: \ Program Files \ Amicon \ Client FPSU-IP \ ip-client.exe" RunAsService ). Rularea - automat. Este acest serviciu care urmărește "aspectul" cheii în USB și încearcă să stabilească imediat o conexiune.

Se poate reconecta "FPSU-IP / Client" folosind Dial-Up? Da, de la versiunea 1.42. Și nu este vorba numai de dial-up. La reconectarea interfeței de rețea, totul este la fel de bun.

Începând cu versiunea 1.42, puteți să vă conectați și să deconectați utilizând linia de comandă: conectați ip-client și deconectați ip-client (programul ar trebui să funcționeze deja).

Vom vedea noul filtru de rețea în stiva de protocol (dreapta). Îmi amintesc că pe interfața externă acest filtru ar trebui să fie legat (în imagine este văzut că daa este în picioare), și TCP / IP, de asemenea. Toți ceilalți - dezlegați-vă. Și pe filtrul interfețelor interne Amicon NDIS IM Filter Driver untie. P.S. Mai târziu, în general, vom dezlipi filtrul din toate interfețele de care avem nevoie pentru a opera infrastructura rețelei noastre și lăsăm-o legată doar de o interfață special creată pentru Amicon, dar mai mult despre aceasta mai târziu.

Lansați serviciul, apoi software-ul (prin meniul Amicon). În consecință, obținem ceva în tava de sistem. Activați aplicația.

Nu voi elabora detaliile în documentație. Doar pe caracteristici.

Deci, în setările locale, trebuie să bifăm "Amintiți-vă codul PIN introdus, în timp ce tasta VNP nu este deconectată". Nu vom continua să "ridicăm" canalul, să lipim cheia și să uităm de server.

S-au disociat și s-au alăturat cu succes. Încercăm să pingem "gazda" 213.148.164.75 - totul este în ordine.

Configurarea serverului ISA

Ce altceva este interesant:

De sus - clientul este deconectat, de jos - este pornit. Acest lucru arată că traficul ICMP, inclusiv de la mașina locală atunci când clientul FPSU instalat pe isa, minunat înfășurat într-un tunel (traseul este mai scurt, deoarece traficul este „zboară“ gamă de un router de rețea printr-un tunel, tunel pentru el - un singur salt) .

Traficul Icmp, aparent, a fost înfășurat cu succes într-un tunel.

Clientul însuși comunică cu succes (FPSU ip client), adică cu 87udp nu există probleme.

Aparent, probleme cu traficul tcp. Și - după ambalarea clientului FWC. De aici: trebuie să experimentați cu clientul fwc, comanda ftp și regulile permise pentru ISA.

Configurarea FWC

P.S. Nu am putut fi evitată dacă am pus FPSU-IP / client la router pentru serverul ISA (de exemplu - firewall-ul la ISA extern, deja pentru DMZ), în timp ce piața internă (DMZ) FPSU no-IP / client. În această configurație, FWC ar putea fi, de asemenea, lăsată singură.

Ne uităm la setările FWC (application.ini) și adăugăm excepția client-bancă:

Vă atrag atenția. Setările pot fi globale (prin mspclnt) sau specifice aplicației (wspcfg.ini din directorul de programe). Ordine și priorități:

Software-ul Client Firewall caută un fișier Wspcfg.ini în directorul în care este instalat programul client WinSock. Dacă acest fișier este găsit, Clientul de firewall caută o secțiune [WSP_Client_App], unde WSP_Client_App este numele programului WinSock fără extensia de nume de fișier .exe. Dacă această secțiune nu există, Firewall-ul caută secțiunea [Configurare obișnuită]. Dacă această secțiune, de asemenea, nu există, Firewall-ul caută aceleași secțiuni în fișierul Mspclnt.ini. Clientul de protecție Firewall utilizează numai prima secțiune pe care o găsește în timpul acestei căutări pentru a aplica setările de configurare specifice programului.

Acum am creat un fișier wspcfg.ini cu conținutul de mai sus în directorul bancar client alături de fișierul executabil. Banca clientului a repornit. Încercăm să comunicăm. Nu a reușit. Deoarece "clientul" este în acest caz în sistem32. Prin urmare, nu vom folosi această opțiune de configurare. Vom încerca configurația globală.

A efectuat modificările direct la consola ISA. După aceea, am reluat clientul de firewall (FWC) pe mașină, sesiunea de comunicare a clientului-bancă - și totul merge.

Dar în același timp absolut toate pachetele (și tcp1024 și tcp21) pe care le văd în jurnalele serviciului Firewall pe ISA.

Materiale suplimentare

Deci, trebuie să ne asigurăm funcționarea client-banca Sberbank din Rusia, prin FPSU-IP / Client Amicon și ISA Server, fără a stabili o conexiune VPN la mașină, și a pus toate subtilitățile rețelei pe gazdă ISA, după cum este necesar.

postfață

Povestea nu sa terminat acolo ... Am citit despre următoarele intrigi ale Consiliului de Securitate al Federației Ruse aici.

Articole similare

Trimiteți-le prietenilor: