Tehnologii de nivel inferior de protecție a informațiilor în rețelele locale: firewall-uri

Firewall (Firewall, Firewall) - un sistem software de tip firewall hardware, care separă o parte a rețelei de la un alt și pune în aplicare un set de reguli pentru trecerea de date dintr-o parte în alta. Limita este partiția dintre rețeaua corporativă locală și rețelele Internet externe sau diferite părți ale rețelei distribuite locale. Ecranul filtrează traficul curent, sărind un pachet de informații și examinând celelalte.

Aceste servicii și protocoale includ:

- un serviciu de nume de rețea (DNS);

- accesul la World Wide Web WWW;

- programul de e-mail Trimiteți e-mail;

- serviciul de emulare terminale la distanță Telnet;

- Simplu protocol simplu de transfer de mesaje (SMTP);

- Protocolul de transfer de fișiere;

- sistem de ferestre grafice X Windows.

Setările ME, adică decizia de a sări sau de a filtra pachetele de informații depinde de topologia rețelei distribuite și de politica de securitate informatică adoptată. În acest sens, politica de implementare a firewall-urilor determină regulile de accesare a resurselor rețelei interne. Aceste reguli se bazează pe două principii generale - de a interzice tot ceea ce nu este permis în mod explicit și de a rezolva tot ceea ce nu este explicit interzis. Utilizarea primului principiu oferă mai puține oportunități utilizatorilor și cuprinde o arie bine definită a interacțiunii în rețea. Politica bazată pe primul principiu, este mai moale, dar în multe cazuri, este mai puțin de dorit, deoarece oferă utilizatorilor cu mai multe oportunități de a „obține în jurul valorii de“ DOE și serviciile ilegale utilizate asupra porturilor non-standard (protocol de date de utilizare - UDP), care nu sunt interzise de politica de securitate .

Capacitățile funcționale ale DOE acoperă următoarele secțiuni ale implementării securității informațiilor:

- setarea regulilor de filtrare;

- administrarea accesului la rețelele interne;

- filtrarea la nivel de rețea;

- aplicarea la nivel de filtrare;

- instrumentele de autentificare a rețelei;

- exploatare forestieră și contabilitate.

Formarea regulilor de filtrare este destul de complicată, în plus, de obicei nu există mijloace standardizate pentru testarea regulilor și corectitudinea execuției lor. Capacitățile FR pentru implementarea unei protecții eficiente sunt limitate, deoarece la nivelul rețelei modelului de referință OSI verifică de obicei numai anteturile de pachete IP. Meritele utilizării FR pot fi atribuite costului redus, flexibilității formării regulilor, unei ușoare întârzieri în transferul pachetelor. Dezavantajele FR sunt destul de grave, ele trebuie spuse în detaliu:

- cererile autorizate determină numai acele servicii care sunt prescrise în scopul acțiunii lor, excluzând toate celelalte care nu respectă cerințele de securitate a informațiilor în contextul serviciului solicitat;

- aplicațiile autorizate oferă filtrarea protocolului - de exemplu, unele ALG-uri pot fi configurate pentru a filtra conexiunile FTP și interzice executarea comenzii

, care în mod clar nu permite transferul de informații către un server anonim FTP; - gateway-urile la nivel de aplicație, de regulă, fixează acțiunile efectuate de server într-un jurnal special și, dacă este necesar, informează administratorul de rețea despre posibile coliziuni și încercări de penetrare;

- Structura de rețea internă nu este vizibil din Internet rețeaua Gateway oferă autentificare sigură și de înregistrare, regulile de filtrare sunt simple, deoarece ecranul trece traficul de aplicare destinat numai pentru gateway aplicare, blocând toate celelalte.

După cum arată practica, protecția la nivelul aplicației vă permite să efectuați în plus alte verificări în sistemul de securitate a informațiilor - și acest lucru reduce riscul de "hacking" sistemul care are "goluri" în sistemul de securitate.

Firewall-urile pot fi împărțite în următoarele caracteristici principale:

- pentru execuție: software și firmware;

- privind tehnologia utilizată: Protocolul de inspecție Stateful sau utilizarea proxy-urilor (Proxy Server);

- privind funcționarea la nivelurile modelului de referință OSI (Open System Interconnection): gateway-uri de nivel expert, aplicat, sesiuni, filtru de pachete;

- prin schema de conectare: un sistem unic de protecție a rețelei; o schemă cu segmente de rețea deschise închise și neacoperite; sistem cu protecție separată a segmentelor de rețea închise și deschise.

Fig. 6.16. Utilizarea complexului "router-firewall" în sistemele de securitate a informațiilor la conectarea la Internet

Soluția dată are avantaje indiscutabile: performanță ridicată și viteză de procesare de până la 4 Gb / s; capacitatea de a susține până la 256 mii de sesiuni simultane; combinând avantajele gateway-urilor de pachete și aplicații, simplitatea și fiabilitatea în instalare și operare, posibilitatea de certificare în cadrul Comisiei Tehnice de Stat a Federației Ruse.

În concluzie, remarcăm că firewall-urile, desigur, nu rezolvă toate problemele legate de securitatea informațiilor a CIS distribuite și a rețelelor locale - există o serie de restricții privind utilizarea lor și o serie de amenințări pe care DOE nu le poate proteja. Prin urmare, rezultă că tehnologiile DOE trebuie aplicate într-un mod cuprinzător - cu alte tehnologii și mijloace de protecție.

Conceptul de rețele virtuale private securizate

Atunci când o rețea locală părăsește spațiul Internet deschis, apar amenințări de două tipuri principale: accesul neautorizat (NTD) la datele în procesul de transmitere a acestora prin intermediul unei rețele deschise și NTD la resursele interne ale CIS. Protecția datelor în transmiterea datelor prin intermediul canalelor deschise se realizează prin următoarele măsuri:

- autentificarea reciprocă a părților;

- conversia datelor criptografice înainte și invers;

- verificarea fiabilității și integrității datelor.

Securizarea folosind tehnologia VPN (Virtual Private Network - VPN) implică formarea unei sigure „tunel virtual“ între nodurile de rețea deschise, accesul la care nu poate fi un potențial atacator. Avantajele acestei tehnologii sunt evidente: punerea în aplicare hardware-ul este destul de simplu, nu este nevoie de a crea sau de leasing costisitoare rețea fizică dedicată, puteți utiliza cel mai ieftin în aer liber de pe Internet, viteza de transfer de date prin tunel este la fel ca pe un canal dedicat.

Rețea locală VPN (rețea locală-VPN). Securizeaza fluxurile de date și informații de la accesul neautorizat în rețeaua companiei și securitatea informațiilor la nivelul de control al accesului, sistem și parole personale, operarea sistemului de operare de securitate, coliziuni de întreținere jurnal, criptarea informațiilor sensibile.

Intranet VPN (Intranet-VPN). Oferă conexiuni sigure între diviziile interne ale companiei distribuite.

Pentru o astfel de rețea se înțelege:

- utilizarea mijloacelor criptografice puternice de criptare a datelor;

- asigurarea fiabilității aplicațiilor de tranzacții critice, DBMS, e-mail, Telnet, FTP;

- viteza și performanța transmiterii, recepției și utilizării datelor;

- flexibilitatea gestionării mijloacelor de conectare a utilizatorilor și aplicațiilor noi.

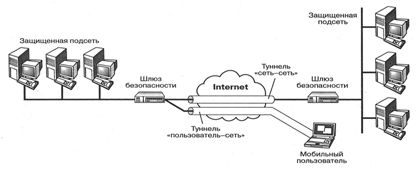

Rețelele VPN cu acces de la distanță (Internet-to-VPN). Oferă acces securizat la distanță la unitățile de la distanță ale companiei distribuite și a angajaților și departamentelor mobile prin intermediul spațiului deschis pe Internet (Figura 6.17).

O astfel de rețea organizează:

- un sistem adecvat de identificare și autentificare a utilizatorilor de la distanță și mobil;

- un sistem eficient de gestionare a resurselor de apărare situate într-un sistem informatic distribuit geografic.

Fig. 6.17. Schemă de tunel pentru organizarea unei rețele VPN

Există două modalități principale de a implementa tehnic tunelurile virtuale:

- construirea unui set de conexiuni (Frame Relay sau Asynchronous Transfer Mode) între două puncte dorite ale unei singure infrastructuri de rețea, izolate în mod fiabil de ceilalți utilizatori de mecanismul de organizare a canalelor virtuale încorporate;

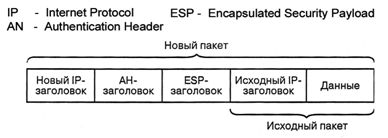

- construirea unei virtuale IP-tunel între cele două noduri de rețea bazate pe utilizarea tehnologiei tunelare, atunci când fiecare pachet de date este criptat și „încorporat“ în formă nou pachet special (plic), care se transmite prin IP-tunel - în care stratul inferior pachet de protocol este plasat un câmp de date sub formă de pachete de nivel superior (Fig. 6.18).

Fig. 6.18. Schema pachetului pregătită pentru expedierea prin tunel

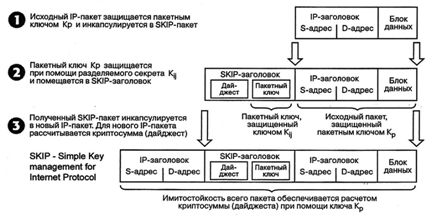

Un pachet criptat, numit pachet SKIP, este încapsulat într-un alt pachet open-source care este transportat de-a lungul tunelului corespunzător (Figura 6.19).

Când se ajunge la punctul final al tunelului din pachetul extern, pachetul intern este extras, decriptat și antetul acestuia este utilizat pentru transmiterea ulterioară pe rețeaua internă sau conectat la rețeaua locală către utilizatorul mobil. Tunelul este folosit nu numai pentru a asigura confidențialitatea pachetului intern de date, dar și pentru integritatea și autenticitatea sa, mecanismul de tunel este adesea folosit în diferite protocoale pentru formarea unui canal de comunicații securizat. Tehnologia permite organizarea transmiterii pachetelor unui protocol într-un mediu logic utilizând un protocol diferit.

Fig. 6.19. Structura pachetului SKIP

mijloace pentru construirea unui VPN securizat destul de variate - acestea pot include routere cu mecanism de pachete de filtrare (filtrare router), firewall-uri multifuncționale (multifuncțională Firewall), dispozitivul de acces intermediar la rețea (Proxy Server), software-ul și encryptors hardware (firmware Criptografice). Pentru implementarea tehnică, principalele tipuri de instrumente de formare VPN sunt următoarele:

- soluții software specializate, care completează sistemul de operare standard cu funcții VPN;

- un dispozitiv hardware-software bazat pe un sistem de operare specializat în timp real care are două sau mai multe interfețe de rețea și suport criptografic hardware;

- Instrumente VPN integrate într-un router sau switch standard;

- Extindeți acoperirea zonei protejate a canalului de transmisie și primiți date din cauza funcțiilor suplimentare ale firewall-ului.

Cea mai simplă și relativ ieftină modalitate de a organiza un canal VPN este schema, conform căreia un tunel securizat este direcționat numai într-o rețea deschisă pentru a transporta pachete criptate. Ca puncte finale ale tunelului sunt furnizorii rețelelor de internet sau a firewall-urilor de frontieră (routere) ale rețelei locale. Un tunel sigur este format din componentele rețelei virtuale care funcționează pe nodurile dintre care este creată. În prezent, piața VPN funcționează activ - vom oferi câteva exemple de soluții populare și utilizate pe scară largă pentru fiecare clasă de produse.

VPN pe baza sistemelor de operare de rețea. Pentru a crea tuneluri virtuale protejate în rețele IP, sistemul de operare de rețea Windows NT utilizează PPTP (Point-to-Point Transfer Protocol). Tunelurilor se realizează prin încapsularea de pachete de date și criptare (algoritm de criptare RSA RC4) unități standard de date de dimensiuni fixe (PPP date cadre) în IP-datagrama, care sunt transmise publicului IP-rețele. Această soluție este ieftin, și poate fi utilizat în mod eficient pentru a forma VPN-canale în domeniul LAN, Windows NT sau pentru a construi și Internet- Extranet- VPN pentru companiile mici de întreprinderi mici și mijlocii pentru a proteja aplicațiile non-critice.

VPN bazată pe routere. În Rusia, liderul pe piața produselor VPN este Cisco Systems. Construcția canalelor VPN bazate pe routere Cisco se realizează prin intermediul versiunii de sistem de operare Cisco IOS 12.x. Pentru organizarea Routerele Cisco tunel folosesc link-ul de stratul de protocol L2TP al modelului de referinta OSI, dezvoltat pe baza „de marcă“ protocoale Cisco L2F și Microsoft PPTP și protocolul de strat de rețea IPsec, create de asociere „Grupuri de probleme la Internet design (Internet Engineering Task Force - IETF) în mod eficient. second-hand Cisco VPN Client, care este proiectat pentru a crea conexiuni sigure punct la punct între stațiile de lucru la distanță, și routere Cisco - vă permite să construiască aproape toate tipurile de VPN-conexiuni în rețea.

VPN pe baza firewall-urilor. Această tehnologie este considerată cea mai echilibrată și optimă din punct de vedere al securității integrate a CSI și al protecției sale împotriva atacurilor unei rețele deschise externe. În Rusia, software-ul Check Point Software Technologies Check Point Firewall-1 / VPN-1 a fost utilizat pe scară largă. Această soluție ne permite să construim un sistem integrat profund integrat de protecție a CSI.

Produsul include: Check Point Firewall-1, un set de mijloace pentru formarea unei rețele virtuale privat Check Point corporative VPN-1, mijloacele de detectare a intruziunilor și control intruziunilor bandă Secure Real înseamnă transmisia de pachete de informații de inundații Gate, VPN-1 înseamnă Remote Secure, VPN -1 Appliance și client securizat VPN-1 pentru construirea de canale VPN locale / Internet / Intranet / Extranet. Intreaga suita de produse Check Point VPN-1 se bazează pe standarde deschise, IPSec, a dezvoltat un sistem de identificare și autentificare a utilizatorilor de a interacționa cu un sistem extern de distribuție PKI suporturi publice cheie care furnizează un sistem de management și audit centralizat.

Articole similare

Trimiteți-le prietenilor: