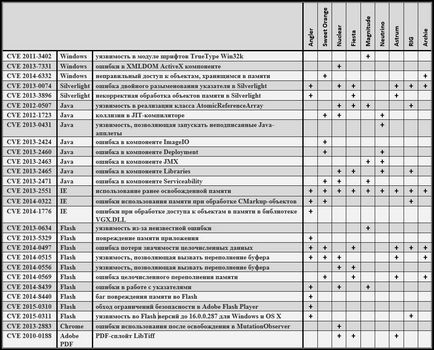

În lista noastră de astăzi vom fi prezentate cele nouă cele mai populare seturi de exploatații. Trebuie remarcat faptul că un astfel de lider evident, care la vremea lui a fost Black Hole. printre ele nu există, iar popularitatea unui reprezentant de către diferiți cercetători și companii antivirus nu este întotdeauna aceeași. Cu toate acestea, imaginea generală arată astfel:

- Setul de expoziții Angler;

- Sweet Orange Exploit kit;

- Nuclear Exploit kit;

- Kitul Fiesta Exploit;

- Magnitude Exploit kit;

- Setul Neutrino Exploit;

- Setul Astrum Exploit;

- Setul RIG Exploit;

- Setul Archie Exploit.

Kitul de exploatare Angler

Liderul revizuirii noastre de astăzi. Apărut la sfârșitul anului trecut și, conform unor rapoarte, mulți utilizatori ai Kitului Exploit Black Hole au trecut la folosirea acestui pachet exploit după arestarea lui Paunch. Până în prezent, în arsenalul său exploatează douăsprezece vulnerabilități (două dintre acestea fiind foarte recente).

Înainte de a începe activități rău intenționate Pescar sale controale EK rula dacă mașina țintă este într-un mediu virtual (recunoscut de VMware, VirtualBox și Parallels Workstation pentru driverele corespunzătoare) și a unor instrumente antivirus sunt instalate (determinate de diferitele versiuni ale software-ul Kaspersky antivirus de la Trend Micro și Symantec, un utilitar antivirus avz). În plus față de cele de mai sus, este verificată și disponibilitatea aplicației Fiddler de depanare web.

Apropo, acest tip de verificări sunt implementate într-o oarecare măsură în multe pachete de exploatări, inclusiv în analiza noastră de astăzi.

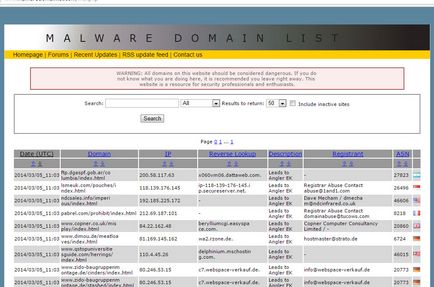

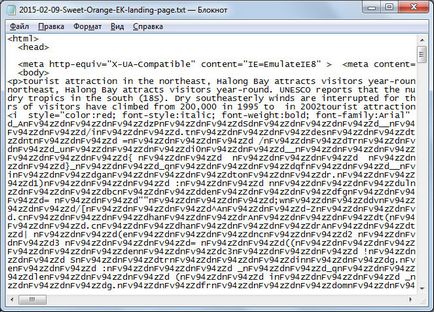

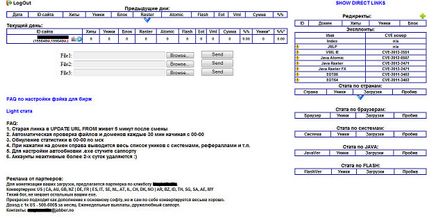

Sweet portocaliu Exploit kit

Sweet Orange utilizează un algoritm pentru a genera nume de domenii aleatorii la fiecare câteva minute, ceea ce face dificilă detectarea și investigarea acestui pachet exploit. De exemplu, numele subdomeniilor pot arăta astfel:

Prețul pachetului este de 2500 WMZ plus primele două săptămâni de curățare și modificări de domeniu gratuit.

Servicii suplimentare:

- Curățare: o lună - 1000 WMZ.

- Schimbarea domeniilor:

- limita de cantitate, prețul este specificat pentru un domeniu:

- până la 10 - 25 WMZ;

- de la 10 la 30 - 15 WMZ;

- de la 30 la 10 WMZ.

- termen limită (în zile):

- 10 - 300 WMZ;

- 20 - 400 WMZ;

- 30 - 600 WMZ.

- limita de cantitate, prețul este specificat pentru un domeniu:

- Schimbarea serverului: 20 WMZ.

Nuclear Exploit kit

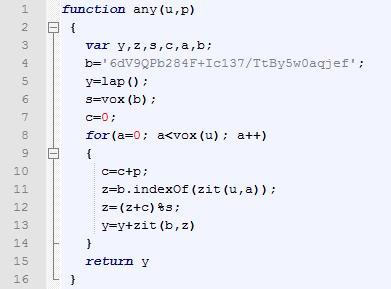

Codul exploit-pack este foarte puternic obuzat, există o mulțime de variabile și funcții declarate în locuri diferite care nu sunt utilizate.

Pentru a debufla codul în execuție, Nuclear EK folosește aproximativ aceste funcții (cred că acțiunile care îndeplinesc aceste funcții sunt de înțeles fără explicații):

Pe partea de sus a codului unor funcții, cum ar fi platformele de definire a script-ul și versiuni ale browser plug-in-uri (plug-in-uri utilizate pentru a determina PluginDetect JS-bibliotecă), generat dinamic:

- 50k - 500 WMZ;

- 100k - 800 WMZ;

- 200k - 1200 WMZ;

- 300k - 1600 WMZ.

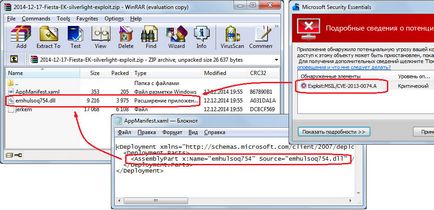

Kitul Fiesta Exploit

Verificarea versiunilor necesare pentru Silverlight și Adobe Flash se face astfel:

Dacă ambele aceste funcții generează o excepție, atunci se face o încercare de a exploata alte vulnerabilități (Java sau IE).

Codul exploit-pack este puternic obosit și, în plus, folosește criptarea celor mai multe șiruri folosind numere și secvențe aleatorii.

Magnitude Exploit kit

În ciuda celor mai recente vulnerabilități exploatate (în prezent există șapte dintre ele în acest set), acest exploit-pack oferă o penetrare destul de acceptabilă.

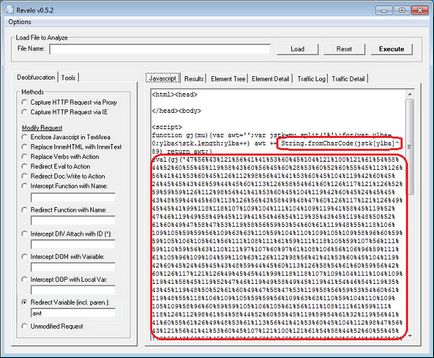

Puteți dezabona codul de legare folosind metoda String.fromCharCode, care este argumentul elementelor secvenței codate XOR. Pentru a separa elementele din această secvență unul față de celălalt, se folosește simbolul%.

Spre deosebire de alte pachete exploatate, Magnitude EK nu poate fi închiriat, de exemplu, pentru o săptămână sau o lună. Creatorii acestui pachet iau ca plată un anumit procent din computerele infectate din traficul total al clientului.

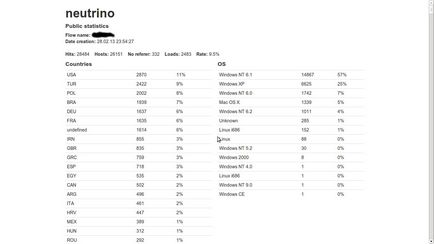

Setul Neutrino Exploit

Codul exploit-pack este obfuscat aproximativ în același mod ca și în Magnitude EK. Pentru deobfuskatsii aici este folosită o astfel de funcție:

„Payload“, EK Neutrino descărcabil de pe computerul infectat victima este transferat într-o formă criptată prin intermediul XOR'a, ceea ce reduce oarecum probabilitatea de detectare de produse antivirus.

Costul de închiriere a unui exploit-pack pe un server comun cu curățenie obișnuită:

- zi - 40 de dolari;

- o saptamana - 150 de dolari;

- lună - 450 de dolari.

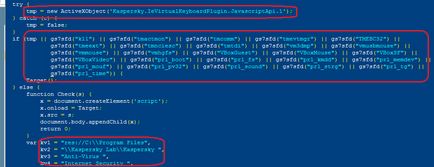

Astrum Exploit kit

Code-pack mult exploit disimulat și are în ea prin prezența unei varietăți de hacking instrumente pentru a infecta masina, software-ul antivirus, precum și faptul că rula într-o mașină virtuală. În plus, a fost acordat un test separat plug-in-ului pentru protejarea tastaturii de pe ecran de la Kaspersky:

Verificarea disponibilității instrumentelor antivirus și de hacking în Astrum EK

În compoziția sa a exploatat șapte vulnerabilități (Silverlight, Flash, LibTiff și IE).

Echipamentul RIG Exploit

Pe pagina exploata-pachetele sunt transmise utilizatorilor prin intermediul JS-script încorporat în pagina de compromis, care se bazează pe data curentă (luate de la ea CRC32-hash) generează numele de domenii, în cazul în care codul de exploatare a postat-pack.

Generarea unui nume de domeniu în RIG EK

Prezența produselor antivirus, acest pachet de exploatează, de asemenea, verifică (deși numai Kaspersky și Trend Micro) - determinarea dacă există următoarele drivere:

- c: \\ Windows \\ System32 \\ drivere \\ kl1.sys

- c: \\ Windows \\ System32 \\ drivere \\ tmactmon.sys

- c: \\ Windows \\ System32 \\ drivere \\ tmcomm.sys

- c: \\ Windows \\ System32 \\ drivere \\ tmevtmgr.sys

- c: \\ Windows \\ System32 \\ drivere \\ TMEBC32.sys

- c: \\ Windows \\ System32 \\ drivere \\ tmeext.sys

- c: \\ Windows \\ System32 \\ drivere \\ tmnciesc.sys

- c: \\ Windows \\ System32 \\ drivere \\ tmtdi.sys

Costul acestui set de exploatații:

- zi - 40 de dolari;

- o săptămână - 100 de dolari;

- lună - 500 de dolari.

Setul Archie Exploit

Primele versiuni ale Archie nu strica utilizatorii lor nu confuzionare sau orice alte trucuri, dar mai târziu a apărut ca disimulare codul și URL-uri de criptare și nume de fișiere, precum și de verificare pentru mașini virtuale și programe anti-virus.

Verificarea disponibilității dispozitivelor virtuale și a programelor antivirus în Archie EK

concluzie

Căpitane Dovezile din cabina lui de avertizare îmi spun că, odată cu trecerea timpului, există mai puține vulnerabilități și exploatează pachete. Prin urmare, rezumând, putem trage câteva concluzii:

Mai recent, codurile sursă RIG Exploit Kit au intrat în acces liber. Puteți citi despre el pe Habré.

Distribuiți acest articol cu prietenii dvs.:

Cu site-ul Equifax din nou ceva este greșit: biroul de istorii de credit oferă actualizări fals pentru Flash

Dimensiunea pieței de software de extorcare în darknet pentru anul trecut a crescut cu 2502%

Microsoft a stabilit o vulnerabilitate de 0 zile în Office și o problemă RCE periculoasă în clientul Windows DNS

Scrisorile criptate de S / MIME nu au fost protejate deloc din cauza unei erori în Outlook

Trimiteți-le prietenilor: