Continuăm seria de articole despre integrarea serverului proxy Squid și a serviciului Active Directory. Una dintre cele mai importante probleme este autentificarea transparentă a utilizatorilor domeniului de pe serverul proxy. În acest articol vă vom arăta cum să configurați autentificarea Kerberos, care vă permite să utilizați un singur punct de intrare, atunci când utilizatorul introduce un nume de utilizator și o parolă o dată - atunci când se autentifică.

În ultima parte, ne-am atins deja pe această temă, dar repet: nu vedem nici un motiv practic de a utiliza pentru a lucra cu Active Directory sunt diferite de metode de autentificare Kerberos. Toate sistemele moderne de a sprijini Kerberos, și pentru a reduce securitatea sistemului de potențial de compatibilitate cu sistemele abstracte, care nu poate susține Kerberos, în mod clar nu ar trebui.

Pregătirea Active Directory

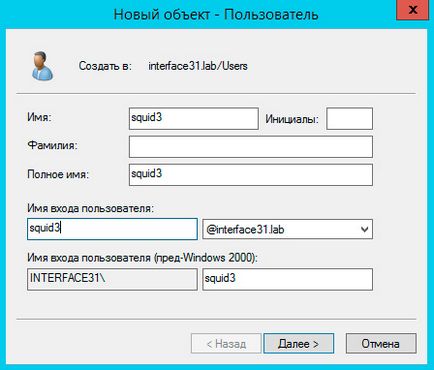

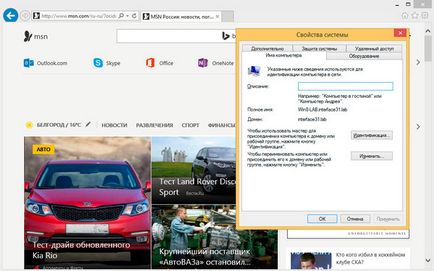

Înainte de a configura autentificarea Kerberos pe router, trebuie să efectuați o serie de pași pregătitori în Active Directory. Mai întâi de toate, să începem utilizatorul de servicii, în cazul nostru squid3.

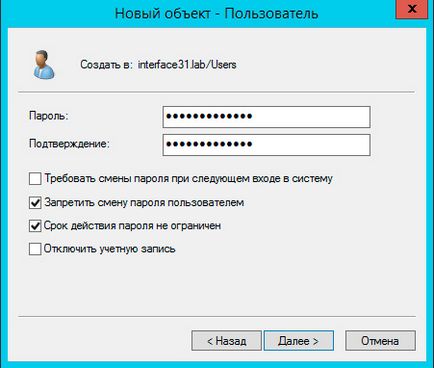

Interzicem schimbarea parolei de către utilizator și nu-i limităm termenul de valabilitate, acesta din urmă fiind foarte important, pentru că în caz contrar nu va trebui să schimbați parola utilizatorului serviciului după un anumit timp, ci să efectuați din nou toate acțiunile pregătitoare.

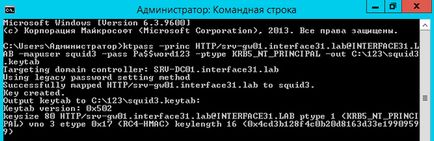

La prima vedere, echipa este destul de complicată. Analizați în detaliu, cheie -princ reprezintă Kerberos principal și conține numele FQDN router și regiunea Kerberos, care coincide cu numele de domeniu, dar este scris în majuscule, -mapuser-pass și numele de utilizator și parola, respectiv, -ptype - tipul principal și - out - numele și locația fișierului keytab.

Dacă totul se face corect, atunci echipa trebuie să lucreze fără erori.

Configurarea suportului Kerberos în Ubuntu Server / Debian

Configurarea suportului Kerberos în Ubuntu Server / Debian

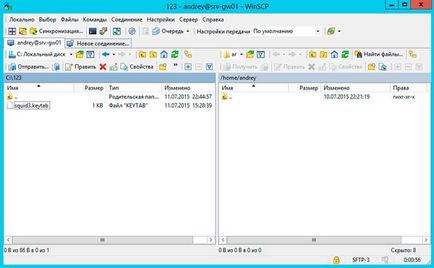

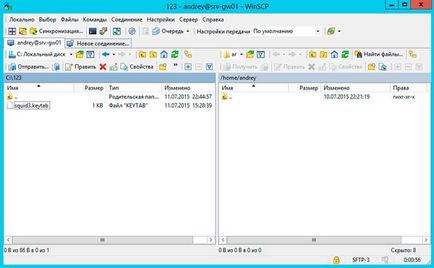

După ce am transferat fișierul keytab pe router, acesta ar trebui plasat într-un loc sigur și acces limitat. Este clar că directorul de acasă al utilizatorului nu este cel mai bun pentru acest loc. Deoarece lucrul cu acesta va fi squid, va fi logic să plasați fișierul keytab în dosarul cu setările serverului proxy.

Apoi schimbați proprietarul și setați drepturile limitate la fișier:

Pentru a sprijini Kerberos, instalați pachetul krb5-user:

Când instalați, specificați domeniul de aplicare implicit Kerberos, introduceți numele domeniului în majuscule:

Prima este secțiunea libdefaults. care conține parametrii impliciți, și anume zona Kerberos (opțiunea este creată automat) și fișierul keytab:

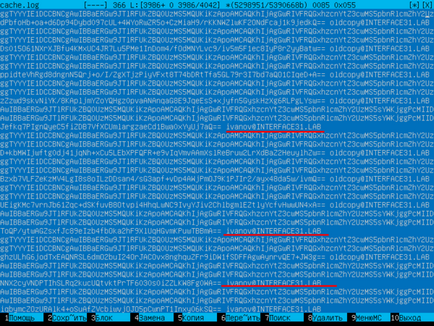

Următoarea secțiune a domeniilor descrie domeniile Kerberos, avem unul - INTERFACE31.LAB

Aici totul este clar, singura explicație este opțiunea admin_server. în capacitatea sa indicăm controlerul de domeniu care execută rolul FSMO al PDC.

Ultima secțiune mapă domenii către domenii Kerberos:

Salvați fișierul. Acum vom verifica lucrarea Kerberos, pentru aceasta vom executa comanda:

Dacă totul se face corect, ar trebui să primiți un mesaj despre autentificarea cu succes.

Ștergeți biletul primit cu comanda:

Configurați autentificarea Kerberos în Squid

Mai întâi de toate, ar trebui să "predați" calmarul pentru a lucra cu fișierul keytab, pentru aceasta vom crea un fișier de configurare special:

Și îi vom adăuga următoarele linii:

Opțiunea -d din prima linie este specificată pentru depanare, asigurându-vă că totul funcționează așa cum ar trebui eliminat, pentru a evita balotarea excesivă a jurnalelor.

În secțiunea cu elementele ACL, adăugăm:

Acest element se va potrivi tuturor utilizatorilor care au trecut cu succes autentificarea Kerberos. Mai jos, în secțiunea cu liste de acces, linia

salvați modificările, reporniți serverul.

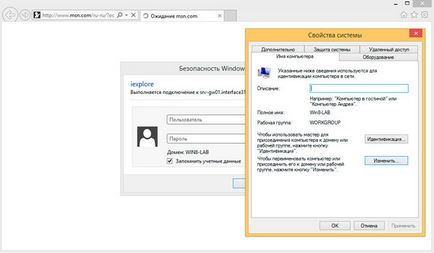

Acum, hai să mergem la același PC ca un utilizator local, în loc să accesăm rețeaua, vom vedea o invitație de a introduce login-ul și parola:

Materiale suplimentare:

Trimiteți-le prietenilor: