Infrastructura IT pentru întreprinderea dvs.

Unitățile de producție sunt situate în apropierea surselor de resurse și a huburilor de transport, a echipamentelor de management - în centrele de afaceri, puncte de vânzare și centrele de furnizare a serviciilor - mai aproape de consumator. În astfel de circumstanțe, departamentul IT al întreprinderii are sarcina de a combina mai multe structuri dispersate geografic într-o singură rețea de calculatoare.

Toată lumea știe cum să construiască o rețea locală într-o singură clădire. Dar mulți încep să întâmpine dificultăți în cazul în care este necesar să se conecteze mai multe astfel de rețele atunci când distanța dintre ele ajunge la zeci sau chiar sute de kilometri sau pentru a permite accesul la rețeaua de computere unui membru al personalului într-o călătorie de afaceri. Pornind de la o anumită distanță, dificultățile legate de conexiunea directă cresc ca un bulgăre de zăpadă: instalarea propriului cablu nu este întotdeauna accesibilă pentru o firmă, iar comunicațiile radio pe distanțe lungi sunt nesigure, necesită o permisiune specială și nu este întotdeauna posibilă.

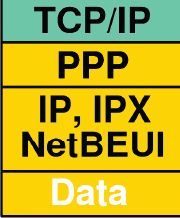

Utilizarea pentru schimbul de informații al Internetului (sau al altei rețele publice furnizate de furnizor sau de operatorul național de telecomunicații) nu poate rezolva problema decât parțial. În primul rând, software-ul companiei poate pur și simplu nu funcționează pe Internet, de exemplu, din cauza utilizării unui protocol diferit de TCP / IP în rețeaua locală. În al doilea rând, chiar dacă programele funcționează, este dificil să trimiteți date care conțin secrete comerciale printr-o rețea comună într-o formă deschisă (și nu toate programele de aplicații criptează întreaga sesiune de schimb de informații).

Cu toate acestea, beneficiile utilizării serviciilor de comunicare de la organizațiile specializate s-au dovedit a fi atât de atractive încât sa găsit o soluție. Au fost dezvoltate tehnologii care permit transmiterea datelor prin aproape orice rețea publică deschisă, astfel încât să arate participanților la schimbul de informații ca și cum ar fi folosită o rețea locală securizată privată. Familia acestor tehnologii a fost numită rețea virtuală privată - VPN (Virtual Private Network).

Cum funcționează VPN-ul?

Rețeaua privată virtuală se bazează pe trei piloni: tunel, criptare și autentificare.

Tunelul oferă transferul de date între două puncte - sfârșitul tunelului - astfel încât întreaga infrastructură de rețea situată între ele să fie ascunsă pentru sursă și pentru receptorul de date. Mediul de transport al tunelului, ca un feribot, preia pachetele protocolului de rețea utilizat la intrarea în tunel și, fără nici o schimbare, le transmite la ieșire. Construcția tunelului este suficientă pentru a conecta două noduri de rețea astfel încât, din punctul de vedere al software-ului care rulează pe ele, să pară conectate la o rețea locală. Cu toate acestea, nu trebuie să uităm că, de fapt, datele "feribotul" trece prin multe noduri intermediare (router-e) ale rețelei publice deschise.

Această stare de lucruri este plină de două probleme. Primul este că informațiile transmise prin tunel pot fi interceptate de intruși. Dacă este confidențial (numere de card bancar, situații financiare, informații cu caracter personal), atunci amenințarea compromisului său este destul de reală, ceea ce, în sine, este neplăcut. Mai rău, atacatorii pot modifica datele transmise prin tunel, astfel încât destinatarul să nu poată verifica validitatea acestora. Consecințele pot fi cele mai deplorabile. Având în vedere cele de mai sus, ajungem la concluzia că tunelul în forma sa pură este adecvat, cu excepția anumitor tipuri de jocuri pe calculator în rețea și nu poate pretinde o cerere mai gravă.

Implementarea rețelei virtuale private în practică arată astfel. În rețeaua locală de calculatoare a biroului companiei, este instalat un server VPN. Un utilizator la distanță (sau un router, dacă sunt conectate două birouri) utilizând software-ul client VPN inițiază procedura de conectare la server. Utilizatorul este autentificat - prima fază a stabilirii unei conexiuni VPN. În cazul confirmării autorizației, apare a doua fază - între client și server, detaliile privind securitatea conexiunii sunt negociate. Apoi, se stabilește o conexiune VPN, care asigură schimbul de informații între client și server în formă, atunci când fiecare pachet de date trece prin proceduri de autentificare de criptare / decriptare și integritate.

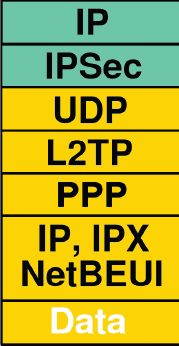

Pentru a asigura compatibilitatea diferitelor implementări VPN, au fost adoptate standarde, dintre care cele mai frecvente sunt protocoalele PPTP și L2TP (vezi bara laterală "PPTP și L2TP cu IPSEC"). Ambele standarde oferă un nivel similar de funcționalitate, dar deoarece L2TP utilizează protocolul UDP pentru a organiza tunelul, acesta poate funcționa prin rețele ATM (Asynchroneus Transfer Mode), Frame Relay și X.25. În plus, L2TP oferă o securitate mai bună a conexiunii utilizând protocolul de securitate IPSec.

Instrumente pentru implementarea VPN

Când începeți să construiți o VPN, trebuie mai întâi să determinați resursele care vor fi alocate pentru implementarea proiectului. Conexiunile VPN pot fi organizate atât cu ajutorul software-ului (comercial sau liber distribuit), și cu ajutorul hardware-ului, care a apărut în abundența de pe piață.

O companie mare, dacă este necesar, pentru a conecta în siguranță mai multe birouri (în funcție de schema de ruta-la-rută) și pentru a permite accesul la distanță cu resurse locale de rețea, angajații săi preferă cel mai probabil echipamentul Cisco drept cea mai puternică și mai flexibilă opțiune. Dacă compania se află în curs de dezvoltare și are nevoie să conecteze un birou regional la sediul său principal, îl puteți limita pe firewall-urile de rutare ale ZyXEL sau D-Link. Această soluție este mult mai ieftină și, cel mai important, nu impune cerințe atât de mari la nivelul profesional al administratorilor de sistem, cum ar fi configurația routerelor Cisco. Ambele companii oferă o documentație detaliată care descrie atât capacitățile produselor lor, cât și procedura de personalizare a acestora cu cazuri de utilizare. Trebuie remarcat faptul că dispozitivele hardware, de regulă, sunt soluții complexe și oferă un set întreg de tehnologii aferente care facilitează integrarea dispozitivelor de calcul printr-o conexiune VPN și măresc nivelul de securitate.

Când utilizați hardware sau software de la diferiți producători, trebuie să vă asigurați că dispozitivele acceptă aceleași protocoale pentru VPN. În caz contrar, funcționarea lor comună va fi fie imposibilă, fie ineficientă din cauza necesității de a aplica un subset de protocoale suportate, ceea ce poate reduce în mod semnificativ nivelul securității informațiilor.

PPTP și L2TP cu IPSec

Versiunea îmbunătățită a protocolului PPTP este standardul L2TP (Layer Two Tunneling Protocol), care este o combinație între tehnologiile PPTP și L2F (Layer Two Forwarding). Mediul de transport pentru protocolul L2TP este UDP. Criptarea datelor oferă un set de instrumente oferite de protocolul de securitate IPSec. Sunt disponibile următoarele metode de criptare: DES (Standard de criptare a datelor) cu cheie pe 56 de biți și 3DES (Triple DES) cu trei taste pe 56 de biți.

În plus, IPSec oferă un mecanism de negociere a cheilor IKE (Internet Key Exchange), autentificarea Kerberos și alte tehnologii de securitate a informațiilor.

VPN-uri hardware

Când configurați dispozitivele descrise, trebuie să configurați cu atenție conexiunile VPN, deoarece în cazul unei erori mici, tunelurile nu vor fi instalate. De exemplu, chei predeterminate (prepartajate cheie) ar trebui să fie aceeași la ambele terminale ale tunelului, la aceleași VPN-compușii nu pot fi distinse mecanisme-cheie de acord (manual sau IKE) și criptare și autentificare algoritmi de criptare. Dacă ceva refuză să lucreze, trebuie să vă referiți la documentația însoțitoare, să înțelegeți principiul potrivit căruia zona de probleme ar trebui să funcționeze și să determinați gama de posibile cauze de inoperabilitate.

Atunci când alegeți parametrii tunelului, trebuie să citiți cu atenție opțiunile posibile pentru implementarea acestuia, pentru a vă asigura că aveți funcționalitatea corespunzătoare. De exemplu, protocolul AH (Authentication Header) al organizației SA (Asociația de Securitate) oferă numai autentificarea datelor transmise fără criptare. Pentru a obține protecția completă, selectați protocolul Encapsulating Security Payload (ESP).

Articole similare

Trimiteți-le prietenilor: