Experții SecureWorks avertizează. Hackerii au găsit o nouă modalitate de a reda malware-ul într-un sistem compromis odată. Pentru a face acest lucru, atacatorii folosesc componenta Windows BITS (Serviciu de transfer inteligent de fundal), care este responsabilă pentru transferarea fișierelor între client și server și funcționează cu Windows Update și Microsoft Security Essentials. Sa dovedit că, odată cu livrarea de programe malware, BITS nu se descurcă mai rău decât cu livrarea de actualizări.

Cercetătorii de la SecureWorks au fost invitați să investigheze un caz ciudat: un sistem în care nu exista niciun fel de malware, a prezentat în prezent un comportament ciudat și a declanșat sisteme de securitate.

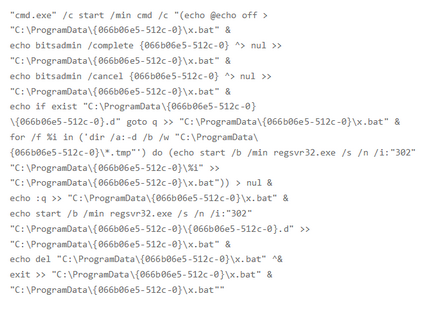

Exemplu jurnal Microsoft-Windows-Bits-Client / Operational.evtx

Prima sarcină a inițiat descărcarea fișierului, care a fost salvat în C: \ ProgramData \\. D. La finalizarea descărcării, BITS a efectuat codul primit ca un "program de notificare", apoi "a curățat" cu el, ștergând fișierele folosite. Deși malware-ul original a fost șters din sistem de către antivirus pentru o lungă perioadă de timp, sarcinile în BITS au fost păstrate și malware-ul a fost reluat pe o bază "programată". Deoarece BITS este un serviciu de încredere, antivirusul nu a blocat această activitate și nu a considerat-o ca fiind periculoasă. Sistemul de securitate a creat doar notificări că se întâmplă ceva suspect.

Cercetătorii au observat că durata maximă de viață a lucrărilor BITS este de 90 de zile, dar poate fi extinsă, iar apoi atacatorul va obține o platformă de încredere pentru atacuri ulterioare.

În concluzie, specialiștii SecureWorks au descris modalități de combatere a acestui tip de infecție și au enumerat, de asemenea, domeniile folosite de atacatori în acest caz. Un raport detaliat al cercetătorilor poate fi găsit aici.

Distribuiți știrile prietenilor dvs.:

Articole similare

Trimiteți-le prietenilor: