În ciuda prevalenței produselor software cu sursă deschisă de calitate disponibile într-un singur clic, vă recomandăm să studiați vulnerabilitățile cunoscute ale unui astfel de software înainte de ao instala și să utilizați numai surse oficiale pentru a descărca distribuțiile. Este instalarea independentă de către un administrator sau de un utilizator a unui cod de virus vulnerabil sau deja "împachetat", care cauzează adesea probleme legate de securitatea infrastructurii.

Windows Server Virtual

- Licența este inclusă în preț

- Testarea 3-5 zile

- Trafic nelimitat

Pentru serverele Windows Server care sunt accesibile prin Internet și nu se află în spatele unui dispozitiv dedicat care funcționează ca un paravan de protecție, Windows Firewall este singurul instrument care protejează conexiunile externe la server. Dezactivarea permisiunilor nefolosite și adăugarea regulilor de blocare va însemna că mai puține porturi de pe server ascultă traficul extern de intrare, ceea ce reduce probabilitatea atacurilor pe aceste porturi. De exemplu, pentru a opera un server Web standard, este suficient să deschideți următoarele porturi:

80 - HTTP

443 - HTTPS

Mai jos este o listă de porturi care pot fi accesate numai de un număr limitat de clienți pe lista albă de adrese IP:

3389 - Port RDP standard

990 - FTPS

5000-5050 - Porturi pentru operare FTP în modul pasiv

1433-1434 - porturi standard SQL

53 - DNS

Se recomandă să schimbați numele de utilizator pentru contul standard Adminstrator. Pentru aceasta, urmați acești pași:

Dacă mai multe persoane sunt implicate în administrarea infrastructurii dvs., creați un cont separat pentru fiecare dintre acestea cu drepturi administrative. Acest lucru vă va ajuta să urmăriți cine a autorizat exact orice altă acțiune din sistem.

Nu permiteți niciodată conectarea la dosarele partajate de server fără a introduce o parolă și un acces anonim. Acest lucru va elimina posibilitatea de a obține pur și simplu acces neautorizat la fișierele dvs. Chiar dacă aceste fișiere nu sunt ele însele nu au nici o valoare pentru atacator, ele pot deveni o „fereastră“ pentru invazia în continuare ca utilizatorii de infrastructură sunt susceptibile de a avea încredere în aceste fișiere și este puțin probabil pentru a le testa pe un cod rău intenționat de fiecare dată când începe.

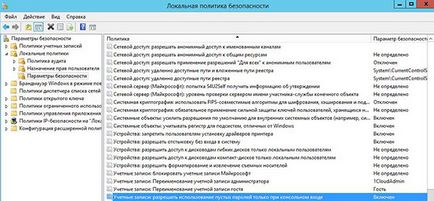

În plus, este necesar să se includă solicitarea de a introduce parola utilizatorului când se conectează la sesiune după ora setată de inactivitate. Aceasta exclude posibilitatea unei simple logări în numele utilizatorului în cazul în care acesta din urmă, de exemplu, a uitat să închidă clientul RDP pe un computer personal în care setările de securitate sunt rareori suficient de persistente. Pentru a configura această opțiune, puteți utiliza secvența locală secpol.msc. numit prin meniul "Run" (Win + R-> secpol.msc).

Expertul de configurare a securității (SCW) vă permite să creați fișiere de securitate XML care pot fi apoi transferate pe diferite servere din infrastructura dvs. Aceste politici includ reguli pentru utilizarea serviciilor, configurarea setărilor comune ale sistemului și reguli Firewall.

În plus față de preconfigurarea politicii de grup Active Directory (atunci când le folosiți), din când în când, efectuați revizia și reconfigurarea acestora. Acest instrument este una dintre principalele modalități de a asigura securitatea infrastructurii Windows.

Pentru confortul gestionării politicilor de grup, puteți utiliza utilitarul "gpmc.msc" integrat în distribuțiile Windows Server. dar și utilitatea oferită de Microsoft "Setările de securitate simplificată" (SCM-Security Compliance Manager). al cărui nume descrie pe deplin scopul.

Această măsură este foarte evidentă, dar nu trebuie ignorată. Pentru a bloca conexiunile la desktop-uri la distanță la parola de utilizator nu este specificat, deschide utilitarul „Computer Configuration“ -> „Setări Windows“ -> „Security Settings“ -> „Politica de securitate locală ->“ Opțiuni de securitate „și activați (Activare) "Conturi: Permiteți utilizarea numai a parolelor necompletate pentru consola de conectare (Conturi: Limitați utilizarea contului local a parolelor goale numai pentru consola de conectare).

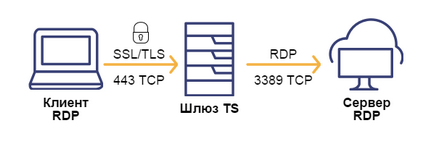

Desigur, logica gateway-ului desktop de la distanță implică utilizarea unei mașini separate pentru aceasta. Cu toate acestea, aceasta nu înseamnă că nu puteți utiliza o mașină virtuală implementată pe oricare dintre gazdele din rețeaua dvs. privată.

Instalarea serviciului Gateway TS

- Deschideți utilitarul Server Manager -> fila Roluri -> Adăugați rol

- Pe pagina Selectați rolurile serverului, selectați Terminal Services (Servicii desktop la distanță)

- În fereastra Selectare roluri servicii, selectați Gateway TS (Remote Desktop Services Gateway) și faceți clic pe Următorul.

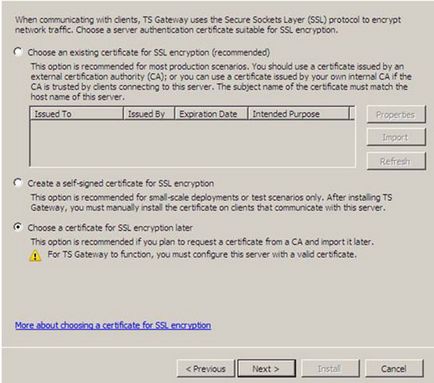

- În pagina pentru selectarea certificatului de autentificare a serverului pentru criptarea SSL, selectați mai târziu opțiunea Selectați certificatul pentru criptare SSL. Această alegere se datorează faptului că certificatul TS Gateway corespunzător nu a fost încă generat.

Creați un certificat pentru Gateway Services Desktop Remote

Pentru a iniția conexiuni SSL de la clienți RDP, trebuie creat un certificat corespunzător pentru gateway-ul:

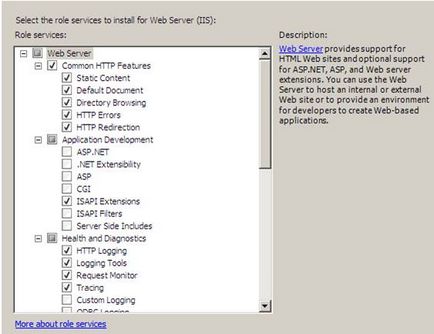

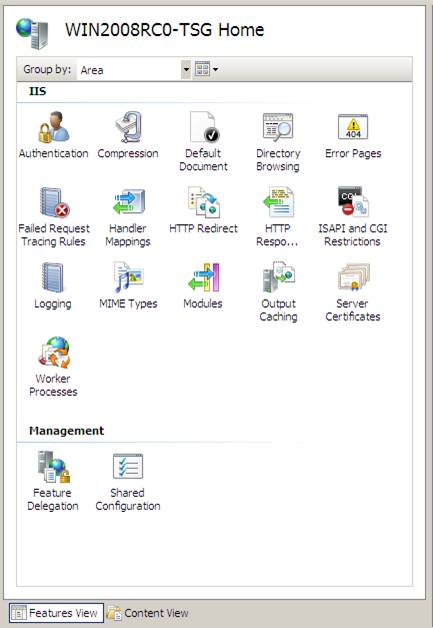

- În meniul Instrumente de administrare, faceți clic pe Manager IIS

- În partea stângă a ferestrei care apare, selectați serverul cerut și apoi selectați Certificatele server -> Crearea unui certificat de domeniu

- În pagina Proprietăți cu nume specific, specificați informațiile solicitate. Rețineți câmpul Nume comun - trebuie să se potrivească cu numele specificat în setările clientului RDP.

- În pagina următoare a Autorității interactive de certificare, selectați Enterprise CA. în numele căruia trebuie emisă certificatul, și introduceți valoarea parametrului Nume rețea.

Acum, informațiile despre certificatul creat sunt afișate în fereastra Certificate a serverului. Când faceți dublu clic pe acest certificat, puteți vedea informații despre obiectul destinație și prezența unei chei private pentru acest certificat (fără de care certificatul nu este utilizat).

Configurarea gateway-ului TS pentru utilizarea unui certificat

După crearea certificatului, trebuie să configurați gateway-ul terminalelor pentru al utiliza:

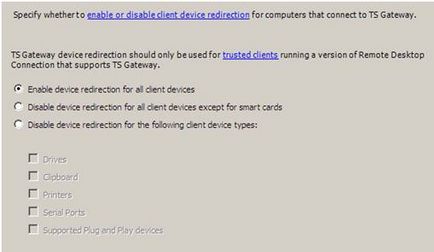

Activați redirecționarea dispozitivului pentru toate dispozitivele client. De asemenea, puteți dezactiva redirecționarea pentru anumite tipuri de dispozitive. Pe pagina TS CAP Parametru Rezultate, verificați parametrii selectați anterior și terminați expertul de configurare.

Pentru a asigura securitatea conexiunilor RDP în cazul în care conexiunea la server nu se face prin VPN, se recomandă utilizarea tunelului SSL / TLS al conexiunii.

De asemenea, puteți să activați opțiunea de mai sus prin meniul Configurare Host Session Desktop Host. selectând conexiunea necesară din lista de conexiuni și accesând proprietățile acesteia, unde să selectați nivelul de securitate "Nivel de securitate". Pentru sesiunile de criptare TLS este necesar cel puțin un certificat de server. De regulă, aceasta există deja în sistem (este generată automat).

Pentru a configura tunelul TLS pentru conexiunile RDP, deschideți instrumentele de configurare Host Host Session Desktop din meniul Administration -> Remote Desktop Connection.

Una dintre principalele sarcini infrastructura de servere preliminare de planificare de securitate este de a diversifica riscul de segmente critice de infrastructură ale unui atac de succes pe nodurile individuale. Cele mai multe roluri pe care fiecare nod le preia, cu atât mai atractiv este obiectul pentru atacuri, iar consecințele mai grave pot fi înfrângerea acestui nod. Pentru a minimiza aceste riscuri, este necesar, în primul rând, să se facă distincția între rolurile critice de server pe scena de desfășurare a infrastructurii (în funcție de disponibilitate), iar pe de altă parte, dezactivați serviciile pe servere și roluri în a căror utilizare nu este nevoie reală.

În mod ideal, un server trebuie să efectueze o funcție specifică (controler de domeniu, server de fișiere, server terminal etc.). Dar, de fapt, o astfel de diversificare a rolurilor este rareori posibilă în totalitate. Cu toate acestea, puteți delimita funcțiile mașinilor cât mai mult posibil.

Pentru a izola rolurile, nu trebuie să utilizați servere dedicate pentru fiecare activitate specifică. Puteți utiliza mașinile virtuale pentru o parte din roluri, stabilind parametrii securității lor în modul dorit. Până în prezent, tehnologiile de virtualizare vă permit să nu vă confruntați cu limitări tangibile în ceea ce privește funcționalitatea gazdelor virtuale și pot oferi un nivel ridicat de performanță și stabilitate. Infrastructura virtuală configurată corespunzător poate fi o alternativă completă la un "fier" scump pentru cei care doresc să-și diversifice riscurile de înfrângeri serioase.

Noi, echipa de cloud service 1cloud.ru. din partea noastră nu limităm crearea independentă de către client a mașinilor virtuale pe servere virtuale închiriate de la noi. Dacă doriți să instalați o mașină virtuală Windows pe serverul dvs., contactați asistența noastră tehnică cu cererea pentru opțiunea corespunzătoare.

Din păcate, până în prezent, doar anumite funcții ale Windows Server sunt acceptate pentru Server Core, astfel încât acest sistem nu poate fi numit plin. Poate că în viitorul apropiat situația se va schimba.

P. S. Alte instrucțiuni:

Articole similare

-

Ce este nou în serviciile de certificare a anunțurilor în serverul de ferestre 2018 r2 vs

-

Instalarea serverului de schimb 2018 și a serverului de comunicații de birou 2018 r2 (partea 9)

Trimiteți-le prietenilor: