Este timpul să mergeți la serverul de e-mail.

- Serverul cu EXCENGE este aproape mort (1 RAM RAM) + filtrul de spam îl înclină la pământ, cu o adâncime mai mare de filtrare, devine doar o "miză".

- Filtrul de spam în sine nu este la fel de bun pe cât ne-ar plăcea (destul de ciudat că îi ratează spam-ul în domeniile kazah).

Întrucât, în momentul în care studiul meu are drept scop studierea liberei, în consecință, poșta de poștă electronică va fi pe ea. Sendmail mi sa părut mai degrabă zamorochennym (probabil că este pentru fani mai mult), am decis să mă opresc la Postfix.

Ei bine, Exchange este eliminat în interior, poarta este acum construită pe sistemul de operare mai potrivită pentru acest scop și se pare că ești în siguranță. Dar nu te grăbi să gândești așa, pentru că Exchange a fost disponibil de pe Internet așa cum a rămas. Și cu configurația greșită, poate deveni un server pentru trimiterea mesajelor spam, o sursă de viruși și ținta atacurilor. Cu toate acestea, ținta pentru atacuri, poate fi în orice caz, deoarece nu puteți ataca numai sistemul care este oprit. Accesați orice site care oferă recenzii despre vulnerabilitățile găsite și consultați statisticile. Puteți susține că utilizați cele mai recente patch-uri, dar vulnerabilitățile sunt întotdeauna cu un pas înainte și unde garanția este că veți avea timp să faceți patch-uri înainte ca problemele să se întâmple.

Iată ieșirea comenzilor disponibile în mod implicit în Exchange:

250-VRFY 250-X-EXPS GSSAPI LOGIN NTLM

250-X-EXPS = LOGIN LOGIN 250-AUTH GSSAPI NTLM LOGIN

Dezactivați aceleași comenzi inutile, accesând cu crawlere meniul System Manager, este puțin probabil să reușiți.

a) Nu există nici o modalitate de a ajunge la Exchange direct din exterior, ceea ce înseamnă a efectua un atac sau a accesa datele prin găuri în alt software, de exemplu, prin IIS, care este necesar pentru instalarea Exchange. Atacul asupra Postfix amenință doar eșecul lui Postfix, care nu conține nici bugete de utilizator, nici date importante. În plus, din câte știu, în ultimii ani, Postfix nu a detectat vulnerabilități critice și, cel mai probabil, nu va găsi astfel de găuri care ar putea duce la dezastru. Având în vedere toate cele de mai sus, putem concluziona că riscul pierderii de date din cauza colapsului Postfix este zero.

b) Plecând de la punctul "a", este clar că va exista mai puțin timp pentru a restabili funcționalitatea de poștă la gateway decât la sistemul Exchange care conține date, aș spune chiar mult mai puțin dacă considerați că în unele cazuri instalarea întregului sistem de la zero cazul nostru de sistem de operare și Postfix, singura ieșire acceptabilă. Tot ce aveți nevoie este să salvați mai multe fișiere de configurare și când instalați un nou sistem, transferați-le înapoi. Și puteți face chiar mai ușor - creați o imagine a hard disk-ului. În cazul unui dezastru, trebuie doar să reînregistrați imaginea de pe hard disk și să actualizați fișierele de configurare. Astfel, un sistem simplu va fi minimizat.

d) Configurația Postfix este de 10 ori mai simplă și chiar folosind valorile implicite, oferă un nivel adecvat de securitate, pe care nu-l poți spune despre Exchange. Mai întâi, instalați Postfix pe poarta de acces și apoi rezolvați setările Exchange cât poți, fără a trebui să faci anumite greșeli care vor duce la consecințe nedorite.

Dacă această opțiune vă convine, trebuie să faceți destul de bine, desigur, cu excepția celor de mai sus. Instalarea sistemelor de schimb și de operare nu este descrisă aici.

Postfix se instalează astfel.

Vom instala din porturi:

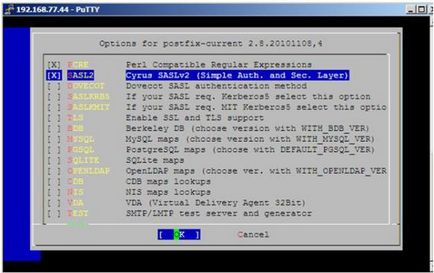

Vom primi o alegere

în acest caz avem nevoie doar de SASL.

După terminarea construcției, toată documentația din / usr / local / share / doc / postfix /. fișiere de configurare în / usr / local / etc / postfix /

În FreeBSD, informații despre programele de e-mail pot fi găsite în /etc/mail/mailer.conf

În cazul nostru, ar trebui să arate așa

În plus, deoarece sendmail, ca atare, nu va mai fi necesar, vom adăuga o linie la /etc/make.conf

Când reconstruiți și instalați lumea, sendmail nu mai participă.

Vom specifica în /etc/rc.conf. că nu mai folosim sendmail

Să începem cu Postfix. Nu uitați că înregistrarea MX din DNS indică spre aceasta (nu uitați să o modificați sau să schimbați adresele IP de pe servere). Repet încă o dată că descriem interacțiunea dintre Postfix și Exchange și dacă nu vezi linii pe autentificarea smtp sau altceva aici, aceasta nu înseamnă că nu ar trebui să fie în configurația serverului tău.

Deschideți fișierul principal.cf pentru editare.

Numele mașinii dvs.:

Numele dvs. de domeniu:

Rețelele dvs. de încredere:

mynetworks = 127.0.0.0/8, 192.168.44.0/24

mynetworks = 127.0.0.0/8, 192.168.44.20

Astfel, interziceți clienților interni să utilizeze Postfix pentru a ocoli Exchange.

Destinatarii locali, lăsați valoarea goală, deoarece acestea nu sunt pur și simplu pe această mașină:

Dacă trebuie să numărăm mai multe domenii, atunci ele pot fi listate aici:

mydestination = $ myhostname, localhost. $ mydomain, $ mydomain, seq.ru, seq1.ru

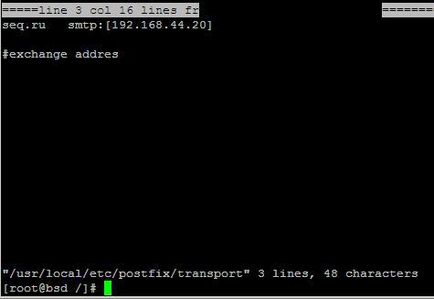

Specificați în ce fișier vom descrie ruta către Exchange:

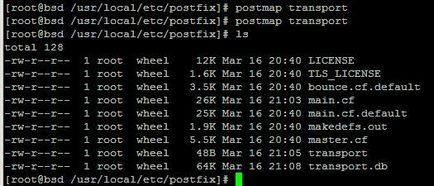

După salvarea fișierelor principale.cf și de transport, emitem următoarea comandă:

care la primul apel va crea un fișier transport.db, iar în viitor va actualiza acest fișier, ținând cont de modificările din transportul de fișiere.

Apoi dăm comanda:

care va reporni Postfix, ținând cont de modificările din fișierul principal.cf.

Echipa a reamintit că Postfix nu a fost pornit.

Cu Postfix terminat, mergeți la Exchange. Schimbul trebuie să fie configurat pentru a procesa poșta pentru domeniile noastre. Deschideți System Manager, mergeți la Connectors. și selectați "New -> Connector SMTP".

Instalați Apache din porturi:

Apoi adăugați o linie în /etc/rc.conf pentru a putea rula daemonul apache

Acum editați fișierul de configurare apache /usr/local/etc/apache22/httpd.conf cu comanda

Configurarea Apache ca proxy invers poate fi un subiect pentru un articol separat. Aici este doar cel mai simplu exemplu de accesare a OWA bazat pe Apache 2.x.

LoadModule proxy_module libexec / apache2 / mod_proxy.so

LoadModule proxy_http_module libexec / apache2 / mod_proxy_http.so

Apoi adăugați următoarele rânduri:

De fapt, asta e tot. Deși este prezentată aici o schemă simplă, aceasta poate fi utilizată cu succes în rețele mai complexe, atunci când există mai multe servere de mail care servesc mai multe domenii, iar acest lucru nu trebuie să fie un server Exchange.

A continua ...

Articole similare

-

Postfix ca poștă de poștă electronică pentru serverul de schimb ms

-

Arhivă blog - postfix ca poștă de poștă electronică pentru schimbul MS 2018

-

Configurarea unui Gateway de poștă electronică bazat pe Postfix

Trimiteți-le prietenilor: