În acest articol, vă explic cum să utilizați BitLocker fără a utiliza modulul Trusted Platform Module (TPM). TPM este un microcircuit special de protecție care este integrat în aproape toate placile de bază curente. Dacă folosim BitLocker în combinație cu chipul TPM, vom obține un nivel mai ridicat de protecție, dar în același timp, complexitatea instalării și a managementului, precum și a costurilor suplimentare

Infrastructura IT pentru întreprinderea dvs.

În BitLocker, specialiștii Microsoft au implementat mai multe setări de configurare care permit utilizarea acestuia în sistemele care nu sunt echipate cu un modul TPM. Voi descrie în detaliu toți pașii care trebuie întreprinși pentru a instala și a începe să lucrați cu BitLocker pe un computer care nu are un TPM. Veți învăța ce înseamnă că puteți înlocui acest modul și ce recomandări este de dorit să urmați.

Protecția discurilor de către sistemul de operare fără utilizarea TPM

Instrumentul BitLocker poate fi utilizat fără un TPM pentru a proteja unitatea sistemului de operare, precum și dispozitivele de stocare a datelor care nu pot fi amânate sau detașabile. Dacă intenționați să utilizați BitLocker fără TPM pentru a vă proteja unitățile de sistem de operare, va trebui să efectuați modificări minore ale procesului standard de instalare pentru acest produs, care este discutat mai jos; În plus, înainte de a începe să instalați BitLocker, va trebui să efectuați ajustări suplimentare ale obiectelor GPO.

Pentru a proteja unitatea sistemului de operare cu BitLocker în absența unui modul TPM, veți avea nevoie de un dispozitiv de stocare USB detașabil și de un computer cu BIOS care vă permite să încărcați de pe acest dispozitiv. Această cerință este obligatorie, deoarece unitatea USB care conține cheia de criptare BitLocker trebuie să fie conectată și citită de BIOS în momentul pornirii sistemului. Utilizatorul trebuie să instaleze unitatea USB în timpul procedurii de pornire pentru a debloca discul criptat al sistemului de operare.

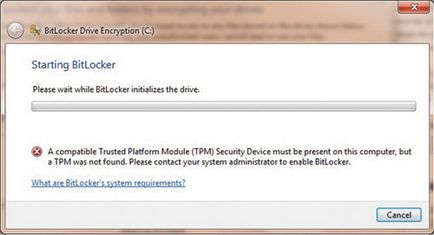

Ecranul 1. Eroare de inițializare în expertul BitLocker Drive Encryption când încercați să protejați o unitate cu un sistem de operare

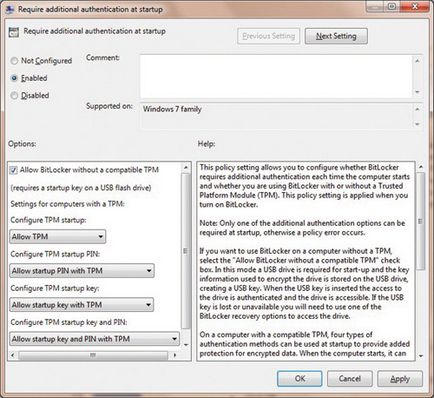

Ecranul 2. Configurarea funcției BitLocker fără a avea un modul TPM

După ce efectuați modificarea specificată a GPO, expertul BitLocker Drive Encryption Wizard nu va genera o eroare din cauza lipsei sau a configurației incorecte a TPM. Ca singura opțiune preferată la pornire, expertul specifică necesitatea unei taste de pornire la fiecare pornire. Când selectați această opțiune de pornire preferată, asistentul vă va solicita să instalați un dispozitiv de stocare USB detașabil pentru a stoca cheia de pornire. După ce Expertul de criptare a unității BitLocker finalizează cu succes, sistemul vă va solicita să instalați cheia USB BitLocker de fiecare dată când pornește.

Procesul de criptare

Datorită expertului BitLocker Drive Encryption, procesul de instalare este ușor, deși nu prea rapid. Expertul poate funcționa mult timp (până la câteva ore), care este determinat de dimensiunea discului. Programul BitLocker a durat aproximativ două ore pentru a cripta un disc de date cu o capacitate de 45 GB. Este bine să rețineți că procesul de criptare se face în fundal și puteți lucra cu computerul în acest timp. Și totuși, recomand să cititorii, înainte de sfârșitul procesului de criptare, să nu încarce sistemul cu alte sarcini, deoarece acest lucru poate duce la o scădere a vitezei calculatorului.

Înainte de a începe expertul BitLocker Drive Encryption, asigurați-vă că eliminați copia de rezervă completă a datelor stocate pe discul pe care îl veți proteja cu BitLocker. Comandantul este foarte fiabil, care, totuși, nu oferă o garanție completă împotriva eșecurilor (posibil, de exemplu, eșecul componentelor hardware ale discului).

Pentru a porni asistentul BitLocker Drive Encryption, accesați modulul de completare BitLocker Drive Encryption din Panoul de control. Veți vedea o listă a tuturor volumelor disponibile pentru criptare utilizând BitLocker (disc de sistem de operare, unități fixe și detașabile). Dacă vedeți un mesaj de avertizare - de exemplu, un avertisment despre absența unui modul TPM - trebuie să efectuați mai întâi pașii descriși în secțiunea anterioară.

În fereastra BitLocker Drive Encryption, selectați Activare BitLocker pentru discul pe care doriți să îl protejați. Expertul BitLocker Drive Encryption se afișează. De asemenea, puteți utiliza altă modalitate de a porni asistentul: faceți clic cu butonul din dreapta pe pictograma unității din Windows Explorer și selectați Activare BitLocker din meniul care apare.

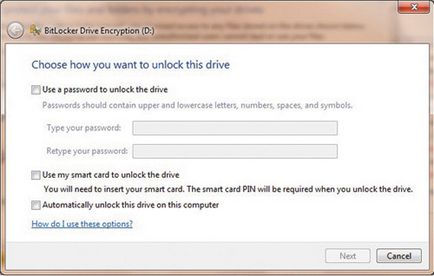

Ecranul 3. Selectarea opțiunii Deblocare din expertul BitLocker Drive Encryption Wizard

În acest moment, fereastra expertului este afișată pe ecran, unde utilizatorul este rugat să răspundă la întrebarea dacă începe imediat procesul de criptare. Pentru a continua, faceți clic pe butonul Start Criptare.

După pornirea criptării, Windows afișează indicatorul de stare al acestui proces. Când lucrați cu dispozitive amovibile de stocare a datelor, puteți întrerupe și apoi relua procesul de criptare (apăsați butonul Pauză pentru a întrerupe). Această caracteristică poate fi utilă în cazul în care în procesul de criptare devine necesar să se elimine unitatea corespunzătoare. Funcția de întrerupere și reluare nu este disponibilă atunci când criptați unitățile de sistem de operare sau unitățile care nu pot fi detașate. Când procesul de criptare este complet, faceți clic pe Închidere.

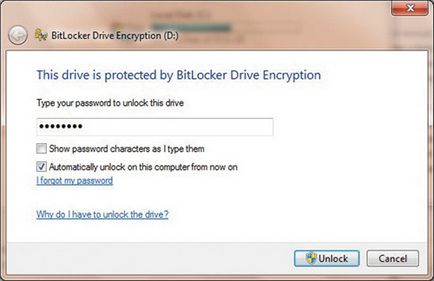

Pentru a răspunde la întrebarea dacă o anumită unitate este protejată cu instrumentul BitLocker, consultați doar pictograma unității din fereastra Windows Explorer. Când conținutul unității este criptat, peste simbol apare un simbol de blocare. Blocarea închisă aurie înseamnă că unitatea este blocată, iar blocarea gri deschisă este afișată după ce unitatea a fost deblocată. Pentru a debloca unitatea care a trecut procedura de criptare, faceți clic dreapta pe unitate și selectați Deblocare unitate din meniul pop-up. Apare ecranul Deblocare; pe acesta puteți introduce parola pentru a debloca (ecranul 4). Rețineți că setarea de deblocare automată de pe acest computer poate fi utilizată numai atunci când discul sistemului de operare este, de asemenea, protejat cu BitLocker.

Ecranul 4. Deblocarea unui disc de date protejat de BitLocker

Verificarea integrității fișierelor utilizând BitLocker

Metoda de protecție a unității sistemului de operare utilizând BitLocker utilizând modulul TPM are avantaje și dezavantaje. În plus față de criptarea conținutului la nivelul volumului, BitLocker oferă, de asemenea, verificări privind integritatea fișierelor. După cum am arătat mai sus, la pornire și înainte de a rula sistemul de operare, această funcție evaluează automat starea fișierelor de boot, cum ar fi BIOS, înregistrările de boot master și NTFS din sectorul de boot. Dacă un atacator introduce un cod rău intenționat într-unul din fișierele de boot sau modifică unul dintre fișiere, BitLocker îl detectează și împiedică pornirea sistemului de operare. BitLocker va trece apoi la modul de recuperare și, pentru a vă reîncepe accesul la sistem, va trebui să utilizați parola sau cheia de recuperare.

Mecanismul de verificare a integrității fișierelor implementat în produsul BitLocker este foarte util, dar, pe de altă parte, când se utilizează acest produs, apar complicații suplimentare legate de configurația TPM și de management. Atunci când se utilizează în mod activ rețelele în care BitLocker este utilizat în mod activ, aceste dezavantaje nu pot fi subestimate - mai presus de toate, în contextul costului total al proprietății.

Creșterea nivelului de protecție

Jean de Clerc ([email protected]) este membru al Biroului de securitate HP. Specializată în gestionarea identității și gestionarea securității în produsele Microsoft

Protecția fiabilă a conturilor de servicii fără expirarea parolei

Parametrul GPO local de logare Deny ar trebui să fie activat pentru toate conturile de servicii, ca urmare a căror una dintre căile de atac este blocată - înregistrare interactivă (de exemplu, înregistrarea utilizând combinația de taste Ctrl + Alt + Del) pe un computer cu un astfel de cont de înregistrare. Majoritatea profesioniștilor din domeniul securității dezaprobă conturile fără expirarea parolei. Cu toate acestea, uneori, fără un astfel de cont este aproape imposibil. O preocupare deosebită este capacitatea de a utiliza contul de oriunde din rețea, ceea ce poate duce la abuzuri. Pentru a pacifica auditorii și profesioniștii în domeniul securității, vreau să sugerez o modalitate ușoară de a respecta regulile de securitate și, în același timp, să păstrez conturile de servicii cu parole fără expirare. Faceți următoarele:

- În domeniul Active Directory (AD), creați un grup de securitate, de exemplu, cu numele DenyLogonsLocal. În acest grup trebuie să introduceți identificatorii cu care intenționați să începeți serviciul sau procesul, dar nu utilizați pentru înregistrarea interactivă pe niciun computer de domeniu.

- Creați un GPO de pe computerul care are instalat Consola de gestionare a politicii de grup (GPMC). Puteți dezactiva configurația utilizatorului, deoarece nu este necesară.

- Accesați Setări Windows \ Setări de securitate \ Politici locale \ Atribuire drepturi utilizator \ Deselegeți conectarea locală. Introduceți grupul de securitate pe care l-ați pregătit la pasul 1 și salvați GPO.

- Verificați dacă GPO este configurat pentru utilizatorii autentificați. Deoarece toate computerele din domeniu fac parte din utilizatorii autentificați, obiectul este aplicat tuturor stațiilor de lucru și serverelor.

- Conectați acest GPO la nivel de domeniu fără posibilitatea de a suprascrie (acest lucru asigură că nimeni nu vă va anula munca în unitatea organizațională de nivel inferior - OU) și cu modul de configurare a calculatorului activat.

- Așteptați până când se aplică noul obiect GPO pe stațiile de lucru și pe servere și apoi încercați să efectuați înregistrarea online de la stația de lucru sau server folosind unul dintre identificatori, membrii grupului de securitate pregătiți la pasul 1. Încercarea de înregistrare va eșua.

- Dacă aveți două sau mai multe domenii, puteți plasa grupuri din domeniul de încredere în GPO. Cu toate acestea, este util să pregătim astfel de GPO pe ambele părți (în caz de încredere bilaterală).

Este recomandat să furnizați doar contul de drepturi de acces necesare, dar să nu atribuiți automat acces administrativ, deoarece majoritatea serviciilor și proceselor pot fi pornite fără permisiuni administrative. Pentru conturile care au nevoie de acces administrativ, adăugați ID-urile la grupurile administrative locale pe servere sau stații de lucru pentru a impune procesul și asigurați-vă că identificatorul nu este potrivit pentru autentificare interactivă. Ca rezultat, atât departamentul IT, cât și grupurile de securitate fac un pas către un mediu mai sigur.

Kevin Villenborg este șeful diviziei de servicii de catalogare într-o mare companie internațională de asigurări. Specializată în designul Active Directory, politica de grup, diagnoza și managementul securității

Distribuiți materialul împreună cu colegii și prietenii

Trimiteți-le prietenilor: