În acest articol, scris într-o serie de articole despre securitatea sistemelor bazate pe Windows (în ultimul articol am discutat despre securitatea parolelor stocate în GPP). ne vom familiariza cu o metodă destul de simplă de a obține în formă deschisă parolele tuturor utilizatorilor care lucrează în sistemul Windows.

Disclaimer. Informațiile și tehnologia descrise în acest articol ar trebui să fie utilizate numai în scopuri informative și în nici un caz nu ar trebui utilizate pentru a obține acces la conturi, informații și sisteme terțe.

Majoritatea administratorilor de sistem sunt încrezători că Windows nu stochează parolele utilizatorilor în text simplu, ci numai sub forma hash-ului. Deși în prezent există un număr mare de utilități, care poate extrage hash-uri de parole de utilizator din sistem, poate cu o anumită încredere spun că, prin utilizarea parolei suficient de complexă nu este „din dicționar,“ atacatorul este, practic, nici o șansă de a ridica forta directa sa bruta sau pe baza hashes deja calculate .

În principiu, acest lucru este adevărat, dar există diferite nuanțe privind utilizatorii logați în sistem. Faptul este că unele procese de sistem pentru scopurile lor de afaceri utilizează în continuare parolele utilizatorilor într-o formă deschisă (sau criptată), mai degrabă decât hashes-urile lor.

Info. Mijloacele mimikatz sunt detectate de majoritatea antivirusurilor ca software potențial periculos (utilitate hacking).

Utilitarul mimikatz vă permite să extrageți parolele utilizatorilor direct din memorie (prin injectarea în biblioteca lsass.exe a sekurlsa.dll) sau dintr-o memorie de memorie a calculatorului.

Extragerea parolelor de utilizator de pe lsass.exe online

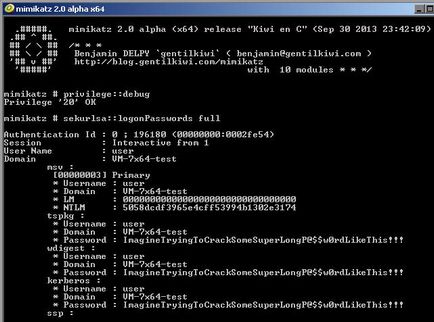

- Descărcați și executați Mimikatz.exe (există versiuni x86 și x64 ale utilitarului pentru sistemele corespunzătoare)

- În contextul utilitarului, executați comenzi

mimikatz # privilege :: depanare

mimikatz # sekurlsa :: logonPasswords plin

(ultima comandă afișează toate conturile și parolele utilizatorilor care au sesiuni în sistem).

După cum puteți vedea, utilitarul ne-a arătat parola utilizatorului utilizatorului.

Notă. Această tehnică nu funcționează dacă există un antivirus modern care blochează injecția în sistem. În acest caz, trebuie mai întâi să creați o memorie de memorie a mașinii și, pe altă mașină, să scoateți parolele pentru sesiunile tuturor utilizatorilor.

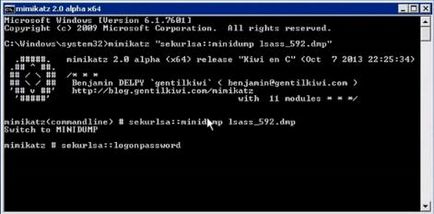

Obținerea unei parole de utilizator dintr-o memorie de memorie Windows

O memorie de memorie pentru procesul LSASS poate fi obținută cu ajutorul funcției PowerShell a funcției Out-Minidump.ps1. Importați funcția Out-Minidump în PoSh și creați un depozit de memorie de proces a procesului LSASS:

Halda de memorie care rezultă, în acest exemplu lsass_592.dmp (în mod implicit, acesta este stocat în directorul% windir \ System32%) pentru a fi copiate pe un alt sistem, în care mimikatz de utilitate și executați comanda:

Și următoarea comandă este o listă de utilizatori care lucrează pe sistem și parolele acestora:

După cum puteți vedea, nimic complicat.

Obținerea parolelor din fișierele mașinii virtuale și din fișierele de hibernare

Mergem mai departe. Cu ajutorul simplu atacator manipulare poate recupera cu ușurință parole din fișiere de imagine memorie parțială, fișierele de sistem și de hibernare .vmem fișiere de mașini virtuale (fișiere de swap de mașini virtuale și instantanee).

Pentru a face acest lucru, aveți nevoie de instrumentul de depanare pentru Windows (WinDbg). el mimikatz și utilitate .vmem de conversie într-un fișier de imagine de memorie (pentru Hyper-V poate fi vm2dmp.exe sau MoonSols pentru Windows set de instrumente de memorie pentru fișierele vmem VMWare).

De exemplu, dacă trebuie să convertiți fișierul de swap vmem al mașinii virtuale VMWare într-o dumpă, executați comanda:

Rezultată Halda de încărcare în WinDbg (File -> Open Crash Dump), încărcați biblioteca cu mimikatz mimilib.dll nume (versiune de a alege, în funcție de sistemele de biți):

Căutăm procesul lsass.exe în dump:

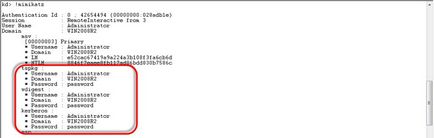

Și în final, tastăm

și obțineți o listă de utilizatori Windows și parolele acestora în text clar:

Notă. Apropo, funcția mimikatz a fost deja implementată în cadrul Metasploit.

Este posibil să vă protejați de obținerea unei parole prin mimikatz?

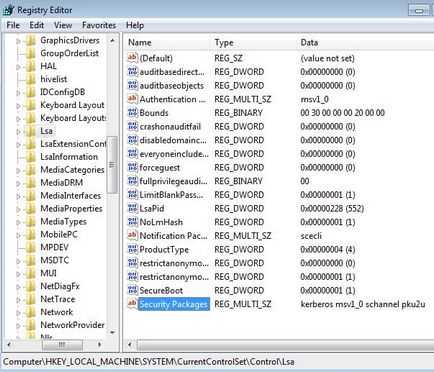

Ca soluție temporară, vă puteți oferi să dezactivați cel mai mic furnizor de securitate prin intermediul registrului. În acest scop, ramura HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa găsi pachetul de securitate al cheii publice și se scoate din lista de pachete wdigest linie.

Cu toate acestea, trebuie să înțelegeți că atacatorul, cu drepturile corespunzătoare la registru, poate schimba cu ușurință setările înapoi.

Concluzii. Încă o dată ne amintim adevărurile triviale:

- Cum se curăță un disc de sistem prin eliminarea actualizărilor învechite în Windows 7 SP1

- Eroare de pornire a aplicației 0xc0000005 după ce instalați actualizări Windows 7. Partea 3

- Programele nu pornesc din nou după ce instalați actualizările în Windows 7. Eroare 0xc0000005

- Eroare 0xc0000005 și alte probleme cu cele mai recente actualizări ale Microsoft

- Rularea unei conexiuni VPN înainte de a vă conecta la Windows

Articole similare

Trimiteți-le prietenilor: