Fișierul filestore72.info pentru mai mult de un an. La timp, am scris despre asta. când a existat o masivă hacking Invision Power Board (IP Board). Dar, așa cum pentru noi inca clienti vin cu această infecție, adică, campania este încă activă și redirecționează vizitatorii acum un alt CMS vBulletin cu pagini rău intenționate, am decis să vă spun mai multe despre asta pentru cod dăunător ascuns de pe site-ul infectat, cum de a vindeca de la acesta un site și ce cere botului hackerului să utilizeze pentru a obține acces neautorizat la site.

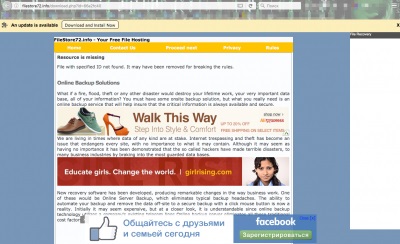

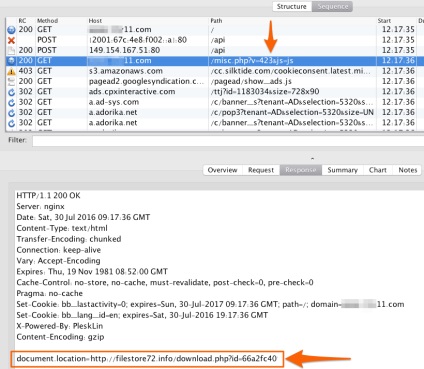

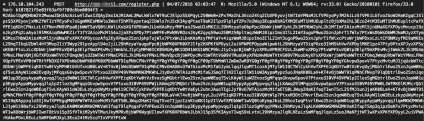

Sesiunea HTTP a site-ului infectat arată astfel:

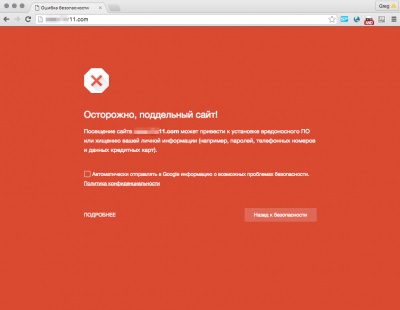

Redirecționările rău intenționate se găsesc pe următoarele site-uri:

- myfilestore.com

- filestore72.info

- file2store.info

- url2short.info

- filestore123.info

- url123.info

- dollarade.com

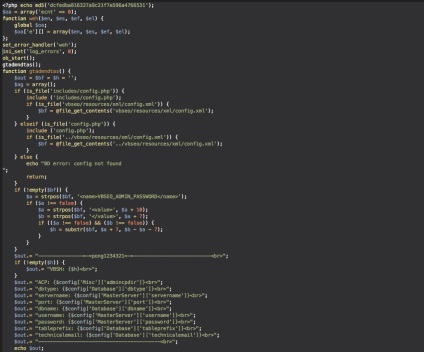

Motivul pentru redirecționarea căutării este codul viral PHP din baza de date. Acest "malware" poate fi detectat numai prin navigarea bazei de date (tabelul cu date, scrierea pluginurilor) sau prin căutarea fișierului cu memorie.

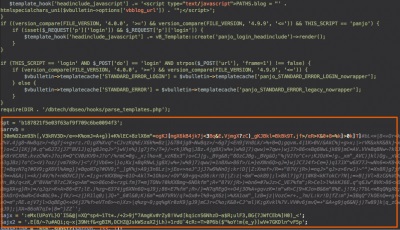

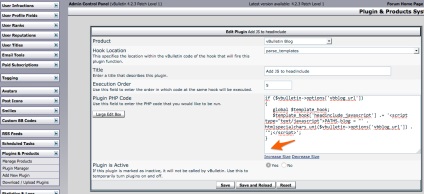

Dacă deschideți codul pentru acest plug-in în interfața vBulletin (în cazul în care codul pluginului este editat), atunci nu se afișează o injecție periculoasă. Acest lucru se datorează simbolului adăugat înainte de codul rău intenționat.

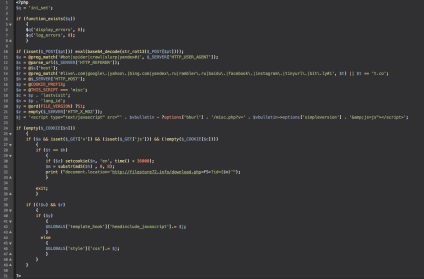

Acum, să examinăm codul pentru injecții rău intenționate:

Scenariul constă din două blocuri logice: un backdoor pe rândul 10 (vom reveni la el mai târziu) și direct codul care introduce redirecționarea.

Dar, cu detectarea automată, totul este ceva mai complicat. Poate fi manipulat numai de un scanner web avansat, cum ar fi scanerul web ReScan.pro. deoarece este necesar să emulați deschiderea unui site în browser, să salvați contextul paginii atunci când este detectată o implementare în două etape și să înlocuiți valoarea corectă a câmpului Referer când creați o solicitare pentru scripturi. De exemplu, nici sucuri.sitecheck.ru, nici quttera.com nu au putut detecta această injecție. Au arătat doar că site-ul se află în lista neagră Google (care a fost ușor de înțeles și fără verificare).

În timpul monitorizării extinse a locului infectat, am descoperit, de asemenea, o cerere interesantă pentru backdoor (linia 10). O sarcină utilă este transmisă în formă criptată (rot13 + base64).

Dacă întâmpinați această furt și nu vă puteți descurca singuri, vă rugăm să ne contactați pentru tratamentul site-ului de la virus și protecția împotriva hacking-ului.

Articole similare

-

Cum să păstreze sănătatea albinelor cum să protejeze albinele împotriva bolilor și a virușilor

-

Cum se elimină canopusul, instrucțiuni pentru eliminarea virușilor

Trimiteți-le prietenilor: