Proteja accesul la computer (și date pe el) numai cu o parolă nu mai face treaba în această vârstă de procesoare multi-core și ușor de utilizat instrumente pentru a sparge parole. Dacă vă temeți într-adevăr de accesul neautorizat la computerul dvs., cu siguranță trebuie să adăugați un nivel de autentificare suplimentar.

Două factori de autentificare în Ubuntu

Una dintre cele mai simple mecanisme de punere în aplicare a unui astfel de autentificare în două etape este un serviciu Google Authenticator, care produce un simbol de autentificare dependentă de timp pentru a completa o parolă existentă. După ce integra acest serviciu cu numele de utilizator de Ubuntu, înainte de a putea conecta la sistem, în plus față de utilizator parola pe care unul dintre aceste token-uri cu care se va încheia rapid vor fi oferite. Google Authenticator va genera OTP pe dispozitivul Android, imediat ce acesta este configurat pentru fiecare utilizator de pe computer Ubuntu.

Instalarea aplicației Google Authenticator în Ubuntu

Pentru a implementa autentificarea cu două factori, aveți nevoie de PAM-ul Google Authenticator (modul de autentificare plug-in). PAM este un mecanism de conectare a diferitelor forme de autentificare la un computer Linux.

Modulul Google Authenticator PAM este disponibil în depozitele oficiale Ubuntu. Pentru a instala pachetul pe Ubuntu. du-te la terminal și intră

$ sudo apt-get instalează libpam-google-autenator

Configurarea Google Authenticator în Ubuntu

După instalarea pachetului, conectați-vă ca utilizatorul pe care doriți să îl protejați prin autentificare cu două factori. Apoi, în fereastra terminalului, tastați

Se va începe procesul de creare a unei chei private pentru utilizator, inclusiv o serie de întrebări. Deși este sigur pentru a răspunde la toate aceste întrebări în caz afirmativ, este încă o idee bună pentru a încerca să se gândească la fiecare dintre ele, înainte de selecția finală, deoarece această alegere va contribui la securitatea echilibru cu ușurința de utilizare.

- Prima întrebare este complet sigură: trebuie să permiteți echipei să actualizeze fișierul dvs. Google Authenticator răspunzând "da".

- Apoi vi se va cere dacă doriți să limitați utilizarea token-ului, ceea ce vă va obliga să așteptați 30 de secunde. Deși la început poate părea incomod, trebuie să fiți de acord cu această restricție din motive de protecție maximă.

- Apoi, vi se va solicita să autorizați o fereastră temporară care să fie utilizată pentru a utiliza tokenul de la 1:30 minute implicit la 4:00 minute. Deși puteți răspunde la această întrebare "da" pentru a evita problemele, introduceți "nu" pentru o securitate maximă. Dacă mai târziu observați unele probleme, reporniți comanda și măriți timpul sugerat.

- Întrebarea a patra și ultima vă solicită să limitați numărul de încercări de a introduce codul de autentificare, ar trebui să activați cu siguranță această opțiune, deoarece vă ajută să preveniți atacurile prin metoda de selecție.

Colectarea de coduri

Acum, repetați acest proces pentru fiecare utilizator al computerului. Cereți tuturor celor care au acces la computerul dvs. să se conecteze la contul lor și să ruleze google-authenticator și să înregistreze codurile lor de urgență împreună cu codul de 16 cifre.

După crearea codului de autentificare pentru toți utilizatorii, este timpul să configurați procesul de conectare pentru a lucra cu Google Authenticator. Tot ce trebuie să faceți este să editați un fișier pentru a adăuga autentificare cu două factori la toate încercările de conectare. Porniți terminalul din nou și tastați

$ sudo nano /etc/pam.d/common-auth

Derulați până la sfârșitul fișierului și adăugați o linie

auth necesar pam_google_authenticator.so nullok

Apoi salvați fișierul și ieșiți. Aici am solicitat Ubuntu toate încercările de conectare pentru a utiliza modulul Google Authenticator RAM. Partea nullok la final cere Ubuntu să permită utilizatorului să se autentifice, chiar dacă nu a executat comanda google-authenticalor pentru a configura autentificarea cu doi factori.

Deci, dacă aveți doi utilizatori, Dasha și Pasha, și ați configurat autentificarea Google numai pentru Dasha, atunci Pasha datorită lui nullok va putea să se conecteze pur și simplu cu parola, dar Dasha va trebui să intre în OTP,

Amintiți-vă, totuși, că, deși această flexibilitate este foarte util atunci când testarea Google Authenticator după ce totul începe să funcționeze bine și nu va avea probleme la conectarea cu doi factori de autentificare, este recomandabil să se asigure că toți utilizatorii conectați numai prin Googte Authenticator prin ștergerea părții nullok pentru această comandă.

Perspectiva gadget

După instalarea aplicației, va trebui să adăugați conturi pentru toți utilizatorii pentru care ați executat comanda google-authenticator pe Ubuntu.

Pentru a face acest lucru, deschideți aplicația și, în fereastra principală, faceți clic pe butonul de meniu (trei puncte verticale în colțul din dreapta sus).

Aici, faceți clic pe contul de configurare și selectați opțiunea "Introduceți cheia furnizată".

După aceea, introduceți cheia secretă cu 16 cifre pe care ați scris-o după ce ați lucrat cu instrumentul Google Authenticator.

Dați contului un nume (va fi o idee bună să folosiți numele utilizatorului căruia îi aparține: în viitor acest lucru vă va face mai ușor să recunoașteți) și faceți clic pe butonul Adăugați.

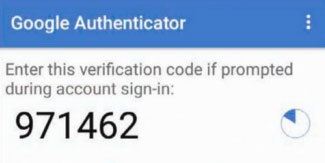

Ei bine, ați configurat autentificarea cu două factori pe computer. Aplicația Android va genera un nou cod de 6 cifre la fiecare 30 de secunde. Când vă conectați la contul dvs. sau introduceți comanda sudo, Ubuntu vă solicită să introduceți parola și apoi vi se va cere să introduceți codul de autentificare. În acest moment, introduceți numerele pe care le vedeți în aplicația Android.

După ce vă conectați cu succes, editați fișierul

Nu uitați să creați, de asemenea, un cont în aplicația Android pentru toți utilizatorii din instalarea dvs. Ubuntu

Inițial, o fereastră suplimentară de securitate poate părea un gest suplimentar, mai ales când sunteți forțat să treceți la sudo pentru a edita rapid fișierul de configurare. Cu toate acestea, dacă trebuie să utilizați un computer într-un loc public, veți învăța instantaneu să apreciați avantajele unui mecanism de autentificare cu două factori.

Secure SSH cu Google Authenticator

În loc de conectare locală, mulți preferă să configureze autentificarea cu două factori numai pentru autentificare la distanță prin SSH.

Pentru a face acest lucru, asigurați-vă mai întâi că ați generat codul pentru utilizatorul care trebuie să se conecteze ca utilizator de la distanță.

Apoi, trebuie să utilizați Google Authenticator pentru SSH editând fișierul de configurare SSH PAM utilizând

Derulați în jos până la capăt și adăugați următoarea linie în fișier:

auth necesar pam_google_authenticator.so nullok

Cuvântul nullok spune PAM că această metodă de autentificare este opțională. Acest lucru permite utilizatorilor fără cheia Google Authenticator să se conecteze utilizând cheia SSH.

După editarea fișierului SSH PAM, este timpul să configurați SSH pentru a sprijini acest tip de autentificare. Deschideți fișierul de configurare SSH pentru editare cu

sudo nano / etc / ssh / sshd_config

Găsiți linia în care este scris ChallengeResponseAuthentication și setați valoarea la Yes (Da). Dacă nu există o astfel de linie, adăugați-o manual.

Salvați și închideți fișierul, apoi reporniți SSH pentru a reporni fișierele de configurare cu restartul serviciului sudo ssh.

Acum, de fiecare dată când încercați să vă conectați prin SSH, vi se va solicita să introduceți parola și codul dvs. Google Authenticator.

Trimiteți-le prietenilor: