Un alt plus al programului este că funcționează excelent pentru Windows.

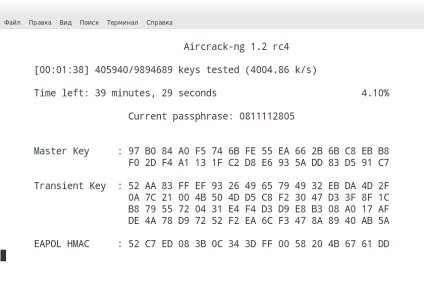

Cea mai simplă versiune de folosire a Aircrack-ng:

Deși echipa este simplă, vom explica că:

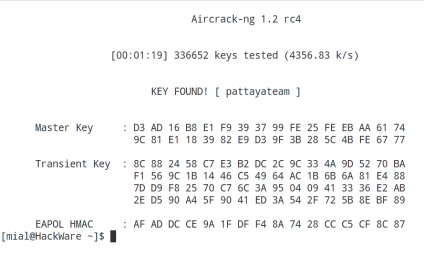

Deci, dicționarul meu este localizat în fișierul /home/mial/2ndHDD/newrockyou.txt. Punctul de acces este numit dlink. un fișier strângere de mână este DLINK-02.cap și plasate în directorul de lucru curent, apoi am dat echipei:

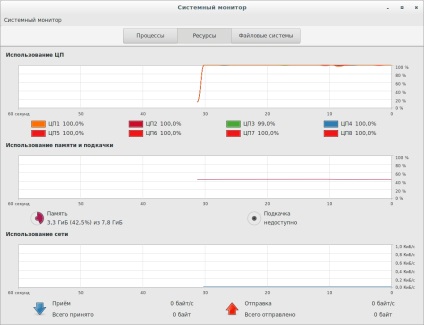

După cum puteți vedea, toate cele opt nuclee de proces sunt încărcate complet:

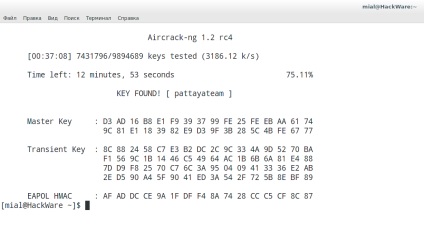

Acest lucru ne spune inscriptia KEY FOUND!

Utilizați în parolele Aircrack-ng create în alte programe

Aircrack-ng poate lucra cu orice programe care generează parole la ieșirea standard. Pentru a face acest lucru, cu opțiunea -w, în loc să specificați calea spre dicționar, trebuie să introduceți o linie (-). Și treci parolele prin conducta (|) de la programul generator la Aircrack-ng. În general, programul arată astfel:

Utilizarea parolelor generate în Hashcat în Aircrack-ng

Pentru a nu sparge parolele, dar numai pentru a arăta candidații în Hashcat există o opțiune - stdout

De asemenea, trebuie să specificăm modul de hacking (o opțiune) și masca însăși.

Ca rezultat, comanda pentru afișarea parolelor arată astfel:

Comanda pentru trimiterea parolelor generate de la hashcat la aircrack-ng pentru datele mele arată astfel:

Lucrați împreună Aircrack-ng și maskprocessor

Programul maskprocessor face parte din pachetul hashcat. Scopul său este de a genera candidați în parole prin mască. Utilizați maskprocessor chiar mai ușor decât însăși hashcat, că fără dependențele necesare nu se îngroașe pe unele sisteme.

Sintaxa comenzii este foarte simplă:

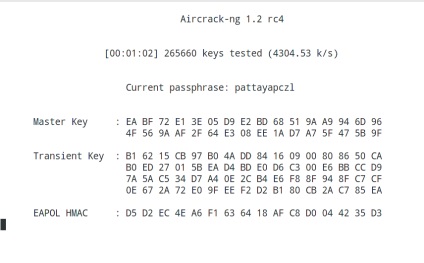

De exemplu, pentru parola mea potrivită, masca ar putea fi pattaya? L? L? L? Verificați:

Lucrand impreuna cu Aircrack-ng si statprocesor

Statsprocessor este un alt program care vine cu Hashcat. Statsprocessor - un generator de înaltă performanță cuvinte (dicționare), bazat pe atacul pozițional pe Markov, ambalate într-un singur fișier executabil.

Wi-Fi hacking în Aircrack-ng cu parole accidentale generate în zbor

Crunch - un generator de dicționare cu parole, în care puteți defini o codificare standard sau specificată. Crunch poate crea o listă de cuvinte cu toate combinațiile și permutările posibile în funcție de criteriile date. Datele care afișează criza pot fi afișate pe ecran, salvate într-un fișier sau transferate în alt program.

Un exemplu simplu de utilizare:

Pentru cazul meu, puteți face acest lucru:

Hacking parolele Wi-Fi în Aircrack-ng cu John Ripper

John Ripper susține retragerea candidaților (opțiunea - stdout), precum și diverse reguli pentru generarea de parole. John Ripper are propria sintaxă, dar, în general, puteți obține același rezultat ca și în cazul programelor deja luate în considerare. Prin urmare, dacă sunteți mai familiarizat cu John Ripper, atunci îl puteți folosi în comenzi precum:

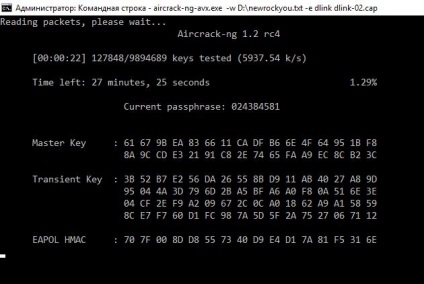

Hacking parolele WPA cu Aircrack-ng în Windows

Având în vedere că pachetul Aircrack-ng este un cross-platform, puteți face hacking WPA strângere de mână în Windows. Du-te la site-ul oficial. descărcați versiunea pentru Windows, despachetați arhiva descărcată.

Navigați la directorul în care ați plasat un fișier executabil aircrack-ng-avx.exe (calea ta va fi diferit):

Exemplu de lansare a unui hack:

- -w D: \ newrockyou.txt este calea spre dicționar;

- -e dlink este punctul de acces ales pentru hacking

- dlink-02.cap - fișierul cu strângere de mână captat, este localizat în același director ca și fișierul executabil.

Apropo, veți găsi trei fișiere similare:

- aircrack-ng-avx.exe

- aircrack-ng-avx2.exe

- aircrack-ng-sse2.exe

Încercați-le pe toate - acestea vor avea performanțe diferite, iar altele nu pot începe.

concluzie

Aircrack-ng este bine combinat cu generatoare de parole și este capabil să ruleze sub Windows. Cu toate acestea, mai multe rezultate pot fi obținute prin spargerea parolei utilizând o placă grafică.

Articole similare

Trimiteți-le prietenilor: