Modul în care operatorii își protejează rețelele

Tehnologia GSM a fost inițial dezvoltată și implementată ținând cont de cerințele agențiilor guvernamentale în ceea ce privește nivelul de securitate. Pentru a menține această securitate, majoritatea statelor lumii interzic utilizarea și vânzarea de criptori puternici, agitați, cripto echipamente, precum și tehnologii foarte sigure de comunicare publică. Operatorii înșiși își protejează canalele radio prin criptare, folosind algoritmi destul de complexi pentru acest scop. Alegerea algoritmului cripto se face în stadiul stabilirii unei conexiuni între abonat și stația de bază. În ceea ce privește probabilitatea scurgerii informației din echipamentul operatorului, MTS susține că este redus la zero datorită complexității și controlului accesului la instalații și echipamente.

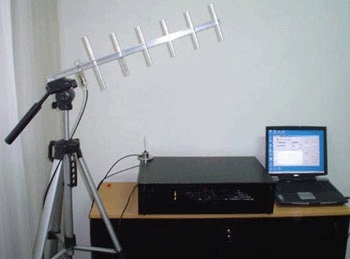

Există două metode de a asculta abonații - activi și pasivi. Ascultarea pasivă a abonatului va necesita utilizarea unui echipament scump și a unui personal special instruit. Acum, pe piața "gri" puteți cumpăra complexe cu care puteți asculta abonații pe o rază de 500 de metri, costul acestora începând de la câteva sute de mii de euro. Ele arată ca imaginea din dreapta. Pe Internet, puteți găsi cu ușurință o descriere a acestor sisteme și principiul funcționării acestora.

Producătorii de astfel de echipamente susțin că sistemul vă permite să monitorizați conversațiile GSM în timp real, pe baza accesului la cartea SIM a obiectului sau a bazei de date a operatorului de telefonie mobilă. Dacă nu există un astfel de acces, conversațiile pot fi ascultate cu întârziere, în funcție de nivelul de criptare utilizat de operator. Sistemul poate fi, de asemenea, parte dintr-un complex mobil pentru urmărirea și ascultarea obiectelor în mișcare.

Principiul de acțiune al unui astfel de atac este următorul: complexul mobil, datorită unei localizări mai apropiate de abonat (până la 500 m), interceptează semnale pentru stabilirea conexiunilor și a transmisiei de date, înlocuind cea mai apropiată stație de bază. De fapt, complexul devine un "intermediar" între abonat și stația de bază cu toate problemele de securitate apărute.

„Prinderea“, astfel încât abonatul, complexul mobil poate îndeplini orice funcție de gestionare a conexiunii abonat, inclusiv asociat cu orice atacatorii necesare numerotate, pentru a stabili o criptare „slab“ algoritm de criptare sau chiar anula criptarea sesiunii de comunicare și multe altele.

EAGLE Securitate

Programul ajută la monitorizarea oricărei activități suspecte a rețelei celulare, inclusiv a SMS-urilor, care sunt trimise fără cunoștința utilizatorului. De asemenea, programul evaluează securitatea rețelei în timp real, arată algoritmii utilizați pentru a cripta conversația și multe altele.

Detectorul Android IMSI-Catcher

CatcherCatcher

CatcherCatcher, precum și detectorul Android IMSI-Catcher, fac posibilă distingerea unei stații de bază reale de cea falsă.

Articole similare

Trimiteți-le prietenilor: