Rezumat: Prelegerea este dedicată problemelor de detectare a intruziunilor. Sunt luate în considerare principalele tipuri de sisteme de detectare a intruziunilor și de senzori de intruziune. Se acordă atenție instalării, gestionării IDS și prevenirii intruziunilor prin intermediul acestora.

Detectarea intruziunilor este o altă sarcină efectuată de angajații responsabili pentru securitatea informațiilor din cadrul organizației, oferind în același timp protecție împotriva atacurilor. Detectarea intruziunilor este un proces activ. care detectează un hacker atunci când încearcă să intre în sistem. În mod ideal, un astfel de sistem va da doar o alarmă atunci când încearcă să penetreze. Detectarea intruziunilor ajută la identificarea proactivă a amenințărilor active prin alerte și avertismente că un atacator colectează informațiile necesare pentru a efectua un atac. De fapt, așa cum se va arăta în materialul prelegerii, acest lucru nu este întotdeauna cazul. Înainte de a discuta despre detaliile detectării intruziunilor, să determinăm ce este cu adevărat.

Sistemele de detectare a intruziunilor (IDS) au apărut cu mult timp în urmă. Primul dintre acestea poate fi considerat un ceas de noapte și câini de pază. Câinii santinelari și gardienii au efectuat două sarcini: au determinat acțiunile suspecte inițiate de cineva și au împiedicat penetrarea ulterioară a atacatorului. De regulă, hoții au evitat să se întâlnească cu câini și, în cele mai multe cazuri, au încercat să evite clădirile protejate de câini. Același lucru se poate spune despre ceasul de noapte. Tâlharii nu au vrut să fie observați de către santinele sau gardienii înarmați care ar fi putut apela poliția.

Alarmele în clădiri și în mașini sunt, de asemenea, o formă de sistem de detectare a intruziunilor. În cazul în care sistemul de alertă detectează un eveniment care trebuie să fie respectate (de exemplu, o deschidere de rupere ferestre sau uși), apoi o aprindere a lămpii de alarmă, activarea semnalului sonor, sau un semnal de alarmă este transmis la secția de poliție de la distanță. Funcția de prevenire a intruziunilor se realizează prin intermediul unei etichete de avertizare pe fereastră sau al unui semn instalat în fața casei. În mașini, de regulă, când alarma este aprinsă, se aprinde o lumină roșie, avertizând asupra stării active a sistemului de alarmă.

Toate aceste exemple se bazează pe același principiu: detectarea oricăror încercări de a penetra perimetrul protejat al obiectului (clădire de birouri, mașină, etc.). În cazul unei mașini sau al unei clădiri, perimetrul de protecție este relativ ușor de determinat. Zidurile clădirii, gardul din jurul proprietății private, ușile și ferestrele mașinii definesc în mod clar perimetrul care trebuie protejat. O altă caracteristică comună pentru toate aceste cazuri este un criteriu clar despre ceea ce este exact o încercare de penetrare și ce anume constituie perimetrul protejat.

Dacă transferați conceptul de sistem de alarmă în lumea calculatoarelor, veți obține conceptul de bază al unui sistem de detectare a intruziunilor. Este necesar să se determine care este, de fapt, perimetrul protecției sistemului sau rețelei informatice. Evident, perimetrul de protecție în acest caz nu este un zid sau un gard. Perimetrul protecției rețelei este un perimetru virtual, în interiorul căruia există sisteme informatice. Acest perimetru poate fi determinat de firewall-uri, puncte de împărțire sau computere desktop cu modemuri. Acest perimetru poate fi extins pentru a găzdui computerele angajaților cărora li se permite să se conecteze reciproc sau partenerii de afaceri cărora li se permite să se conecteze la rețea. Odată cu apariția rețelelor wireless în interacțiunea afacerii, perimetrul de securitate al organizației se extinde la dimensiunea unei rețele fără fir.

A doua problemă care trebuie luată în considerare este determinarea evenimentelor care reprezintă o încălcare a perimetrului securității. Este încălcarea o încercare de a identifica computerele de lucru? Ce trebuie făcut în cazul unui atac cunoscut asupra sistemului sau a rețelei. Pe măsură ce se pun aceste întrebări, devine clar că găsirea de răspunsuri la ele nu este ușor. În plus, ele depind de alte evenimente și de starea sistemului țintă.

Identificarea tipurilor de sisteme de detectare a intruziunilor

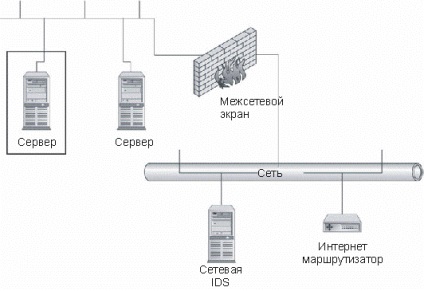

Există două tipuri principale de IDS. nod (HIDS) și rețea (NIDS). Sistemul HIDS este situat pe un nod separat și urmărește semnele de atacuri asupra acestui nod. Sistemul NIDS este situat pe un sistem separat care monitorizează traficul de rețea pentru semne de atacuri efectuate în segmentul controlat al rețelei. Figura 13.1 prezintă două tipuri de IDS. care poate fi prezent într-un mediu în rețea.

Fig. 13.1. Exemple de plasare a IDS într-un mediu de rețea

Nodal IDS (HIDS) este un sistem de senzori care sunt descărcați pe servere diferite ale organizației și gestionați de dispecerul central. Senzorii monitorizează diverse tipuri de evenimente (vedeți următoarea secțiune pentru o discuție mai detaliată a acestor evenimente) și luați anumite acțiuni pe server sau trimiteți notificări. Senzorii HIDS urmăresc evenimentele asociate cu serverul pe care sunt încărcate. Senzorul HIDS vă permite să stabiliți dacă atacul a avut succes dacă atacul a avut loc pe aceeași platformă pe care este montat senzorul.

Așa cum se va arăta mai târziu, diferite tipuri de senzori HIDS vă permit să efectuați diferite tipuri de sarcini de detectare a intruziunilor. Nu orice tip de senzor poate fi folosit într-o organizație, și chiar și pentru diferite servere dintr-o organizație, pot fi necesare senzori diferiți. Trebuie remarcat faptul că sistemul HIDS. de regulă, este mai scump decât un sistem de rețea, ca și în acest caz, fiecare server trebuie să aibă o licență pentru senzorul (e mai ieftin pentru un singur server, dar costul total al senzorilor mai mult decât costul de utilizare a rețelei IDS).

Cu ajutorul sistemelor HIDS, există o altă întrebare, care este capacitățile procesorului pe server. Procesul senzorului de pe server poate dura între 5 și 15% din timpul total al procesorului. Dacă senzorul rulează pe un sistem utilizat în mod activ, prezența sa va afecta negativ performanța și, prin urmare, va trebui să dobândească un sistem mai productiv.

Este probabil că vor exista dezacorduri legate de gestionare și configurare, între administratorii de securitate (administratorii IDS) și administratorii de sistem. Întrucât procesul trebuie să fie întotdeauna într-o stare activă, o bună coordonare este necesară în activitatea lor.

Există cinci tipuri principale de senzori HIDS.

- Analizatoare de reviste.

- Senzori de semne.

- Analizoare de apeluri de sistem.

- Analizoare de comportament aplicativ.

- Dame de integritate.

Trebuie remarcat faptul că numărul senzorilor HIDS crește, iar unele produse oferă funcționalități care implică utilizarea senzorilor din mai mult de cinci specii majore.

Articole similare

Trimiteți-le prietenilor: