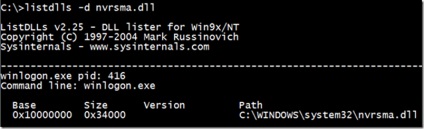

Winlogon este procesul de sistem de kernel responsabil pentru gestionarea sesiunilor interactive de logare, și în acest caz a devenit un depozit DLL malware. Următorul pas a fost să determinăm modul în care acest fișier DLL a fost configurat să fie încărcat în Winlogon. Acest lucru ar fi trebuit făcut prin folderul de pornire, astfel încât inginerul a executat utilitarul Autoruns. dar acolo nu a găsit nici o urmă de Nvrsma.dll și toate articolele autorun au fost componente Windows sau componente terțe de încredere. Se părea că acesta era un punct mort.

Dacă ar putea viziona începutul Winlogon cu ajutorul unui utilitar pentru a lucra cu sistemul de fișiere și registru, cum ar fi Process Monitor. el ar putea determina motivul pentru care Winlogon încarcă Nvrsma.dll. Winlogon pornește în timpul procesului de boot, așa că este necesar să utilizați funcția Monitor de proces, care păstrează jurnalul de boot al sistemului. Când configurați monitorul de procese pentru a vă conecta activitatea procesului de boot, stabilește conducătorul auto, astfel încât să se încarce de la început și monitorizat prin înregistrarea activității sistemului într-un fișier numit% SystemRoot% \ Procmon.pmb. Șoferul nu mai scrie acest fișier după ce cineva lansează utilitarul Monitor de proces sau după ce sistemul este oprit.

După configurarea procesului de monitorizare pentru a înregistra activitatea de încărcare și a reporni sistemul, inginerul a pornit Monitorul de proces și a deschis jurnalul de încărcare. El a căutat linia "nvrsma" și a găsit această interogare Winlogon pentru cheia de registry HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ bwpInit_DLLs, care a returnat șirul "nvrsma":

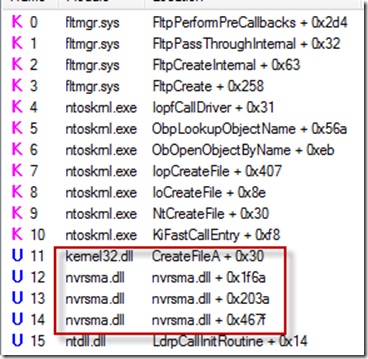

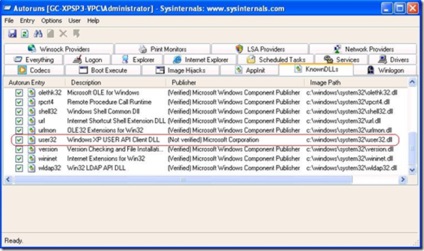

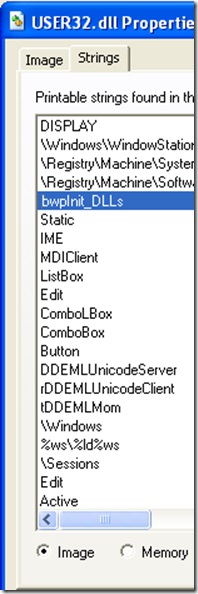

Inginerul nu a văzut bwpInit_DLLs cheie, dar numele lui a fost izbitor de asemănător cu punctul de intrare de pornire, care a fost cunoscut de el - AppInit_DLLs. Valoarea AppInit_DLLs citește principala bibliotecă pentru gestionarea ferestrelor, User32.dll, atunci când procesul este încărcat. User32.dll încarcă orice DLL, referite de această cheie, astfel încât orice proces Windows care are o interfață grafică de utilizator (spre deosebire de o interfață linie de comandă, încarcă DLL, scrise în acest fel. Următoarea listă de operații a văzut Winlogon a încărcat Nvrsma.dll:

Istoria de descărcare, nu a existat nici o referire la AppInit_DLLs, evident, indicând faptul că cod dăunător este oarecum forțat să caute o locație alternativă User32.dll. De asemenea, aceasta a explicat de ce această intrare nu a fost afișată în Autoruns. Se întreba de ce nici un alt proces nu a încărcat Nvrsma.dll, dar mai târziu în revista, el a văzut că încercarea de a încărca DLL-un alt proces a condus la aceeași eroare de partajare cu care el se confruntă:

O încărcare simplă a DLL nu va determina mânerul să rămână deschis și nu va provoca acest tip de eroare, așa că caută alte operațiuni CreateFile din acest DLL care nu au fost conforme cu operația CloseFile. Ultima operație înaintea erorii de partajare a fost efectuată de Winlogon:

Stiva această operațiune, pe care a deschis prin dublu-clic pe linia de tranzacție pentru a deschide caseta de dialog Properties și pentru a comuta la fila Stack, acesta a arătat că fișierul Nvrsma.dll sa deschis, protejând astfel la ștergerea și descărcarea de alte procese:

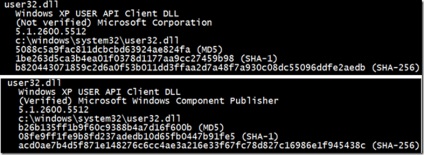

Fake User32.dll sa comportat aproape identic cu acest User32.dll, în caz contrar aplicațiile cu o interfață grafică de utilizator ar eșua, însă au solicitat o valoare alternativă în registrul de sistem. Pentru a verifica acest lucru, inginerul a lansat utilitarul Syschnternals Sigcheck pe copia modificată și pe unul dintre sistemele neinfectate pe care rulează aceeași ediție Windows. Comparația rezultatelor lansării utilității, inclusiv a hashurilor MD5, SHA-1 și SHA-256, a confirmat că diferă:

Cunoscând cum sunt activate DLL-urile primare de cod malitios, a început să curățe sistemul tinta de ei. Deoarece software-ul rău intenționat User32.dll bloc de fiecare dată când porniți Windows (altfel ai putea redenumi fișierul și înlocuiți-l, așa cum a făcut malware-ul în acest caz), el a încărcat preinstalare mediul Windows (WinPE), cu un CD și copiat curat User32.dll peste o versiune rău intenționată. Apoi a șters fișierele asociate programului de virus, pe care le-a găsit în timpul cercetărilor sale. După aceea, a rebootat sistemul și a verificat dacă a fost curățat de virus. El a închis acest caz, oferindu-administratorii de rețea spital măsuri detaliate de curățare a sistemului, pe care a făcut-o și a dat acest malware in echipa Microsoft se ocupă de problemele de securitate, astfel încât acestea să poată activa procesul de curățare automată a sistemului în Forefront și rău intenționat Toolkit Software Removal. El a găsit o soluție pentru sarcina aparent imposibil de rezolvat, folosind mai multe utilități Sysinternals și a ajutat spitalul să revină la funcționarea normală.

Articole similare

Trimiteți-le prietenilor: