Odată cu apariția tehnologiilor pentru dezvoltarea aplicațiilor Web bogate și creșterea numărului de servicii web, numărul de vulnerabilități din aceste aplicații a crescut. Cross-Scripting (CSS) este unul dintre cele mai frecvente tipuri de atacuri prin injectarea de coduri.

AdVita Agrawal (Adwiteeya Agrawal), Barun Sobti Critica (Kritika Sobti), doi studenți, Departamentul de Tehnologia Informației, Institutul de Tehnologie Maharajahul Suradzhmal New Delhi, India, [email protected], [email protected];

Rezumat - XSS (scripting crossite) este o vulnerabilitate într-o aplicație web atunci când utilizatorul final poate transfera scripturi simple ca sarcini utile prin intermediul parametrilor de intrare bruți. Acest tip de vulnerabilități există de mult timp, dar sarcina noastră actuală este utilizarea ulterioară a vulnerabilităților detectate. Acest concept este cunoscut sub numele de "XSS post-operare", iar atenția este axată pe acest articol. Acest document prezintă un studiu aprofundat al vulnerabilităților XSS și aplicarea lor simplificată. De asemenea, sunt prezentate opțiunile pentru acțiunile defensive împotriva atacurilor XSS, care pot fi folosite ca măsuri de precauție. Apoi, vom folosi una dintre vulnerabilități și vom dezvolta un nou modul bazat pe una dintre utilitățile populare pentru atacurile XSS. Acest modul poate fi utilizat pentru apelare prin intermediul protocolului SIP (Session Initiation Protocol). Modulul a fost dezvoltat pentru noua versiune a cadrului XSSF.

Cuvinte cheie: XSS, Post-XSS, Atacuri, Mijloace de protecție.

2. Utilități populare pentru găsirea și exploatarea vulnerabilităților XSS

În această secțiune, analizăm pe scurt mai multe cadre populare pentru găsirea vulnerabilităților XSS în aplicațiile Web și utilizarea lor ulterioară. Ei injectează sarcini utile și execută scripturi pe o pagină afectată.

În ciuda simplității lui Xenotix, utilitarul are mai multe limitări. De exemplu, datele despre intrările de la tastatură pot fi colectate numai pe o pagină infectată, iar când se descarcă fișierele pe computerul unui utilizator, pot fi pornite numai fișiere executabile pe 16 biți. În plus, de fiecare dată când un utilizator descarcă un fișier sau atacă printr-o coajă inversă, mesajele apar ca aplicația folosește apple-uri semnate automat.

Pe de o parte, XSSF oferă multe metode pentru atacurile XSS, dar nu oferă un număr mare de metode pentru găsirea vulnerabilităților XSS. De asemenea, pentru a lucra cu XSSF, trebuie să vă familiarizați mai întâi cu Metasploit.

BeFF creează unul sau mai multe browsere pentru a rula anumite module de control și atacuri ulterioare împotriva sistemului din contextul browserului. Diferitele browsere, aparent, au contexte de securitate diferite, pentru fiecare dintre care puteți aplica un set unic de atacuri. Cadrul permite testerului de securitate să selecteze module specifice (în timp real) pentru fiecare browser și, în consecință, pentru fiecare context.

Beff - un instrument puternic pentru a efectua diverse atacuri care exploatează XSS-vulnerabilitate, de exemplu, amprentarea browser-ul (informații browser-ul de colectare), care deține browser-ul capturat (persistență), colectarea de informații de rețea, lucrul cu DNS (enumerarea DNS), scanare portul și IRC NAT Pinning, etc.

Există trei tipuri de atacuri XSS:

- Instabil (reflectat).

- Constant (stocat).

- Local (pe baza modelului DOM);

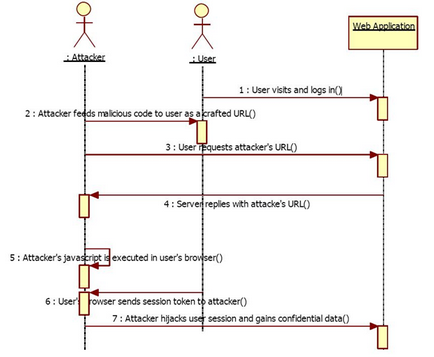

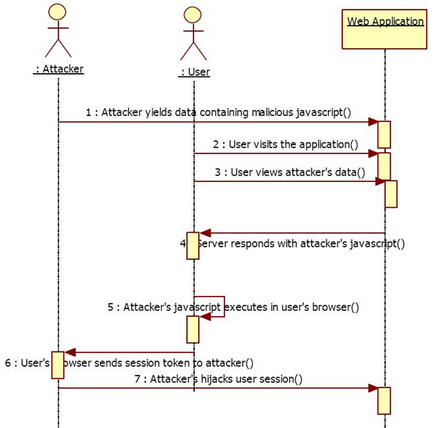

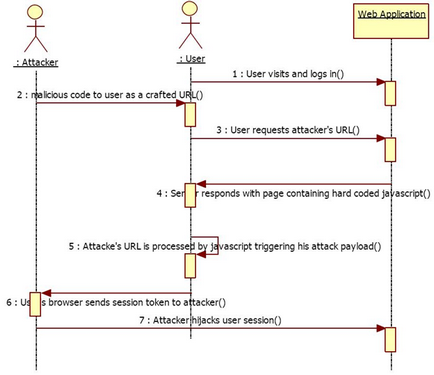

Toate vulnerabilitățile paginilor web și ale aplicațiilor web pot fi atribuite unuia dintre cele trei tipuri menționate mai sus. Fiecare dintre tipurile de atacuri este descrisă mai jos folosind diagrame care demonstrează în mod clar procesul de detectare și implementare a unui atac XSS.

Figura 1: Scenariu tipic al unui atac XSS non-persistent (reflectat)

Figura 2. Scenariu tipic al unui atac XSS persistent (stocat)

Atacurile constante (stocate) (a se vedea figura 2) au cel mai mare potențial. În astfel de atacuri cu cod rău intenționat, codul este stocat pe site (într-o bază de date, într-un sistem de fișiere sau în altă parte) și afișat vizitatorului paginii web fără codificare folosind caractere speciale HTML. De exemplu, pe forumuri, utilizatorii pot posta mesaje în format HTML.

Figura 3. Scenariu tipic de atac bazat pe DOM

Atacurile locale XSS sau atacurile bazate pe DOM constau în faptul că un atacator modifică datele de pe partea clientului în timp ce solicită o pagină de la server.

4. Post-exploatarea vulnerabilităților XSS

4.1 Furtul de date în Android

4.2 Schema URI incorectă și browserul webkit încorporat al Skype în iOS

4.3 Utilizarea API-ului HTML5 pentru apeluri intersectoriale

4.4 Gestionarea istoricului Ajax în HTML5

4.5 Accesarea controlului ActiveX WScript în Internet Explorer

4.6 Fișier API în HTML5

4.7 Utilizarea vulnerabilității XSS pentru a determina coordonatele

4.8 PINNING NAT - IRC peste HTTP

4.9 Utilizarea exploziilor pentru browsere

În aceste atacuri pot fi, de exemplu, să opereze și a alerga browser-ul stivă coajă de cod sau deschis meterpreter-sesiune folosind malware exploateaza încalcă integritatea informațiilor din memorie în legătură cu XSS. Restul de exploatatori pot returna o sesiune de metode fără a afecta în mod direct stiva browserului. De exemplu, un applet de java cu auto-semnare poate fi folosit pentru a descărca și executa executabile rău-intenționate.

5. Modul nou pentru implementarea atacului XSS

În această secțiune, vom introduce un nou modul bazat pe XSSF (framework scripting framework).

Concepția modulului 5.1

Aici vom vorbi despre conceptul unui nou modul, care va fi creat pe baza XSSF și va exploata vulnerabilitatea XSS pentru a face un apel prin protocolul VoIP.

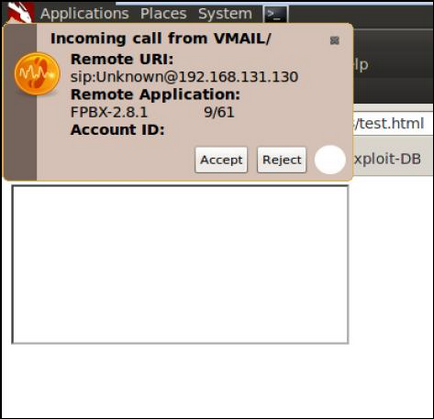

Potrivit informațiilor sale, vulnerabilitatea este conținută în fișierul www / html / recordings / misc / callme_page.php. Cu această vulnerabilitate, un client SIP poate apela o extensie specifică. Am dezvoltat un modul care exploatează această vulnerabilitate și provoacă o extindere pentru cadrul XSSF în Ruby. Când modulul este lansat, victima vede un apel cu un apel.

Când un utilizator accesează o pagină care este deja compromisă de un atacator, numele său apare în lista din panoul din cadrul XSSF. Dacă victima este conectată la server printr-un client SIP, un atacator poate lansa acest modul și poate implementa un atac.

Figura 4. Captură de ecran după executarea modulului

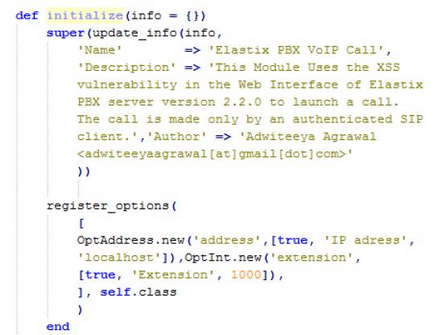

5.2.1 Initializarea modulului

Figura 5. Inițializarea modulului

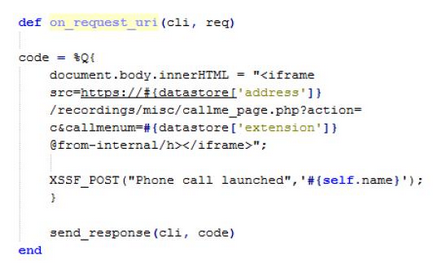

5.2.2 Scrisoare trimisă victimei

Figura 6. Scriptul trimis victimei

5.3 Etapele atacului

Schema generală a atacului este următoarea:

6. Metode de protecție împotriva vulnerabilităților XSS

6.1 Protecția la nivelul serverului

6.2 Protecția clientului

7. Concluzii și idei pentru continuarea activității

În secolul 21, aplicațiile web au devenit o parte integrantă a vieții noastre. Cu toate acestea, acestea sunt adesea vulnerabile la anumite atacuri. În acest document, am examinat unul dintre tipurile de vulnerabilități și modalitățile de exploatare ulterioară a acestora. Atacurile XSS sunt predominante în rândul atacurilor atunci când codul este injectat, iar vulnerabilitățile care permit astfel de acțiuni pot deveni baza unor exploatații puternice. În atacurile mai grave, XSS poate fi combinat cu alte tipuri de vulnerabilități. În acest articol, am examinat unele dintre cele mai frecvente atacuri. Am furnizat o listă de utilitare pentru găsirea vulnerabilităților XSS și exploatarea ulterioară a acestora și, de asemenea, v-am prezentat funcțiile cheie ale acestor utilități. Apoi am analizat diferitele tipuri de atacuri XSS împreună cu conceptul fiecăruia dintre ele. Am dezvoltat un nou modul bazat pe XSSF, care face apeluri VoIP. Codul modulului însuși, împreună cu conceptul de bază și algoritmul de lucru, este de asemenea prezentat în acest articol. În secțiunea penultimă am analizat câteva modalități de protejare împotriva XSS, care pot fi implementate atât pe partea de server, cât și pe partea clientului. Pe măsură ce apar noi aplicații și funcții, vor apărea noi vulnerabilități și tipuri de atacuri. Intenționăm să continuăm această activitate prin combinarea vulnerabilităților critice împreună cu XSS și crearea de noi module care pot fi utilizate de alte programe și cadre.

Articole similare

-

Metodă de protecție a bovinelor împotriva acarienilor ixodidieni

-

Metoda de protejare a suprafețelor de argint și aliaj de argint împotriva pătrunderii

-

O metodă de diagnosticare a riscului de formare a unui deficit de apărare imună antitumorală

Trimiteți-le prietenilor: