Doriți să vă ascundeți datele de la ochii curioși? Vă vom învăța cum să criptați unitatea hard disk.

În ultimul an, tema securității pe Internet a apărut frecvent: în primul rând în legătură cu dezvăluirile lui Snowden, apoi cu o vulnerabilitate în OpenSSL (eroare Heartbleed). Cu putin timp inainte de ultima, o greseala mai putin observabila a fost descoperita in GnuTLS. Ca rezultat, am început să acordăm mai multă atenție securității datelor de la distanță; dar ce zici de cele care sunt stocate pe discul nostru?

Anterior am considerat TrueCrypt. care este excelent pentru criptarea suporturilor amovibile, mai ales pentru că este disponibil atât pentru Windows cât și pentru Mac, dar dacă este necesar, puteți cripta întregul dosar de acasă sau chiar întregul disc. Nu este vorba doar despre cum să vă protejați de hackerii hackeri: ce se întâmplă dacă un laptop cu informații personale, de afaceri sau alte informații confidențiale este pierdut sau furat?

O altă metodă pe care am dori să o luăm în considerare în detaliu se numește dm-crypt și funcționează la un nivel inferior, oferind criptarea dispozitivului bloc pe care se află sistemul de fișiere. Un test recent realizat de Phoronix a arătat o performanță mai bună atunci când discul a fost complet criptat cu dm-crypt decât cu ecryptfs pe directoarele de acasă.

Blocați stiva dispozitivului

Înainte de a analiza criptarea. Este important să înțelegeți modul în care funcționează dispozitivele blocate. Acestea sunt interfețe de sistem pentru dispozitive de stocare, de exemplu, / dev / sda! În interiorul dispozitivului bloc există un driver hardware, de exemplu SATA, și echipamentul propriu-zis. Apoi, sistemul de operare interacționează cu dispozitivul bloc pentru a crea un sistem de fișiere pe acesta.

Aparatele bloc sunt de obicei considerate în această capacitate, deși au alte funcții. În particular, un astfel de dispozitiv poate fi o interfață pentru un număr de alte dispozitive bloc - acestea pot face un stiva. Și ați făcut deja acest lucru: aveți un sistem de fișiere pe / dev / sda1 (partiția de disc), iar acest dispozitiv bloc se referă la / dev / sda (întregul disc).

Tehnologii precum RAID și LVM (Logical Volume Management) reprezintă, de asemenea, stive de dispozitive bloc. Puteți avea LVM pe o matrice RAID, care, la rândul său, este localizată și pe dispozitivele bloc ale discurilor individuale sau ale partițiilor lor.

Criptarea întregului dispozitiv cu ajutorul dm-crypt funcționează după cum urmează: pe baza suportului de date, este creat un dispozitiv bloc care criptează datele atunci când este salvat și decriptează în timpul citirii. Apoi, montați un sistem de fișiere standard pe partea superioară a dispozitivului criptat și funcționează în același mod ca pe partiția normală a discului.

Multe distribuții pot fi instalate pe un disc criptat, dar vom lua în considerare crearea și funcționarea directă a dispozitivelor dm-crypt fără a atinge magia neagră pe care o are instalatorul. Dm-crypt utilizează un subsistem de kernel pentru a cartografia dispozitivele [mapper device] pentru a gestiona dispozitive bloc cu funcții de kernel criptografic în scopuri de criptare.

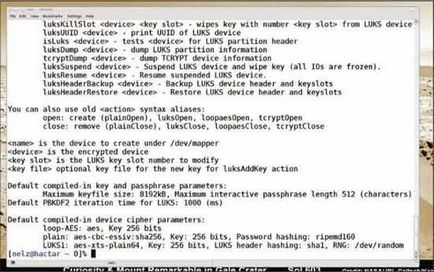

Totul se face în detrimentul kernel-ului, dar la nivel de utilizator avem nevoie de software-ul pentru a crea și a gestiona dispozitivele dm-crypt; un astfel de instrument standard este cryptsetup. Probabil este deja instalat în distribuția dvs. și dacă nu, va fi cu siguranță în depozitele principale.

criptare

Cryptsetup poate crea două tipuri de dispozitive criptate: simple dm-crypt și LUKS. Dacă știți cum să utilizați simplu dm-cript, atunci știi mai multe despre criptare decât putem spune aici; așa că ne vom concentra doar pe LUKS, care în cele mai multe cazuri este cea mai bună opțiune. Experimentarea cu sisteme de fișiere, criptate sau nu, înseamnă în procesul de a învăța să riscați datele de pe disc.

In toate exemplele, folosim / dev / sdb, care credem că este un dispozitiv extern sau un alt schimb (cu o copie de rezervă) - dar nu încercați să schimbați nimic pe unitatea de sistem, dar nu va înțelege în mod corespunzător. Toate aceste comenzi trebuie să fie difuzate ca administrator, deci conectați-vă la terminal ca root cu su sau adăugați sudo înaintea fiecărei comenzi.

Mai întâi, creați un dispozitiv criptat: cryptsetup luksFormat / dev / sdb1 După ce parola este solicitată, partiția criptată va fi creată pe / dev / sdb1. Puteți deschide dispozitivul criptat cu

cryptsetup luksOpen / dev / sdb1 name Aplicația de parolă va urma și apoi va fi creat un dispozitiv cu numele specificat în linia de comandă în / dev / mapper. Mai mult, / dev / mapper / name poate fi folosit ca orice dispozitiv bloc:

mkfs.ext4 / dev / mapper / mount nume / dev / mapper / numele / / mnt / parola criptată sunt regulile obișnuite: acestea ar trebui să fie lungi și variabile, asa ca a fost greu de ghicit, dar ușor de reținut. Dacă pierdeți parola, veți pierde conținutul dispozitivului.

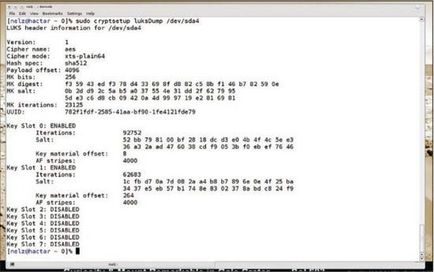

Asigurați stocarea cheie

Dispozitivul, criptat de LUKS, conține opt slot-uri cheie. Cheile sunt aceleași cu parolele și le puteți atribui mai multor dispozitive, ceea ce este important atunci când există mai multe sisteme, când doriți să aveți o parolă principală pe care numai dvs. o cunoașteți. Când utilizați parola LuksFormat este stocată în slotul 0, atunci puteți adăuga mai multe folosind cryptsetup luksAddKey / dev / hdb1 Vi se va cere să introduceți parola curentă și apoi unul nou.

Cheia nu poate fi, de asemenea, fraza, ci conținutul fișierului; Fișierul poate conține orice doriți, dar folosiți de obicei date aleatorii:

dd if = / dev / urandom a = / calea / spre / keyfile bs = count 1k = 4 chmod 0400 / calea / catre / keyfile cryptsetup luksAddKey / dev / sdb1 / calea / catre / keyfile cryptsetup luksOpen -key-file / calea / la / keyfile / dev / sdb1 nume

Desigur, fișierele cheie trebuie să fie stocate în siguranță pe un dispozitiv necriptat, iar numai administratorul trebuie să aibă acces la ele. Din experiența personală: chiar dacă volumul este protejat de un fișier cheie, este mai bine să instalați încă o parolă complexă scrisă într-un loc sigur, în cazul în care fișierul este deteriorat sau nu este disponibil din alte motive. De asemenea, tastele pot fi modificate sau șterse folosind comenzile luksChangeKey și luksRemoveKey.

Opțiuni suplimentare

Până acum ne-am ocupat de opțiunile de criptare implicite, dar criptsetup include și opțiunile -hash și -cipher. Primul determină metoda parolei hashing, iar al doilea specifică metoda de criptare.

Cel mai bine este să rămâi la cipuri și hahesuri populare, dacă nu ai un motiv mai bun să alegi ceva diferit. Face metodele utilizate defecte mai puțin frecvent pot fi ascunse, pur și simplu, deoarece acestea sunt mai puțin testate, așa cum sa întâmplat recent cu punerea în aplicare a bibliotecii Whirlpool hash libcgrypt, cryptsetup utilizat. La efectuarea corecțiilor, sistemele respective au fost deteriorate, în cazul în care au fost deja utilizate defecte de hashes.

Un alt motiv pentru a adera la metode general acceptate este portabilitatea. Pentru un disc intern, acest lucru nu este important, dar dacă doriți să utilizați un disc criptat pe un alt sistem, ar trebui să fie instalate aceleași hashes și cipuri.

LUKS - Unified Key Setup a fost creat pentru a furniza un format de stocare standard, încrucișat (în ciuda numelui) pentru datele criptate pe discuri. Nu se referă la metodele de criptare, ci la modul de stocare a informațiilor despre ele.

Este, de asemenea, o modalitate mai sigură de stocare a cheilor sau a parolelor, deoarece metoda cu dm-cript este susceptibilă la hacking. Deoarece LUKS este cross-platform, accesul la dispozitivele criptate poate fi obținut și din Windows utilizând FreeOTFE.

Articole similare

-

Am citit fișierele localizate folosind javascript, un blog al dezvoltatorilor web

-

Cum se recuperează fișierele șterse din căsuța de etichetă (dropbox) - metode fiabile

Trimiteți-le prietenilor: